又是將開發環境組態公開於網站上引發的資料外洩事故!而且,這樣的情況還是發生在專門提供數位ID驗證服務的資安業者。研究人員指出,這起事故不只洩露該公司內部的資料,還牽連英國、澳洲多家大型金融機構。

使用者想要尋找VPN服務要留意!最近有人假借提供這類服務的名義散布竊資軟體OpcJacker,然後進一步於受害電腦部署木馬程式、遠端桌面連線程式,以便進行第2階段攻擊。

除了我們必須對駭客散布惡意程式的手法提高警覺,駭客企圖引誘新血投入的情況也值得留意。有資安業者發現駭客利用加密通訊軟體Telegram散布網釣工具包的情況越來越常見,但這麼做的目的,主要是吸引缺乏相關技能的新手投入網路犯罪。

【攻擊與威脅】

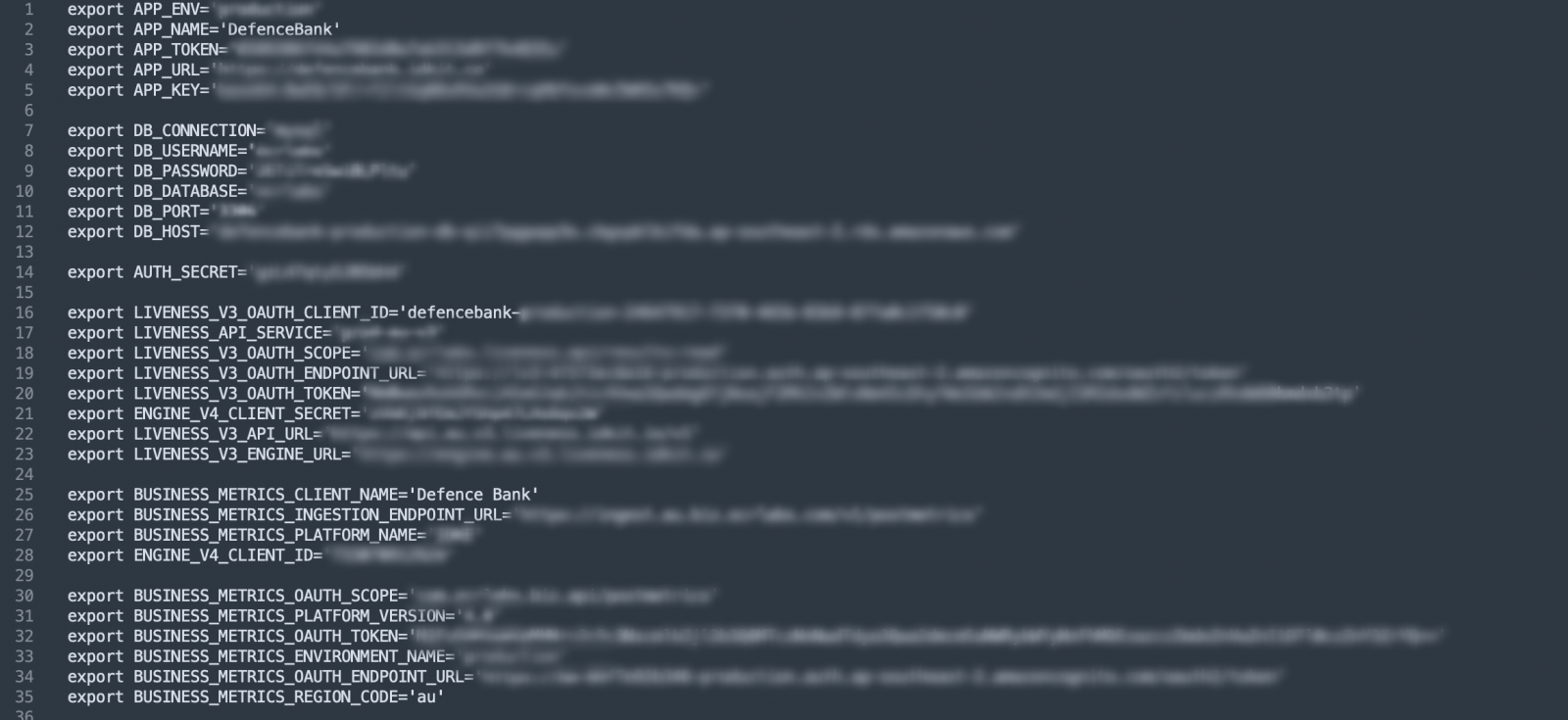

數位ID驗證解決方案業者OCR Labs曝露開發環境配置檔案,客戶資料面臨洩露風險

資安新聞網站Cybernews的研究人員於3月8日,在數位ID驗證解決方案業者OCR Labs的網站idkit.com上,發現可公開存取的開發環境配置檔案(ENV),其內容包含了資料庫帳密、AWS簡單佇列服務(SQS)帳密,以及Google與Liveness的API金鑰等。

資安新聞網站Cybernews的研究人員於3月8日,在數位ID驗證解決方案業者OCR Labs的網站idkit.com上,發現可公開存取的開發環境配置檔案(ENV),其內容包含了資料庫帳密、AWS簡單佇列服務(SQS)帳密,以及Google與Liveness的API金鑰等。

研究人員指出,這起資料外洩事件波及該公司客戶,包含多家澳洲、英國的金融業者:QBank、Defense Bank、Bloom Money、Admiral Money、MA Money、Reed。OCR Labs獲報後,已對該ENV檔案採取保護措施。

資安業者趨勢科技揭露竊資軟體OpcJacker的攻擊行動,駭客約自2022年下半,假借提供合法VPN服務的名義(但研究人員並未提及被冒用的VPN服務名稱),對伊朗使用者散布此竊資軟體。駭客先是透過惡意廣告,傳送竄改過的VPN用戶端安裝程式,一旦使用者執行,此安裝程式就會執行名為Babadeda的加密軟體,進而於受害電腦載入Shell Code並執行OpcJacker。

研究人員指出,駭客散布此竊資軟體的目的,不光是側錄鍵盤輸入的內容、截取螢幕畫面、竊取瀏覽器儲存的敏感資料,還會進一步投放第2階段的惡意程式,如木馬程式NetSupport RAT、遠端連線工具hVNC的變種等。使用者若需要使用VPN服務,應親自連至合法業者的網站下載,

加密通訊軟體Telegram藏汙納垢的情況越來越嚴重,卡巴斯基指出已淪為許多網釣駭客的軍火庫

資安業者卡巴斯基提出警告,駭客近日濫用加密通訊軟體Telegram散布網釣工具包的情況越來越常見,他們藉由Telegram機器人來自動提供、建置釣魚網站,進而收集受害者的資料。也有駭客提供免費的網釣工具包,內含事先打包的套件,能模仿知名廠商來建置釣魚網站。

研究人員指出,雖然有些網釣工具以免費的型式提供,但駭客藉由加值服務牟利,例如:反機器人機制、地理位置鎖定、URL加密、詐騙網頁等套件收取相關費用。此外,駭客也會協助用戶驗證竊得資料的真偽。

但為何這些駭客要和他人分享作案工具與竊得的資料?研究人員認為,很有可能想要吸引新手培養客群,或是假借傳授相關手法的名義,取得免費的人力資源。

惡意軟體透過加上密碼的WinRAR自解壓縮檔迴避資安系統的偵測

資安業者CrowdStrike揭露濫用WinRAR自解壓縮檔(SFX)的攻擊行動,駭客藉由偷到的帳密資料,並濫用公用程式utilman.exe,而能夠在使用者尚未登入Windows的情況下,執行受到密碼保護的自解壓縮檔,進而利用WinRAR提供的參數執行PowerShell、命令提示字元,並以NT AUTHORITY\SYSTEM權限執行工作管理員,最終於受害電腦部署後門。

對此,研究人員提出警告,由於防毒軟體通常會檢查壓縮檔內含檔案是否含有惡意程式,而非壓縮檔的命令,相關攻擊行動很可能難以察覺。

雲端基礎設施的Log4Shell漏洞遭到利用,駭客進行頻寬挾持攻擊

資安業者Sysdig揭露濫用網路頻寬共享軟體(Proxyware)的攻擊行動,但與過往攻擊行動不同之處,在於駭客並非以提供軟體或利誘的方式,讓使用者部署這類軟體來「分享」頻寬牟利,而是利用了Log4Shell漏洞來入侵目標主機,進而暗中部署網路頻寬共享軟體,進行網路頻寬挾持(Proxyjacking)攻擊。

研究人員在其中一起事故當中,看到攻擊者針對Kubernetes環境下手,盯上尚未修補的Apache Solr,然後從C2伺服器下載惡意指令碼,最終執行ELF可執行檔,進而登入Pawns.app帳號,並使用命令列網路頻寬共享軟體IPRoyal Pawns竊取頻寬。攻擊者一旦成功啟動可執行檔,他們就會執行新的命令來規避偵測,並試圖持續於受害主機上運作。

以Chromium為基礎的瀏覽器遭到鎖定,惡意軟體Rilide竊取加密貨幣

資安業者Trustwave揭露針對Chrome、Edge、Opera、Brave等以Chromium為基礎的瀏覽器而來的惡意軟體攻擊行動,此惡意軟體Rilide偽裝成Google Drive延伸套件,一旦使用者安裝,該惡意軟體就會於背景執行惡意活動,目的是騙取使用者的雙因素驗證(2FA)碼,進而盜取加密貨幣。

而對於駭客散布Rilide的管道,研究人員指出主要有2種,一種是濫用微軟排版軟體Publisher的檔案來散布,另一種則是藉由Google廣告,假借提供TeamViewer、Nivida驅動程式的安裝檔案來進行。研究人員指出,此惡意程式近期變得極為氾濫,原因是駭客之間出現付款糾紛,有買家散布原始碼所致。

美國報稅網站eFile.com遭到JavaScript惡意軟體入侵

駭客針對美國報稅季而來的攻擊行動,每年都有,主要是透過釣魚郵件來散布惡意軟體,但現在也有鎖定第三方網站下手的情況。根據資安新聞網站Bleeping Computer的報導,自3月17日開始,多名使用者與研究人員發現,不少美國民眾會用來報稅的網站eFile.com,被植入了惡意JavaScript檔案popper.js,經該新聞網站確認,在4月1日之前,幾乎每個eFile.com的網頁都會載入此惡意JavaScript檔案。

一旦使用者存取該網站,該網站就會根據瀏覽器(Chrome或Firefox)要求下載第2階段的惡意酬載,最終於受害電腦部署PHP指令碼打造的後門程式,使得攻擊者能夠取得完整的存取權限。至於這起事故的影響範圍,仍有待進一步釐清。

根據新聞網站The Register的報導,車輛共乘媒合平臺Uber針對部分司機發出通知信,表示法律事務所Genova Burns於1月23日至31日遭到入侵,未經授權的第三方存取部分內部文件,導致將旅客送達美國紐澤西州的Uber司機,他們的社會安全碼(SSN)及稅務識別碼(TIN)有可能會外流。

對此,Genova Burn表示尚未發現上述個資遭到濫用的跡象,但Uber並未透露有多少司機受到影響。

根據韓國媒體Economist(economist.co.kr)報導,三星電子自3月11日,開放其半導體部門使用ChatGPT聊天機器人,但傳出在不到20天的時間發生3起資料外洩事故,其中有2起與設備資料有關,另1起則涉及會議內容。

其中1名員工因執行半導體設備測量資料庫下載軟體出現錯誤,便把有問題的原始碼貼到ChatGPT;第2名員工為分析設備良率資料,將相關程式碼輸入ChatGPT;第3名員工則是要求ChatGPT製作會議記錄。而上述的情況,皆讓三星內部資料成為ChatGPT機器學習的內容,而有可能讓其他使用者詢問ChatGPT取得。

對此,三星限縮員工詢問ChatGPT的資料量,並打算著手部署該公司內部專用的AI服務。

3月底遭Google下架的購物App拼多多,傳出具有擅自提升執行權限的功能,關閉後仍會在後臺運作

近期Google因網路上出現含有惡意程式的拼多多(Pinduoduo)App,將該款App從Play市集下架,引起各界關注,如今傳出有研究人員發現,此購物App部署於手機後,竟出現企圖提升權限等異常行為。根據新聞網站CNN的報導,他們尋求資安業者WithSecure、Oversecured、Check Point協助,針對2月下旬發布的拼多多6.49.0版應用程式進行逆向工程分析,結果發現,此App試圖於使用者的手機上提升權限,進而執行一般應用程式無法執行的工作;再者,即使用者手動關閉該App,仍會在後臺持續運作,此App亦會防止遭到移除;此外,拼多多還能跟蹤其他購物App的活動,監控競爭對手。

WithSecure首席研究員Mikko Hyppönen表示,他們從未看過主流應用程式如此提升權限,企圖取得一般App不應得到的存取權;Oversecured創辦人Sergey Toshin指出,拼多多利用的安卓漏洞約有50個,但大部分都與手機製造商製作的元件有關。

而這並非首度有研究人員對於拼多多App提出質疑──今年2月,中國資安業者深藍(Dark Navy)發布了有關調查報告,但沒有點名這款含有惡意程式碼的購物App就是拼多多。

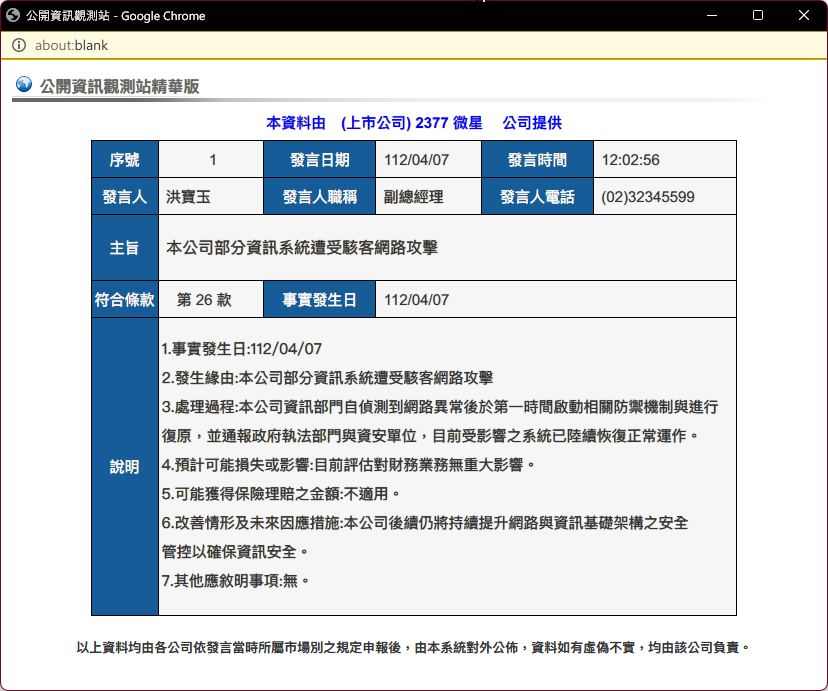

微星傳出遭到勒索軟體Money Message攻擊,索討4百萬美元

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Money Message近日聲稱攻擊了臺灣電腦製造商微星,並竊得1.5 TB資料,內容包含了ERP資料庫、軟體原始碼、金鑰、BIOS韌體等檔案,他們向微星勒索400萬美元。

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Money Message近日聲稱攻擊了臺灣電腦製造商微星,並竊得1.5 TB資料,內容包含了ERP資料庫、軟體原始碼、金鑰、BIOS韌體等檔案,他們向微星勒索400萬美元。

為了進一步確認微星是否遭遇網路攻擊,我們連至股市公開觀測站,發現微星於4月7日中午12時在股市公開觀測站發布公告,他們表示,部分資訊系統遭到網路攻擊,初步評估對財務及業務無重大影響。

【漏洞與修補】

ProPump and Controls水泵控制系統曝露多個漏洞

資安業者Zero Science Lab揭露ProPump and Controls旗下的Osprey水泵控制器9個漏洞,這些漏洞有4個是CVSS風險評分達到9.8分,為重大層級。這些漏洞分別CVE-2023-28654、CVE-2023-27886、CVE-2023-27394、CVE-2023-28398,這些漏洞涉及寫死的帳密、命令注入、身分驗證流程繞過等。

值得留意的是,研究人員直接向開發商通知並未得到回應,他們也尋求美國網路安全暨基礎設施安全局(CISA)、卡內基美隆大學漏洞資訊暨協調中心(VINCE)協助,但ProPump and Controls依舊沒有回覆,亦未發布相關公告,上述漏洞很有可能尚未修補。

【其他資安新聞】

日本豐田市公告電子郵件洩漏事件,起因為供應商疏於軟體授權更新,導致強制郵件BCC失效

中東組織遭到駭客組織Arid Viper鎖定,針對Windows電腦與行動裝置下手

微軟與Forta聯手,企圖封殺用於攻擊行動的Cobalt Strike伺服器

Nexx智慧車庫控制系統存在漏洞,攻擊者可用於破解門鎖、操控警報器

Azure Pipelines出現RCE漏洞,有可能導致供應鏈攻擊

近期資安日報

【4月6日】 網際網路上尚未修補已知漏洞的應用系統,超過1,500萬個

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09