本日的資安新聞有不少與已知漏洞的攻擊行動有關,例如,之前出現的網路電話系統開發商3CX供應鏈攻擊事故,駭客於Windows版用戶端軟體利用了10年前的軟體簽章漏洞CVE-2013-3900,原因是微軟將相關更新程式列為選用,而有可能因為使用者的電腦沒有修補這項漏洞,讓駭客能夠得逞。

這種已知漏洞尚未修補,而能讓駭客隨意利用的情況究竟有多嚴重?有資安業者根據美國網路安全暨基礎設施安全局(CISA)列管的896個已被利用漏洞名單(KEV)著手調查,結果發現有1,500萬個應用系統曝露KEV列管的部分漏洞,值得留意的是,研究人員列出的10大漏洞裡,有一半以上存在5年以上。

上述的KEV名冊裡有不少是高風險漏洞,使得研究人員不斷呼籲要儘速修補,但低風險的漏洞也同樣值得留意。有資安業者針對威聯通NAS設備的零時差漏洞提出警告,並指出這些漏洞的CVSS風險評分雖然僅有2.7分,但在駭客時常針對該廠牌NAS下手的情況下仍應儘速修補。

【攻擊與威脅】

網路電話系統開發商3CX遭到供應鏈攻擊,傳出駭客運用10年前的Windows漏洞

網路電話系統開發商3CX傳出遭到供應鏈攻擊,導致用戶端軟體被植入惡意程式,如今這起事故有了新的發現。根據資安新聞網站Bleeping Computer的報導,駭客這次疑似利用了Windows在10年前被發現的漏洞CVE-2013-3900,駭客在用戶端軟體竄改了2個DLL程式庫檔案,其中1個是d3dcompiler_47.dll,他們更動了檔案結尾的部分,進而納入了加密的惡意酬載,但因利用了上述漏洞,此DLL檔案更動後仍保有微軟的簽章。

為何駭客會鎖定這項漏洞?原因是微軟將其修補程式列為選用更新,而使得很多電腦可能沒有安裝此修補軟體。此外,若是用戶升級作業系統至Windows 11,也有可能導致CVE-2013-3900再度出現。

加密貨幣業者遭到網路電話系統3CX供應鏈攻擊波及,被植入後門程式Gopuram

網路電話系統開發商3CX傳出遭到供應鏈攻擊的事故,傳出背後發動攻擊的駭客是來自北韓的Lazarus,但其鎖定的目標究竟是誰?根據資安業者卡巴斯基的調查,駭客針對加密貨幣業者而來,並於受害電腦部署後門程式Gopuram,研究人員指出,這些遭到感染的電腦遍布全球,但數量不到10臺,駭客的目的很有可能是為了經濟利益。該資安業者提出警告,他們在今年3月發現Gopuram的攻擊行動升溫,駭客不只會於受害電腦植入惡意程式庫wlbsctrl.dll,還會部署加密的Shell Code酬載來發動攻擊。

勒索軟體Rorschach濫用Palo Alto Networks的XDR系統元件載入、執行

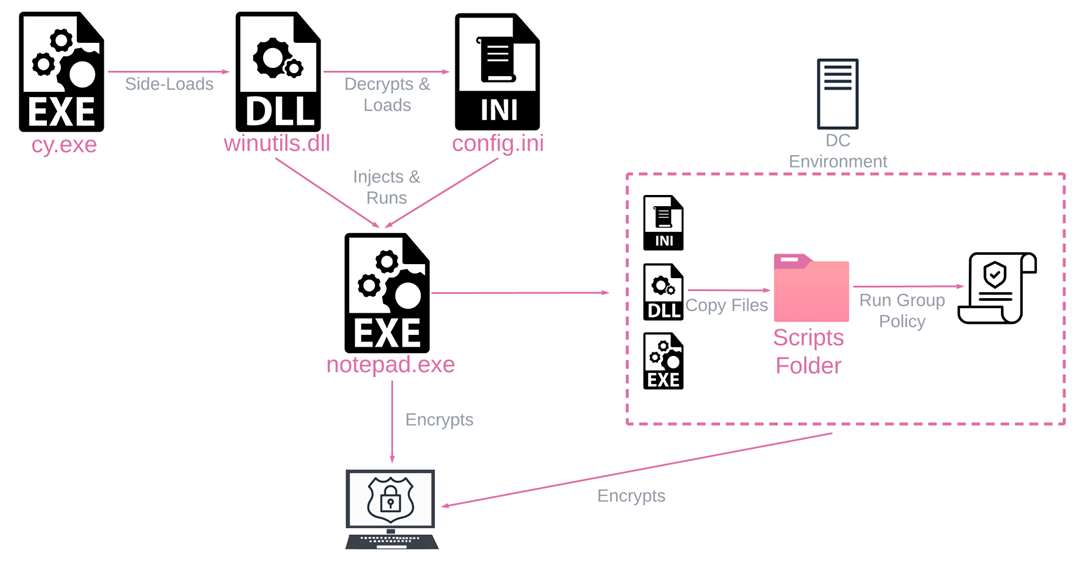

資安業者Check Point揭露名為Rorschach勒索軟體,此勒索軟體具備自動建立群組原則物件(GPO)的能力,進而直接透過網域散布到區域網路的所有電腦,並使用系統呼叫(Syscall)來躲避安全防護機制,駭客亦採用特殊的封裝手法來防堵研究人員分析。

資安業者Check Point揭露名為Rorschach勒索軟體,此勒索軟體具備自動建立群組原則物件(GPO)的能力,進而直接透過網域散布到區域網路的所有電腦,並使用系統呼叫(Syscall)來躲避安全防護機制,駭客亦採用特殊的封裝手法來防堵研究人員分析。

而對於攻擊者執行該勒索軟體的方法,研究人員指出是透過資安業者Palo Alto Networks旗下的Cortex XDR元件,並以DLL側載(DLL Side-loading)的方式載入。

值得一提的是,此勒索軟體採用了效率極高的混合加密法,針對檔案的部分內容進行加密,並實作執行緒工作排程(Thread Scheduling),而使得檔案完成加密的速度非常快──LockBit 3.0需要耗時7分鐘加密的檔案,Rorschach僅需4分半就能完成。

備份系統Veritas的弱點遭勒索軟體BlackCat利用,入侵受害組織

資安業者Mandiant揭露勒索軟體BlackCat(亦稱Alphv)旗下組織UNC4466新型態的攻擊行動,駭客約在去年10月,開始針對曝露於網際網路的資料備份系統Veritas Backup Exec下手,鎖定尚未修補CVE-2021-27876、CVE-2021-27877、CVE-2021-27878(CVSS風險評分為8.1、8.2、8.8)的Windows主機,利用特定的滲透測試工具Metasploit模組發動攻擊。

駭客一旦成功入侵,就會透過Advanced IP Scanner、ADRecon進行偵察,然後下載其他作案工具,最終濫用背景智慧型傳輸服務(BITS)於受害電腦部署勒索軟體。由於駭客在這起攻擊行動當中採用的工具,就是針對上述漏洞而來的Metasploit模組,使得研究人員呼籲企業要儘速修補。

磁碟製造商Western Digital資料外洩,多項雲端備份服務停擺

硬碟製造商Western Digital(WD)於4月3日證實,他們在3月26日察覺遭到網路攻擊,未經授權的第三方取得權限,入侵數個系統,該公司旗下的NAS系統備份服務My Cloud、My Cloud Home、My Cloud Home Duo,以及裝置備份服務My Cloud OS5 照片管理服務SanDisk ibi、無線充電服務SanDisk Ixpand Wireless Charger中斷,該公司認為駭客已從內部系統取得部分資料,他們正著手調查受到影響的範圍。

資安業者Emsisoft的研究人員推測,本次事故很可能是勒索軟體攻擊。

WordPress外掛程式Elementor Pro漏洞出現攻擊行動,1,100萬網站恐曝險

資安業者Ninja Technologies Network(NinTechNet)於3月28日,揭露WordPress外掛程式Elementor Pro的高風險漏洞(未分配CVE編號),此漏洞涉及串接電子商城WooCommerce的模組,而使得任何人在未經充分身分驗證的情況下,就能修改WordPress網站的配置,影響3.11.6版之前的版本,CVSS風險評分為8.8分,估計1,100萬個網站可能會受到影響,開發商於3月22日發布新版外掛程式修補。

到了3月30日,資安業者Patchstack呼籲網站管理者要儘速修補Elementor Pro,原因是他們看到來自多個IP位址的攻擊行動,其中大部分來自193.169.194.63、193.169.195.64、194.135.30.6。

逾1,500萬個連接網際網路的應用系統受到CISA列管的已知漏洞影響

資安業者Rezilion針對美國網路安全暨基礎設施安全局(CISA)列管的896個已被利用漏洞名單(KEV)進行調查,結果發現,至少1,500萬個能透過網際網路存取的應用系統,具有KEV列出的漏洞,這些應用系統主要會受到其中的200個漏洞波及,以KEV所突顯的137個Windows漏洞為例,影響的系統數量為700萬個。

研究人員透過物聯網搜尋引擎Shodan,找出10大曝險漏洞,值得留意的是,有半數漏洞超過5年,包含加密程式庫OpenSSL漏洞Heartbleed(CVE-2014-0160)、Windows終端機服務漏洞BlueKeep(CVE-2019-0708)等。

【漏洞與修補】

資安業者Sternum揭露威聯通(QNAP)NAS作業系統的零時差漏洞CVE-2022-27597、CVE-2022-27598(CVSS風險評分2.7),這些漏洞一旦遭到利用,攻擊者就有可能在通過身分驗證的情況下,遠端取得秘密參數,執行QTS、QuTS hero、QuTScloud、QVR Pro appliances(QVP)作業系統的設備都可能受到影響,估計約有8萬臺設備具有上述漏洞。

目前威聯通已釋出QTS、QuTS hero新版韌體,用戶可執行更新修補漏洞。研究人員認為,雖然上述漏洞的CVSS風險評分並不高,但有鑑於駭客針對頻頻該廠牌NAS發動攻擊,使用者不應輕忽這些平臺的漏洞修補。

HP揭露LaserJet印表機重大漏洞,呼籲用戶暫時改用舊版韌體因應

4月3日HP發布資安公告,指出旗下約有50款LaserJet印表機存在重大漏洞CVE-2023-1707,此為資訊洩露漏洞,存在於執行韌體FutureSmart 5.6版、啟用IPsec通訊協定的印表機,CVSS風險評分為9.1。

該公司承諾將於90天內提供新版韌體,但在此之前,他們呼籲用戶應將印表機韌體改回5.5.0.3版,來防堵上述漏洞帶來的風險。

資安業者Wiz揭露名為BingBang的弱點,此漏洞存在於Azure AD的不當組態,一旦IT人員在Azure App Services、Azure Functions建立網站應用程式,就有可能因錯誤的組態配置,而允許其他微軟租戶存取。研究人員於1月底通報,微軟已完成修補,並於3月28日頒發4萬美元獎金給Wiz研究人員。

而對於這項漏洞的名稱由來,是研究人員發現攻擊者可利用微軟旗下的Bing Trivia內容管理系統(CMS)來觸發上述漏洞,不只可竄改搜尋引擎Bing的搜尋結果,還能對Bing用戶發動跨網站指令碼(XSS)攻擊,甚至是竊取電子郵件、SharePoint共用檔案。

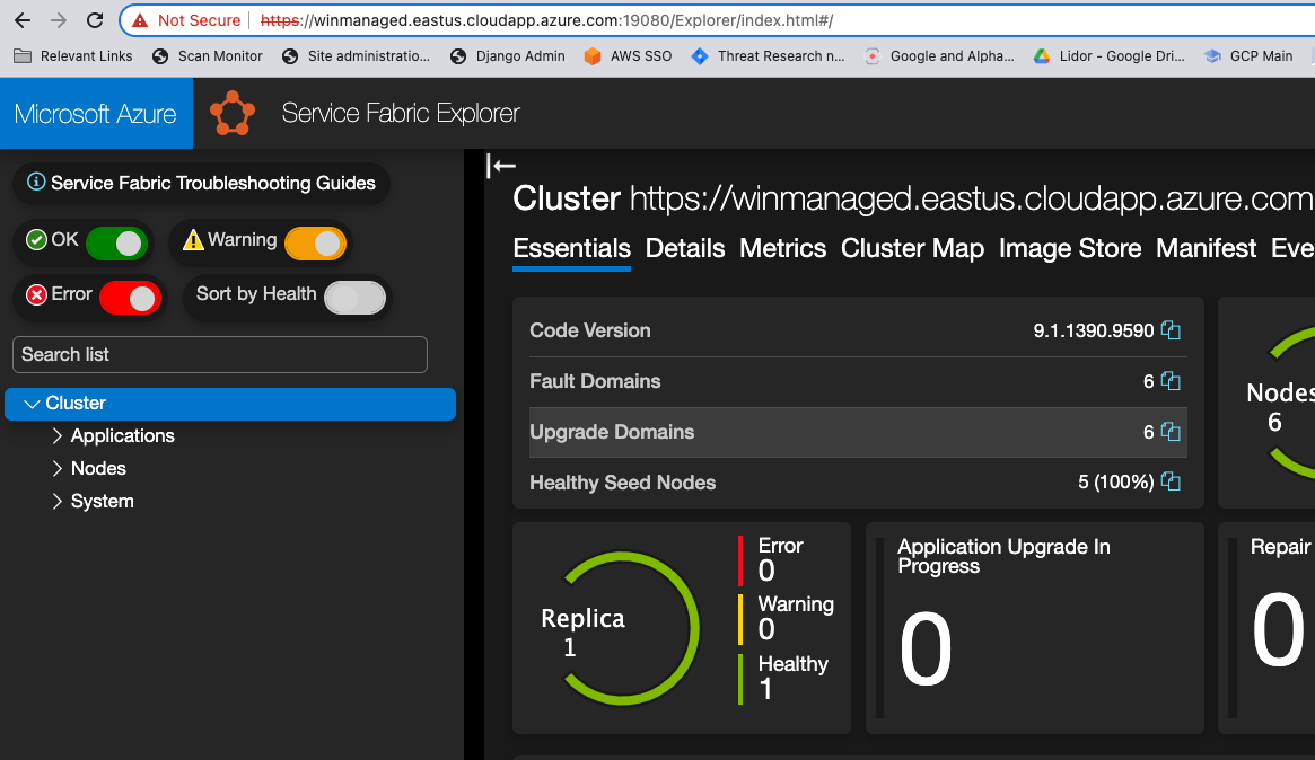

微軟修補Azure Service Fabric高風險漏洞Super FabriXSS

資安業者Orca揭露名為Super FabriXSS的跨網站指令碼(XSS)漏洞CVE-2023-23383,此漏洞存在於微軟Azure Service Fabric Explorer(SFX),未經身分驗證的攻擊者可遠端在Service Fabric節點代管的容器中,執行任意程式碼,CVSS風險評分為8.2。微軟獲報後於3月例行修補(Patch Tuesday)提供更新程式。

資安業者Orca揭露名為Super FabriXSS的跨網站指令碼(XSS)漏洞CVE-2023-23383,此漏洞存在於微軟Azure Service Fabric Explorer(SFX),未經身分驗證的攻擊者可遠端在Service Fabric節點代管的容器中,執行任意程式碼,CVSS風險評分為8.2。微軟獲報後於3月例行修補(Patch Tuesday)提供更新程式。

研究人員指出,攻擊者可藉由發送精心設計的URL來發動攻擊,進而在使用者連線的上下文嵌入iframe,接收來自攻擊者伺服器的檔案,最終於受害環境執行PowerShell打造的惡意反向Shell,這樣的做法很有可能繞過防火牆或相關的安全措施。

Google於4月4日發布Chrome 112版(112.0.5615.49、112.0.5615.50),總共修補了16個漏洞,其中有2個為高風險等級。

根據該公司頒發的獎金多寡,最嚴重的高風險漏洞是CVE-2023-1810,此為Visuals元件的記憶體堆疊緩衝區溢位漏洞,Google為此發出5千美元獎金;另一個高風險漏洞是CVE-2023-1811,該漏洞出現於Frames元件,為記憶體釋放後濫用(UAF)弱點,Google頒給研究人員3千美元獎勵。

【其他資安新聞】

中國駭客組織RedGolf利用後門程式Keyplug發動攻擊

近期資安日報

【3月31日】 攻擊工具也跟上「多雲」風潮,一口氣搜括18種雲端服務平臺的組態不當設定資料

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27