推特在馬斯克(Elon Musk)入主之後大幅裁員,使得這些離職員工可能心生不滿而進行報復。根據各大新聞網站的報導,推特尋求法律途徑要求GitHub下架儲存庫,其內容是該公司網站與內部工具的專有原始碼,但究竟這些資料如何流出?傳出是離職員工上傳,但推特並未證實這項說法。

殭屍網路病毒Emotet近期的攻擊行動頻頻,之前被發現開始透過挾帶OneNote檔案的釣魚郵件散布,但最近駭客也跟上了美國報稅季,假借當地稅務機關的名義發動攻擊。值得留意的是,駭客不光使用OneNote挾帶惡意程式,也有使用Word檔案的情況。

過往的竊資軟體(Infostealer)幾乎都是針對Windows電腦而來,但最近有竊資軟體鎖定的是Mac用戶,值得留意的是,該惡意程式不光會對瀏覽器和加密貨幣錢包下手,還會針對macOS的密碼管理系統解密、回傳相關資料。

【攻擊與威脅】

馬斯克(Elon Musk)日前宣布,為了改善演算法及安全性,他們將於3月31日前開放推特部分的原始碼,但在此之前就傳出外洩的事故。根據紐約時報、衛報、TechCrunch等新聞網站的報導,推特於3月24日發出侵權通知,要求GitHub撤下使用者FreeSpeechEnthusiast經營的儲存庫,原因是其內容是推特網站與內部工具的專屬原始碼。

這起事故很可能與馬斯克大幅裁員有關──紐約時報指出,疑似懷恨在心的離職員工所為。

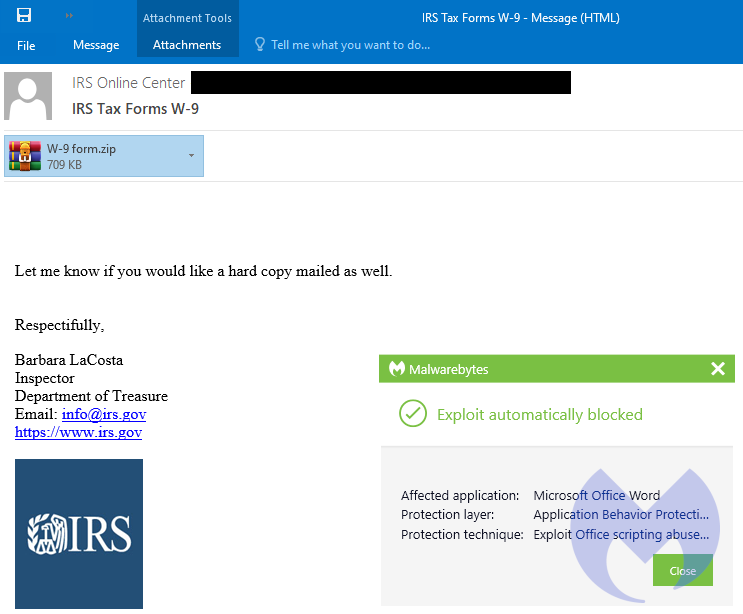

適逢美國報稅季,殭屍網路病毒Emotet假借IRS寄出申報單名義進行網路釣魚攻擊

資安業者Malwarebytes、Palo Alto Networks針對殭屍網路病毒Emotet的攻擊行動提出警告,這次駭客鎖定即將到來的美國報稅季,假冒國稅局(IRS)提供W-9表單的名義寄送釣魚郵件。

資安業者Malwarebytes、Palo Alto Networks針對殭屍網路病毒Emotet的攻擊行動提出警告,這次駭客鎖定即將到來的美國報稅季,假冒國稅局(IRS)提供W-9表單的名義寄送釣魚郵件。

Malwarebytes看到駭客寄送了含有ZIP檔案、檔案大小為709 KB的附件,但裡面的W-9表單Word文件解壓縮卻高達548 MB,攻擊者這麼做的目的是為了規避防毒軟體偵測。一旦收信人開啟,就會出現文件受到保護,必須啟用巨集的內容才能瀏覽內容,然而一旦照做,電腦就會被植入Emotet。

而Palo Alto看到的釣魚郵件則有所不同──駭客挾帶了OneNote檔案進行相關攻擊,但部分郵件利用遭竊的主旨、寄件人,甚至是郵件內容,以回覆郵件的方式寄給目標。

出現鎖定Mac用戶的竊資軟體,能從OS內建密碼管理系統盜走各式帳密

資安業者Uptycs揭露名為MacStealer的竊資軟體,顧名思義該惡意程式針對Mac電腦的使用者而來,駭客從3月初開始於暗網論壇兜售此惡意程式,標榜能從瀏覽器Firefox、Chrome、Brave竊取帳密資料、Cookie、信用卡詳細資料,再者,該竊資程式也能挾持Coinomi、Exodus、MetaMask、Binance等加密貨幣錢包。

值得留意的是,MacStealer能從Mac電腦的密碼管理系統「鑰匙圈存取(Keychain Access)」解碼資料庫的內容,並收集密碼資訊。採用x86架構Intel處理器與Arm架構M1、M2處理器的Mac電腦,已被確認都是MacStealer的攻擊目標。

惡意PyPI套件濫用Unicode異體字元進行混淆,目的是規避偵測

資安業者Phylum揭露名為Onyxproxy的惡意PyPI套件,駭客在其安裝指令碼setup.py當中,採用了大量肉眼看起來相似的Unicode字元,例如:字母n有5種版本、s有19種版本,這些Unicode字元可用於特定的語言,或是數學算式等,然而,駭客在此運用這類特殊字元的目的,就是讓程式碼看似無害,但實際上會執行惡意行為,進而竊取開發者的敏感資料與Token。

資安業者Phylum揭露名為Onyxproxy的惡意PyPI套件,駭客在其安裝指令碼setup.py當中,採用了大量肉眼看起來相似的Unicode字元,例如:字母n有5種版本、s有19種版本,這些Unicode字元可用於特定的語言,或是數學算式等,然而,駭客在此運用這類特殊字元的目的,就是讓程式碼看似無害,但實際上會執行惡意行為,進而竊取開發者的敏感資料與Token。

資安業者Intezer揭露駭客組織Bitter的攻擊行動,這些駭客假冒中亞國家吉爾吉斯的大使館,針對與中國核能產業相關的學者、組織寄送釣魚郵件,以邀請他們參與會議為由,引誘收信人開啟附件的RAR壓縮檔,並執行當中的Excel檔案或是Windows幫助檔案(CHM)。

值得留意的是,上述Excel檔案沒有惡意酬載,僅有方程式編輯器漏洞的利用程式,一旦執行,會在受害電腦建立2個工作排程,利用cURL指令下載真正的惡意酬載。此外,研究人員指出,攻擊者也相當喜歡利用CHM檔案發動攻擊,原因是不需像Excel檔案可能要觸發特定版本Office軟體的漏洞才能進行。

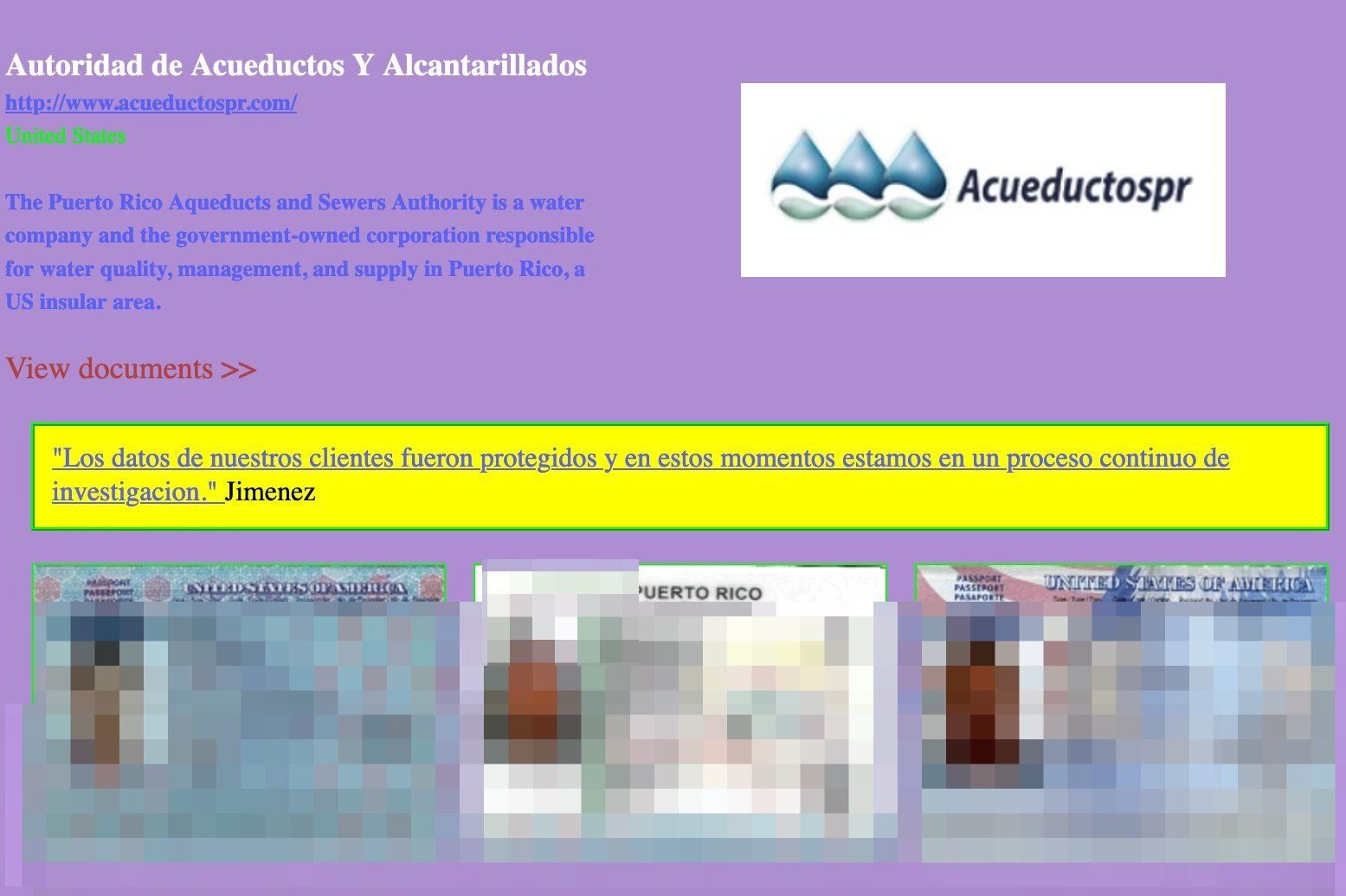

美國波多黎各水道管理局傳出遭勒索軟體Vice Society攻擊

根據資安新聞網站The Record的報導,美國聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)介入調查波多黎各水務局(PRASA)的資安事故,3月19日初步調查結果出爐,用戶與員工的資料遭到外洩,但因為採取了網路分段措拖(Network Segmentation),該單位的關鍵基礎設施並未受到波及。

根據資安新聞網站The Record的報導,美國聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)介入調查波多黎各水務局(PRASA)的資安事故,3月19日初步調查結果出爐,用戶與員工的資料遭到外洩,但因為採取了網路分段措拖(Network Segmentation),該單位的關鍵基礎設施並未受到波及。

而對於攻擊者的身分,3月17日勒索軟體Vice Society宣稱是他們所為,並公布部分竊得的資料,內容有護照、駕照等。

儲存安全業者Continuity針對245家金融、醫療、電信、媒體、物流、IT服務業者調查儲存設備與備份的資安情況,從8,589臺儲存或備份設備選出702臺進行分析,結果發現,有9,996個漏洞或是配置錯誤的安全弱點,平均每臺設備存在14個弱點、3個為高風險或是重大風險層級。

這些設備面臨的資安風險當中,最普遍的是不安全的網路配置帶來的隱患,其次才是尚未緩解的CVE漏洞,以及存取權限、用戶管理、事件記錄資料等層面。研究人員提出警告,儲存設備尚未修補的弱點往往是勒索軟體主要目標,但漏洞管理工具很可能難以涵蓋這類設備。

【漏洞與修補】

身分驗證及管理系統Okta出現漏洞,恐曝露用戶帳號資料而被濫用

資安業者Mitiga揭露Okta身分驗證及管理系統(IAM)的漏洞,這項漏洞起因是此系統以明文記錄登入的事件內容,例如:使用者名稱、IP位址、登入時間等,再加上該系統用戶很可能不慎會在使用者帳號欄位輸入密碼,而在第二次登入的時候才在對應的欄位填寫正確資料,才成功通過身分驗證,而在上述事件記錄檔案留下帳號及密碼。

這樣的情況讓攻擊者有機可趁,藉由設法存取這類明文資料,來嘗試通過上述的單一簽入(SSO)身分驗證流程,進而入侵企業各式的應用系統。對此,Okta證實該系統的確會留存明文的稽核記錄,並認為「使用者不慎在使用者名稱欄位輸入密碼是可預期的行為」,但也強調,這類事件記錄僅有管理者才能存取。

【其他資安新聞】

Instagram詐騙傳出以提供時裝購物商城Shein禮物卡為誘餌

企業採用的開放原始碼軟體,有近9成使用了超過4年沒更新的元件

近期資安日報

【3月27日】 SharePoint遭到濫用,駭客藉此引誘使用者下載惡意程式

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02