利用惡意程式碼攻擊網站使用者的現象,我們前幾天介紹了從1.7萬個網站竊取帳密資料的金融木馬程式Mispadu,現在出現了規模更大的網站攻擊行動──這次駭客針對5.1萬個網站下手,透過多階段的惡意JavaScript注入與惡意程式碼參入正常程式碼等手法,使得瀏覽受害網站的使用者會被重新導向至惡意網站。

除了網站資安事故相當值得留意,假冒廠商貸款名義的商業郵件詐騙(BEC)攻擊行動也同樣要小心,駭客看準了房地產業者會常常經手高額貸款的情況,發送有關的發票、電匯文件資料。研究人員指出,雖然他們成功發現駭客的意圖,但目標組織是否上當仍不得而知。

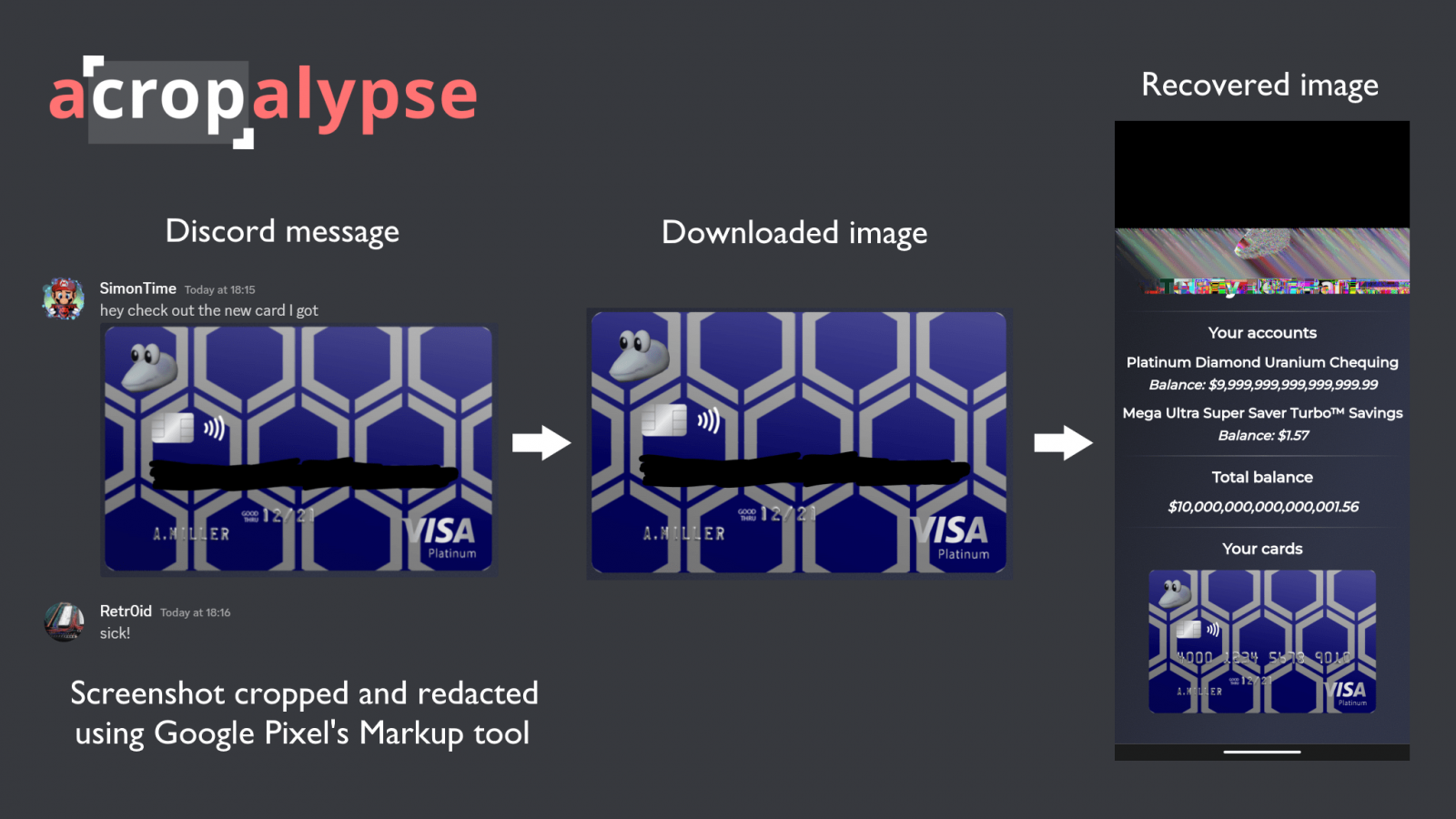

手機、電腦內建的螢幕畫面截取工具竟存在漏洞,讓編輯過後的圖片留下有關資料,而有可能復原!研究人員認為,這樣的漏洞很可能也存在於其他廠牌的手機、電腦作業系統上。

【攻擊與威脅】

逾5萬個網站被植入惡意JavaScript程式碼,將使用者重新導向惡意網站

資安業者Palo Alto Networks揭露大規模的JavaScript程式碼攻擊行動,駭客約自2022年1月23日開始,不斷入侵網站並植入惡意JavaScript程式碼,使得瀏覽這些網站的使用者被重新導向至惡意網站,迄今有超過5.1個網站、17萬個URL遇害,這起攻擊行動在2022年5月至8月達到高峰,這段期間每天平均有4千個URL遭到相關攻擊。

資安業者Palo Alto Networks揭露大規模的JavaScript程式碼攻擊行動,駭客約自2022年1月23日開始,不斷入侵網站並植入惡意JavaScript程式碼,使得瀏覽這些網站的使用者被重新導向至惡意網站,迄今有超過5.1個網站、17萬個URL遇害,這起攻擊行動在2022年5月至8月達到高峰,這段期間每天平均有4千個URL遭到相關攻擊。

研究人員指出,駭客運用了多種混淆手法來迴避偵測,例如: 利用String.fromCharCode函數埋藏惡意JavaScript的URL,或是使用十六進位表示法編碼,他們也看到將惡意指令碼注入到大型檔案,或是多階段注入指令碼的情況。

資安業者Abnormal Security揭露駭客假借廠商名義發動的商業郵件詐騙(BEC)攻擊行動,駭客聲稱自己是目標公司長期合作夥伴的高階副總裁暨法律顧問,發送帶有詐欺付款資訊的發票與電匯資料,申請3,600萬美元貸款。

駭客為了取信目標公司,不只使用極為相似的網域名稱,甚至寄送副本給另一家知名的房地產投資公司(不過,上述的兩個網域,駭客都將.com的部分換成.cam)。再加上遭到鎖定的公司從事房地產業務,常常會經手處理高額貸款的審核與收發,而有可能不會留意到異狀,該資安業者呼籲相關業者要提高警覺。

資安業者Group-IB揭露為期一年、使用超過2,400個詐騙網站的求職詐騙攻擊,駭客自2022年1月至2023年1月,針對13個中東與非洲地區的國家、使用阿拉伯語的求職者下手,並偽裝成超過40個知名廠商,目的是騙取受害者的網路服務帳密資料。

研究人員指出,從駭客假冒的公司所在地區來看,有近半數位於埃及(48%),其次是沙烏地阿拉伯和阿爾及利亞(23%、17%);而根據產業類型而言,近三分之二是物流業(64%),其次則是食品與飲料業者(20%),以及石油工業(12%)。

資安業者JFrog揭露惡意NuGet套件的攻擊行動,駭客在今年1月至2月,上傳13個套件,其中有3個在一個月裡總共被下載超過15萬次。

研究人員針對這些NuGet套件進行分析,結果發現其主要功能都是於目標電腦執行PowerShell指令碼init.ps1,將PowerShell執行組態調整為不受任何限制,使得攻擊者能任意執行PowerShell指令碼,進而部署惡意酬載,最終竊取開發者的加密貨幣錢包。其中,有部分惡意套件並未包含惡意酬載,而是透過相依套件的方式進入目標電腦。

此外,對於大部分防毒軟體而言,這些惡意酬載並不會被判定為有害,再加上開發者在Visual Studio安裝含有init.ps1的NuGet套件時,居然沒有任何警示視窗出現,導致開發人員很有可能難以察覺異狀。

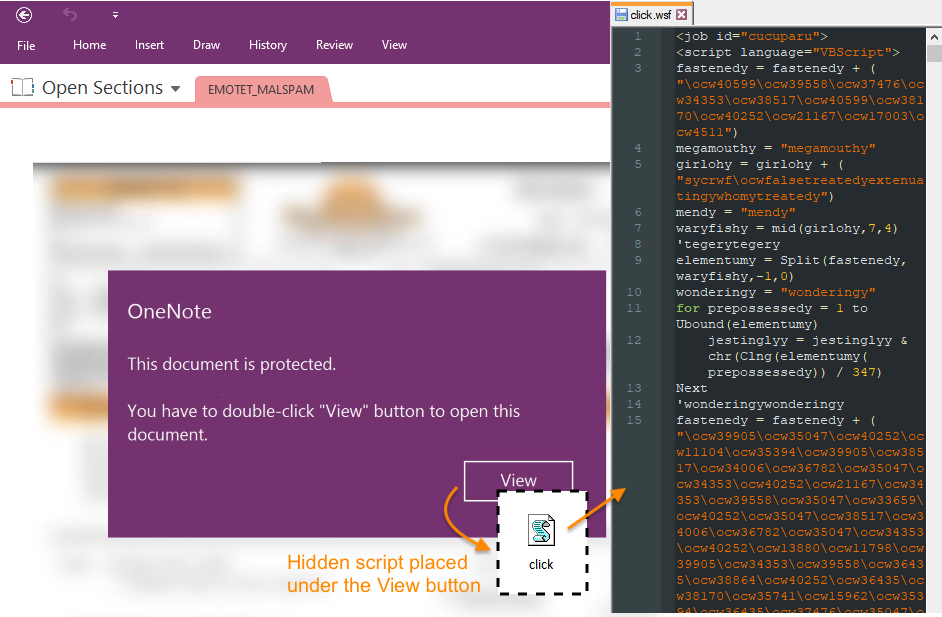

資安業者Malwarebytes針對殭屍網路Emotet的動態提出警告,指出相關攻擊在趨緩3個月後又再度捲土重來,這次駭客借助名為Epoch 4的殭屍網路基礎設施展開攻擊,並改用OneNote筆記檔案做為釣魚郵件的附件。

資安業者Malwarebytes針對殭屍網路Emotet的動態提出警告,指出相關攻擊在趨緩3個月後又再度捲土重來,這次駭客借助名為Epoch 4的殭屍網路基礎設施展開攻擊,並改用OneNote筆記檔案做為釣魚郵件的附件。

一旦收信人開啟上述的附件檔案,就會出現「文件受到保護」的警示視窗,要求收信人點選檢視按鈕來瀏覽完整的內容,然而一旦照做,此OneNote檔案就會觸發指令碼,然後下載Emotet酬載,並透過regsvr32.exe載入、執行。

【漏洞與修補】

3月22日思科針對旗下網路設備作業系統IOS、IOS XE,發布半年度的例行更新,總共修補了10個漏洞,CVSS風險評分為4.4至8.6分,其中有6個是高風險等級。

這些漏洞最嚴重的是CVE-2023-20080、CVE-2023-20072、CVE-2023-20027,都可能在攻擊者尚未通過身分驗證的情況下,用於阻斷服務(DoS)攻擊,CVSS風險評分皆為8.6分。這些漏洞分別與IPv6 DHCP(DHCPv6)Relay and Server、分段隧道協定(Fragmented Tunnel Protocol)的封包處理,以及IPv4的虛擬分段與重組(Virtual Fragmentation Reassembly,VFR)等功能有關。

手機編輯過的照片有可能被復原!研究人員揭露Google手機圖片編輯工具漏洞aCropalypse

研究人員Simon Aarons和David Buchanan揭露名為aCropalypse的漏洞(CVE-2023-21036),這項漏洞存在於近5年的Google Pixel手機,對於透過手機的標記工具(MarkUp Tool)裁剪、編輯的部分內容,有可能因此而得以恢復,例如,使用者可能拍下信用卡外觀上的卡號與CVV驗證碼,再用上述工具進行處理以免卡號公開,而透過這個漏洞的濫用,攻擊者就有機會藉由上述漏洞還原成原始照片。

研究人員Simon Aarons和David Buchanan揭露名為aCropalypse的漏洞(CVE-2023-21036),這項漏洞存在於近5年的Google Pixel手機,對於透過手機的標記工具(MarkUp Tool)裁剪、編輯的部分內容,有可能因此而得以恢復,例如,使用者可能拍下信用卡外觀上的卡號與CVV驗證碼,再用上述工具進行處理以免卡號公開,而透過這個漏洞的濫用,攻擊者就有機會藉由上述漏洞還原成原始照片。

研究人員表示,約有8成圖片修改內容可藉此回復原狀。Google獲報後,已於3月13日發布更新程式予以修補。但值得留意的是,這樣問題會影響最近5年內由前述工具編輯的照片,甚至也有可能出現在其他安卓手機。

Windows 11剪取工具也存在aCropalypse漏洞

研究人員Chris Blume指出,Windows 11的剪取工具(Snipping Tool)存在aCropalypse漏洞,而導致編輯過的PNG、JPG圖片檔案保有原本的IEND資料,而有可能被復原。這項漏洞也得到研究人員Will Dormann、資安新聞網站Bleeping Computer的確認。在此之前,智慧型手機Google Pixel的標記工具(MarkUp Tool)也曾出現aCropalypse漏洞。

中國工業自動化軟體WellinTech KingHistorian存在高風險漏洞

思科威脅情報團隊Talos於3月21日,揭露2個OT資安漏洞,問題出在中國工業控制自動化業者亞控科技(WellinTech)旗下的時間序列資料庫平臺KingHistorian,其中較為嚴重的是整數轉換漏洞CVE-2022-43663,存在於SORBAx64.dll程式庫,CVSS風險評分為8.1;另一個漏洞是CVE-2022-45124,攻擊者可截取身分驗證的封包而造成資訊洩露,CVSS風險評分為7.5。WellinTech於3月17日,發布上述漏洞的修補程式。

【其他資安新聞】

臺灣面臨網攻次數是全球平均的兩倍!2022年臺灣每週每個組織面臨3千次攻擊

GoAnywhwere漏洞受害組織持續增加,多倫多市、維珍集團、P&G入列

AWS推出資料無塵室服務Clean Rooms,供企業與外部進行安全資料協作

近期資安日報

【3月23日】 北韓駭客鎖定南韓使用者的Gmail信箱,透過惡意擴充套件來竊取郵件

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02