為了規避網路流量的偵測,駭客濫用免費的雲端檔案共用服務OneDrive、Google Drive、Dropbox等,可說是相當常見。但有不少企業在內部網路或Office 365公有雲架設協同作業網站入口SharePoint,方便員工能共用檔案,使得有些駭客也看上這點,透過此種共用系統讓使用者降低戒心,再利用檔案裡的URL,將他們引導至釣魚網站而達成目的。

除了上述濫用SharePoint攻擊行動,駭客使用免費雲端檔案共用服務的手法也出現變化。例如,中國駭客組織Mustang Panda特意將上傳至Google Drive的檔案,以使用密碼保護的壓縮檔打包,藉此讓這些惡意軟體逃過Google的檢測機制。

但在駭客散布惡意軟體的事故之餘,國內發生了使用Deep Fake照片向多所大學教授進行勒索的情況,雖然駭客使用簡體中文和中國用語,但教授很可能為了息事寧人,選擇付錢了事。

【攻擊與威脅】

駭客假冒企業SharePoint檔案共用通知郵件,對攻擊目標所屬的員工進行網路釣魚

不少企業採用微軟SharePoint讓員工能共用文件檔案,但有駭客看上這點來發動網路釣魚攻擊。資安業者卡巴斯基揭露濫用SharePoint的攻擊行動,駭客寄送SharePoint檔案共用的通知郵件,表示要分享OneNote筆記檔案,一旦收信人依照指示點選,就會存取SharePoint伺服器上的OneNote檔案,但該檔案內容卻是另一個PDF文件的「檔案共用」,若是點選連結就會被帶往偽冒OneDrive的釣魚網站,而有可能導致Yahoo!、AOL、微軟帳號資料被騙走。

不少企業採用微軟SharePoint讓員工能共用文件檔案,但有駭客看上這點來發動網路釣魚攻擊。資安業者卡巴斯基揭露濫用SharePoint的攻擊行動,駭客寄送SharePoint檔案共用的通知郵件,表示要分享OneNote筆記檔案,一旦收信人依照指示點選,就會存取SharePoint伺服器上的OneNote檔案,但該檔案內容卻是另一個PDF文件的「檔案共用」,若是點選連結就會被帶往偽冒OneDrive的釣魚網站,而有可能導致Yahoo!、AOL、微軟帳號資料被騙走。

研究人員指出,攻擊者發動相關攻擊之前的準備工作,就是取得可存取SharePoint伺服器的權限,之後再上傳檔案並開放共用的連結。由於這種檔案共享的通知信來自SharePoint服務,使得大部分的網路安全系統都會放行。

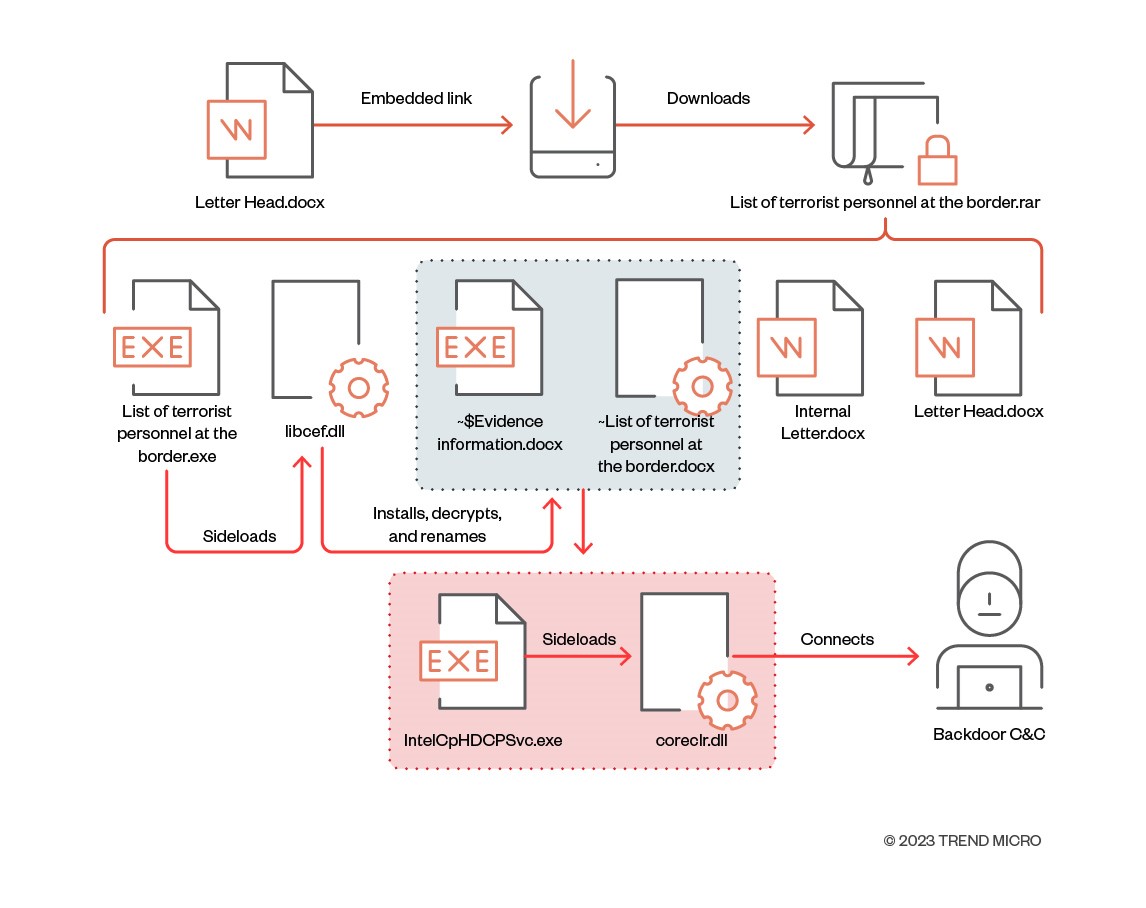

中國駭客組織Mustang Panda利用以密碼保護的文件檔案來規避防毒軟體偵測

資安業者趨勢科技揭露中國駭客組織Mustang Panda(亦稱Earth Preta)近期的攻擊行動,自2022年10月、11月,攻擊者調整他們的戰術、技巧,以及流程(TTP),透過釣魚郵件及Google Drive雲端硬碟,散布名為Toneins、Toneshell、Pubload等惡意軟體。

資安業者趨勢科技揭露中國駭客組織Mustang Panda(亦稱Earth Preta)近期的攻擊行動,自2022年10月、11月,攻擊者調整他們的戰術、技巧,以及流程(TTP),透過釣魚郵件及Google Drive雲端硬碟,散布名為Toneins、Toneshell、Pubload等惡意軟體。

值得留意的是,為了迴避資安系統的偵測,駭客不只將含有惡意軟體的壓縮檔存放於Google Drive,還將壓縮檔加上密碼,而能夠逃過郵件安全系統、上網安全閘道等系統的檢查(為了不影響使用者下載這些網路內容的體驗,多數線上過濾機制被設定為遇到有密碼的壓縮檔,就略過不檢查,於是有了可乘之機)。

中國駭客的攻擊行動Operation Soft Cell鎖定中東電信業者而來

資安業者SentinelOne與QGroup聯手,揭露中國駭客組織的攻擊行動Operation Soft Cell近期發展,主要目標是中東的電信業者。駭客先是針對目標組織可對外連接網際網路的Exchange伺服器下手,部署Web Shell,進而進行偵察、收集帳密資料、橫向移動、竊取機密檔案。

駭客以Mimikatz 為基礎、開發出竊取帳密程式名為mim221,藉此在受害組織內部環境橫行,此惡意具備多種反偵測能力,例如:映射惡意映像於記憶體內來迴避EDR的API掛鉤機制,以及以檔案為基礎的偵測系統;停用事件記錄(Event Log)處理程序、利用Windows內建功能從LSASS處理程序竊取帳密資料等。

資安業者Trellix揭露以Nim程式語言打造的勒索軟體Dark Power,2月底他們發現此勒索軟體的攻擊行動,過了半個月左右的時間之後,就出現10個受害組織。

資安業者Trellix揭露以Nim程式語言打造的勒索軟體Dark Power,2月底他們發現此勒索軟體的攻擊行動,過了半個月左右的時間之後,就出現10個受害組織。

而對於此勒索軟體的攻擊目標,駭客似乎沒有特定的對象──受害組織遍及阿爾及利亞、捷克、埃及、法國、以色列、秘魯、土耳其、美國,而這些組織也隸屬不同的領域:包含農業、教育、醫療照護、IT、製造業。研究人員認為,駭客採用Nim程式語言開發勒索軟體的原因在於,該程式語言易於使用,且能跨平臺開發。

竊資軟體BlackGuard針對剪貼簿、瀏覽器擴充套件下手,盜取加密貨幣

電信業者AT&T旗下的資安研究團隊揭露竊資軟體BlackGuard近期的攻擊行動,此惡意程式加入可挾持電腦剪貼簿的功能,進而將使用者複製的加密錢包網址置換,導致數位資產被轉入駭客的錢包;此外,該惡意軟體也針對57種瀏覽器的加密貨幣擴充套件下手。

另一方面,該惡意軟體現在也具備擴充能力,能從C2下載額外的惡意程式,並透過處理程序挖空(Process Hollowing)手法於記憶體內執行。同時,它也納入蠕蟲的功能,可透過USB隨身碟等外接式儲存裝置,感染其他電腦。

大學教授遭到變臉不雅照勒索,疑中國駭客所為

根據中央社、自由時報、聯合新聞網等國內媒體的報導,臺北醫學大學、成功大學、清華大學等學校的教授近日收到簡體中文勒索信件,駭客疑似透過Deepfake技術,將一名男子在床上摟著全裸女性的照片,與學校網站的教授照片合成進行「換臉」,然後寄到教授的電子信箱。

根據中央社、自由時報、聯合新聞網等國內媒體的報導,臺北醫學大學、成功大學、清華大學等學校的教授近日收到簡體中文勒索信件,駭客疑似透過Deepfake技術,將一名男子在床上摟著全裸女性的照片,與學校網站的教授照片合成進行「換臉」,然後寄到教授的電子信箱。

中央社、聯合新聞網指出,駭客使用相同的照片換上不同教授的臉孔,勒索信應來自中國。自由時報指出,估計受害教授恐超過千人。

對此,臺北醫學大學、成功大學、清華大學都證實此事。其中,臺北醫學大學表示,已通報內政部警政署165全民防騙網,並逐步將網站上教授的照片加上浮水印。

【漏洞與修補】

漏洞挖掘競賽Pwn2Own Vancouver 2023落幕,參賽者找出27個零時差漏洞、抱走百萬美元獎金

漏洞挖掘競賽Pwn2Own Vancouver 2023於3月22日至24日舉行,結果參賽者從特斯拉電動汽車Model 3、VMware Workstation、VirtualBox、Ubuntu、Windows 11、macOS等系統找出27個零時差漏洞,抱走1,035,000美元與1臺特斯拉。其中奪下世界破解大師(Master of Pwn)桂冠的是資安業者Synacktiv,他們總共獲得53分、得到53萬美元獎金,以及1臺特斯拉。

身分驗證及管理系統Okta出現漏洞,恐曝露用戶帳號資料而被濫用

資安業者Mitiga揭露Okta身分驗證及管理系統(IAM)的漏洞,這項漏洞起因是此系統以明文記錄登入的事件內容,例如:使用者名稱、IP位址、登入時間等,再加上該系統用戶很可能不慎會在使用者帳號欄位輸入密碼,而在第二次登入的時候才在對應的欄位填寫正確資料,才成功通過身分驗證,而在上述事件記錄檔案留下帳號及密碼。

這樣的情況讓攻擊者有機可趁,藉由設法存取這類明文資料,來嘗試通過上述的單一簽入(SSO)身分驗證流程,進而入侵企業各式的應用系統。對此,Okta證實該系統的確會留存明文的稽核記錄,並認為「使用者不慎在使用者名稱欄位輸入密碼是可預期的行為」,但也強調,這類事件記錄僅有管理者才能存取。

【資安防禦措施】

資安業者Black Lantern提供開源工具Badsecrets,可偵測網頁應用程式框架曝露的帳密資料

網頁應用程式框架由於本身囊括多種軟體元件,而這些元件都有可能潛藏漏洞與不安全組態,一旦安裝使用,有可能增加被入侵的風險,因應這方面的需求,資安業者Black Lantern發布Python套件Badsecrets,能在網頁應用程式的框架裡,找出已知弱點或是弱密碼。

此套件目前支援ASPNET_Viewstate、Telerik_HashKey、Flask_SignedCookies、Rails_SecretKeyBase等10個模組,能掃描ASP.NET機器金鑰、Telerik UI金鑰、Flask的cookie簽章密碼、Ruby on Rails簽章或加密的連線階段cookie等。Black Lantern表示,他們希望藉由Badsecrets,促成社群開發更多模組,而能夠檢查其他網頁應用程式框架是否也存在弱點。

【其他資安新聞】

近期資安日報

【3月25日】 GitHub私鑰遭到「短暫」公開,該公司撤換部分金鑰

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27