在今天的資安新聞裡,駭客在攻擊行動濫用合法服務的情況可說是相當值得留意,這種情況往往騙過使用者與許多資安系統,不只讓攻擊者得逞,也讓提供相關服務的業者蒙受商譽損失,除了使用者需要提高警覺,服務供應商若是能進一步偵測相關異常行為,才有機會減少這類濫用情事。

首先是駭客組織Luna Moth的網釣攻擊,他們假借寄送訂閱服務發票的名義,誘使收信人撥打電話取消付款,然而一旦依照指示聯絡「客服」,對方就會企圖在電腦上安裝遠端連線軟體來進行控制。另一個運用「客服」的攻擊行動,則是針對加密貨幣投資者而來。駭客針對Coinbase、MetaMask、Crypto.com,以及KuCoin等交易所的用戶,發出釣魚信竊取相關帳密,並假借客服的名義,通過上述交易所的進階身分驗證或裝置驗證。

Google商業圖像化分析工具Looker Studio也成為駭客濫用的對象!資安新聞網站Bleeping Computer發現有人藉此提升盜版網站在搜尋引擎的排名。

【攻擊與威脅】

駭客組織Luna Moth發動電話網釣攻擊,遠端協助工具Zoho Assist遭濫用而成為綁架受害者電腦的幫凶

資安業者Palo Alto Networks揭露駭客組織Luna Moth(亦稱Silent ransomware group)自今年3月以來的攻擊行動,該組織鎖定法律與零售等多個行業的企業而來,假借寄出訂閱服務的發票通知信,並聲稱該服務即將生效及扣款,收信人如有疑問可透過信中的電話聯繫客服。

資安業者Palo Alto Networks揭露駭客組織Luna Moth(亦稱Silent ransomware group)自今年3月以來的攻擊行動,該組織鎖定法律與零售等多個行業的企業而來,假借寄出訂閱服務的發票通知信,並聲稱該服務即將生效及扣款,收信人如有疑問可透過信中的電話聯繫客服。

一旦收信人依照指示撥打電話,就有可能被對方說服在電腦部署遠端支援工具Zoho Assist,使得攻擊者能夠控制受害電腦,並植入另一款軟體Syncro以便能持續存取,然後使用Rclone與WinSCP傳送竊得的資料。研究人員指出,由於駭客避免使用不必要的攻擊工具,而能夠規避各式資安系統的偵測。

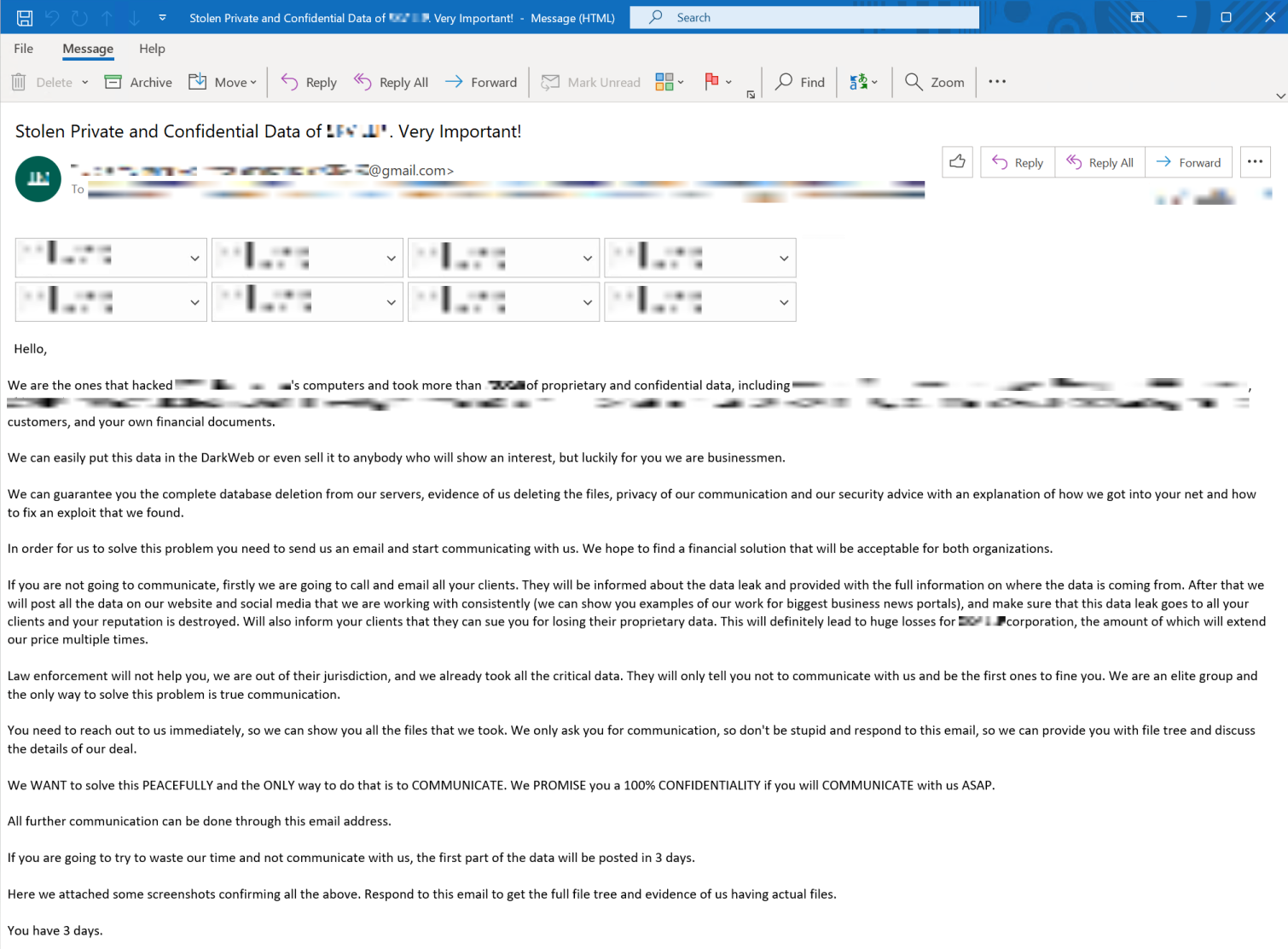

加密貨幣交易所Coinbase、MetaMask雙因素驗證被繞過,駭客透過TeamViewer、冒牌客服支援得逞

資安業者Pixm揭露鎖定多個加密貨幣交易所用戶的網路釣魚攻擊,駭客針對Coinbase、MetaMask、Crypto.com,以及KuCoin的使用者下手,於微軟Azure Web Apps上架設釣魚網站,假借交易請求確認,或是偵測到異常登入活動的名義,引導使用者存取這些網站,一旦使用者照做,就會被要求填寫帳密資料,提供雙因素驗證碼或通關密語(Seed Words),而這些輸入的資料將會被駭客用於挾持加密貨幣錢包。

資安業者Pixm揭露鎖定多個加密貨幣交易所用戶的網路釣魚攻擊,駭客針對Coinbase、MetaMask、Crypto.com,以及KuCoin的使用者下手,於微軟Azure Web Apps上架設釣魚網站,假借交易請求確認,或是偵測到異常登入活動的名義,引導使用者存取這些網站,一旦使用者照做,就會被要求填寫帳密資料,提供雙因素驗證碼或通關密語(Seed Words),而這些輸入的資料將會被駭客用於挾持加密貨幣錢包。

而在此同時,駭客也宣稱使用者帳戶出現可疑活動被停用,需要聯絡網頁上的「客服」處理,駭客藉此確認受害者輸入的資料,並利用TeamViewer通過加密貨幣交易所的裝置驗證流程。研究人員指出,這些駭客過往主要針對Coinbase用戶而來,但現在範圍擴及多個加密貨幣交易所。

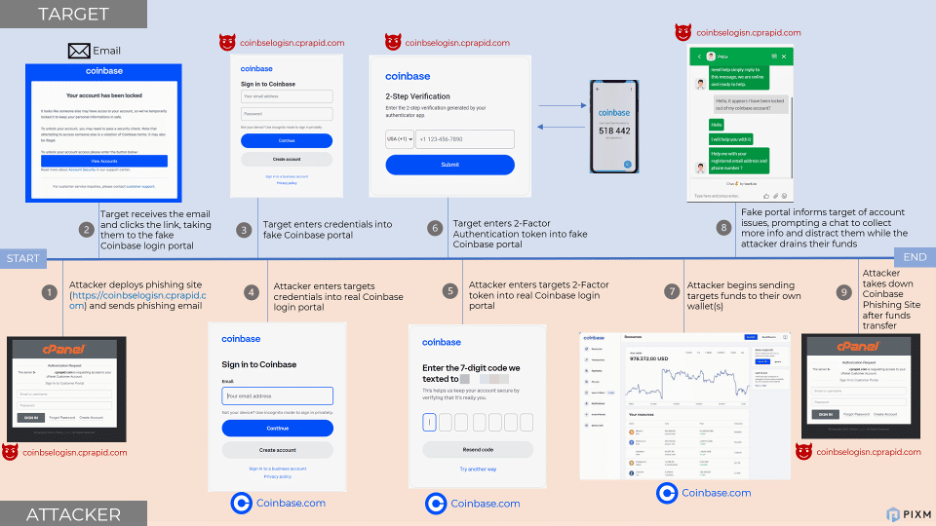

惡意軟體VenomSoftX假冒Google試算表瀏覽器擴充套件,竊取加密貨幣錢包

防毒業者Avast揭露名為VenomSoftX的惡意程式,此軟體以Chrome瀏覽器擴充套件的型式散布,目的是竊取Windows電腦使用者的加密貨幣,以及使用者上網的記錄。研究人員發現,該擴充套件是經由惡意軟體ViperSoftX植入受害電腦的瀏覽器,而攻擊者藉由破解軟體名義(如Activator.exe或Patch.exe)來散布ViperSoftX。根據上述惡意程式的加密貨幣錢包,截至11月8日已為駭客竊得13萬美元。

防毒業者Avast揭露名為VenomSoftX的惡意程式,此軟體以Chrome瀏覽器擴充套件的型式散布,目的是竊取Windows電腦使用者的加密貨幣,以及使用者上網的記錄。研究人員發現,該擴充套件是經由惡意軟體ViperSoftX植入受害電腦的瀏覽器,而攻擊者藉由破解軟體名義(如Activator.exe或Patch.exe)來散布ViperSoftX。根據上述惡意程式的加密貨幣錢包,截至11月8日已為駭客竊得13萬美元。

為了降低被害者警覺,攻擊者將VenomSoftX偽裝成Google Sheets 2.1,一旦成功部署,將會針對Binance、Coinbase、Gate.io、Kucoin、Blockchain.com等加密貨幣交易所的API請求進行監控,在請求發出前竄改交易內容,將加密貨幣轉給駭客。此外,VenomSoftX也會監控電腦的剪貼簿內容來加入錢包位置。

Google提供的Data Studio遭到濫用,影響搜尋引擎結果

根據資安新聞網站Bleeping Computer的報導,有人利用Google商業圖像化分析工具Looker Studio,來竄改搜尋引擎的排名,發動搜尋引擎最佳化(SEO)中毒攻擊,目的是推廣非法網站。這些網站提供盜版內容、垃圾資訊,以及Torrent檔案。

該新聞網站接獲讀者的通報進行調查,結果發現有部分Google搜尋結果,出現許多datastudio.google.com網域的連結,這些連結多半透過Bit.ly短網址服務轉址,最終將使用者導向垃圾網站,這些網站使用關鍵字填充(Keyword stuffing)手法,來提升網站在搜尋引擎的排名。研究人員已向Google通報,但尚未得到回應。

Meta開除挾持使用者臉書與IG帳號的員工

根據華爾街日報於11月17日的報導,IT業者Meta過去一年解僱及處份超過20名員工與承包商,理由是他們涉嫌入侵及接管臉書或Instagram用戶的帳號。這些被解偏的人士,包含了社群網站公司的保全,他們擁有能協助認識的人復原密碼的內部工具使用權限,此系統名為Online Operations(簡稱Oops),使得有人向用戶收取數千美元的費用,接洽社群網站員工來重設特定帳號的密碼。

華爾街日報指出,有安全承包商協助外部人士以詐欺手段接管Instagram帳號;另一個承包商則是收取比特幣為酬勞,為駭客重設多個帳號,直到該公司內部調查發現後解僱。Meta向華爾街日報表示,買賣帳號或是提供復原帳號的付費服務,都違反了他們的服務條款。

亞洲航空遭到勒索軟體駭客Daixin攻擊,5百萬旅客與員工資料外洩

根據資安新聞網站DataBreaches.net的報導,駭客組織Daixin約在11月11日至12日,攻擊廉價航空業者亞洲航空(AirAsia),並宣稱竊得5百萬旅客及員工的個資,在駭客公布的資料樣本裡,包含了旅客資料、預約編號,以及該公司員工的個人資料。而對於能夠成功入侵亞洲航空,駭客向DataBreaches.net透露,原因是該航空公司貧乏的資安防護,以及混亂的網路組織架構,而讓他們能夠得逞。

研究人員公布微軟Exchange漏洞ProxyNotShell的概念性驗證攻擊程式

越南資安業者GTSC於9月底發現微軟Exchange重大漏洞ProxyNotShell(CVE-2022-41082、CVE-2022-41040),當時已有攻擊行動,但微軟直到11月的例行修補(Patch Tuesday)才提供更新軟體。在此之前,尚未有公開的概念性驗證(PoC)攻擊程式。

事隔一週,研究人員Janggggg於17日發布了概念性驗證攻擊程式,另一名研究員Will Dormann進行驗證,確認該PoC程式可在Exchange Server 2016、2019執行,稍加調整亦能攻擊Exchange Server 2013。

【資安防禦措施】

為讓組織能發現Cobalt Strike遭濫用的跡象,Google發布YARA規則

滲透測試工具Cobalt Strike常被用於攻擊行動,但由於此工具原本的用途是用於攻防演練,究竟要如何辨別被濫用於攻擊還是內部使用?有IT業者提供相關工具。Google於上週發布YARA規則,目的是讓社群能精準標記和辨識Cobalt Strike遭濫用的元件,該公司收集自2012年以來所有Cobalt Strike的JAR檔案,可比對340個版本的元件,進而讓組織能確認是內部使用的合法版本。

【其他資安新聞】

近期資安日報

【2022年11月21日】 駭客假冒Instagram發動網釣攻擊、歐姆龍PLC設備漏洞被用於散布惡意軟體

【2022年11月18日】 勒索軟體ARCrypter攻擊範圍從拉丁美洲擴及全球、北美線上購物者遭到網釣駭客鎖定

【2022年11月17日】 公有雲業者AWS關聯式資料庫服務的快照暴露在外、惡意軟體載入器BatLoader攻擊行動升溫

熱門新聞

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23