常被紅隊用於測試網路防禦韌性的工具Cobalt Strike,在經過十幾年的更新與改進,現在已經發展成為一個成熟的點擊系統,而該工具近期被惡意攻擊者濫用,並將其用作在被害者網路中橫向移動的強大工具,成為第二階段攻擊有效負載的一部分。

雖然Cobalt Strike供應商Fortra透過審查程序,試圖降低該軟體被濫用的可能性,但是因為Cobalt Strike不停地被洩露破解,導致未授權的Cobalt Strike與一般版本一樣強大。Google現在向社群發布一組開源的YARA規則,使社群能夠精準標記和辨識Cobalt Strike遭濫用的元件。

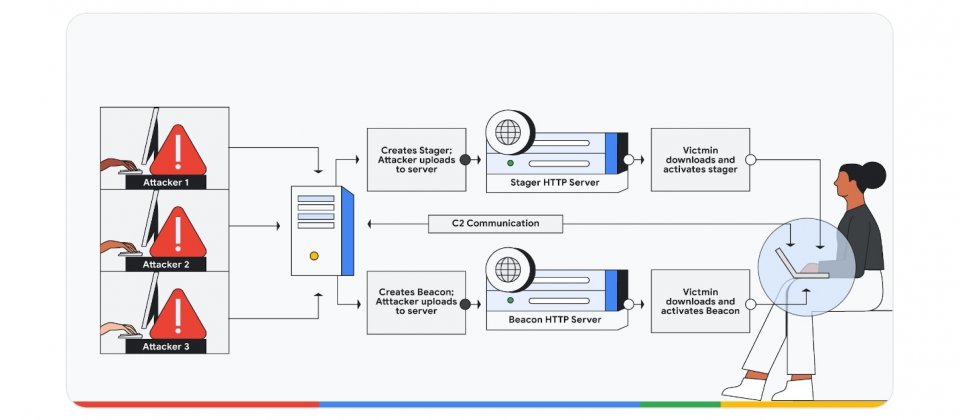

Cobalt Strike是多個軟體工具的集合,這些工具被整合到一個JAR檔案中,惡意攻擊者需要啟用團隊伺服器(Team Server)元件,該元件配置一個集中式伺服器,作為命令與控制端點,以及控制受感染裝置的協調中心。

攻擊者透過啟用JAR來連結團隊伺服器,客戶端擁有視覺化介面,攻擊者可以從中控制團隊伺服器和受感染主機,團隊伺服器生成大量攻擊框架元件,攻擊者可以部署這些元件來感染和控制遠端端點。Cobalt Strike包含多個用於Javascript、VBA巨集和Powershell腳本的提交模板,這些模板可以部署小型植入程式,並透過各種網路協定呼叫團隊伺服器,並且下載最終感染元件Beacon。

Beacon是核心二進位檔案,可讓攻擊者控制受感染的電腦,支援各種命令和操作,同時也能夠擴展下載和執行攻擊者開發的模組。

Google收集2012年至最新的Cobalt Strike JAR檔案版本,針對各種野外Cobalt Strike元件集變體,建構YARA高精確度偵測規則,可偵測340個各版本元件的二進位檔案,官方提到,他們的目標是建立高傳真偵測,精確鎖定特定Cobalt Strike元件版本。

Google偵測Cobalt Strike確切版本,來確定非惡意使用者的使用,官方提到,部分版本已經被惡意攻擊者大量濫用,透過精確偵測版本,來維持合法版本的正常使用。由於Cobalt Strike被濫用的版本,通常至少落後最新版一個版本,因此藉由製作專門的簽章來鎖定這些版本,這些簽章被整合成VirusTotal中集合。Google同時也將這些簽章開放給網路安全供應商,來提高整個產業的開源安全性。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10