勒索軟體BlackCat動作頻頻,近期又以將竊得的資料彙整,並提供搜尋功能而引起關注。而在本週的資安新聞裡,該組織於3天前聲稱攻擊了電玩遊戲開發商萬代南夢宮(Bandai Namco),而該公司也在昨天承認遭到網路攻擊,並清查資料外洩的情形。

駭客發動網路釣魚攻擊的手法也變得越來越複雜,混用多種手法而能突破雙因素驗證,最終目的是將這些受害者的電子郵件帳號拿來發動BEC詐騙。這波攻擊行動主要鎖定Office 365用戶而來,10個月內已有上萬個組織遭到攻擊。

在本月微軟的每月例行修補(Patch Tuesday)當中,該公司公告並緩解的漏洞裡,有超過三分之一與VM災難復原服務Azure Site Recovery有關。其中一項漏洞甚至有可能讓駭客清除備份資料,而導致組織無法進行災害復原。

【攻擊與威脅】

電玩遊戲開發商萬代南夢宮傳出遭勒索軟體BlackCat攻擊

勒索軟體BlackCat(亦稱Alphv)的攻擊行動近期可說是相當頻繁,最近電玩遊戲開發商也疑似遇害。資安研究團隊VX-Underground指出,BlackCat於7月11日聲稱攻陷了電玩遊戲開發商萬代南夢宮(Bandai Namco)。萬代南夢宮也於13日向電玩新聞網站EuroGamer、Video Games Chronicle證實,他們在7月3日遭到網路攻擊,多家亞太地區的子公司內部系統遭到入侵,目前該公司正在調查資料外洩的情況。

勒索軟體BlackCat(亦稱Alphv)的攻擊行動近期可說是相當頻繁,最近電玩遊戲開發商也疑似遇害。資安研究團隊VX-Underground指出,BlackCat於7月11日聲稱攻陷了電玩遊戲開發商萬代南夢宮(Bandai Namco)。萬代南夢宮也於13日向電玩新聞網站EuroGamer、Video Games Chronicle證實,他們在7月3日遭到網路攻擊,多家亞太地區的子公司內部系統遭到入侵,目前該公司正在調查資料外洩的情況。

勒索軟體Lilith進行雙重勒索,終止瀏覽器、收信軟體運作再進行加密

近期新的勒索軟體不斷出現,繼日前被發現RedAlert、0mega,資安業者Cyble的研究人員看到另一個名為Lilith的勒索軟體,鎖定64位元的電腦而來。

近期新的勒索軟體不斷出現,繼日前被發現RedAlert、0mega,資安業者Cyble的研究人員看到另一個名為Lilith的勒索軟體,鎖定64位元的電腦而來。

研究人員指出,Lilith很可能是使用Babuk外洩的程式碼打造而成,一旦攻擊者下達執行的命令,此勒索軟體將會先停用Office軟體、SQL資料庫,以及上網應用程式(如Firefox、Thunderbird、Outlook等),然後才透過Windows的API加密電腦大部分的檔案,但過程中會跳過系統檔案、可執行檔(EXE)、程式庫(DLL)等,加密完成後會留下勒索訊息,要脅受害者在3天內向他們聯繫,否則將會公開竊得的資料。

資安新聞網站Bleeping Computer指出,已有位於南美的營建集團疑似受害並支付贖金,研判駭客可能偏好攻擊這種大型企業。

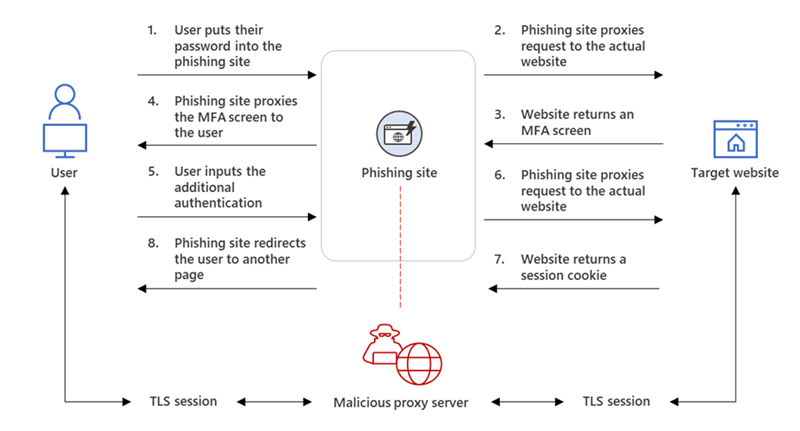

Office 365用戶遭到大規模網釣攻擊鎖定,駭客繞過雙因素驗證機制,但目的是將電子郵件信箱拿來發動BEC攻擊

針對Office 365用戶的大規模網路釣魚攻擊不時有事故傳出,但最近一起事故使用的手法較為不同,而導致駭客能繞過微軟提供的雙因素驗證(MFA)機制。微軟揭露自2021年9月開始的Adversary-in-The-Middle(AiTM)攻擊行動,駭客先是寄送釣魚郵件,然後將收信人引導到釣魚網站,進而竊取網頁瀏覽器的Cookie與連線階段(Session)資料,來挾持受害者的Office 365帳號,駭客得手後將這些電子郵件帳號用來發動商業電子郵件(BEC)詐騙。

針對Office 365用戶的大規模網路釣魚攻擊不時有事故傳出,但最近一起事故使用的手法較為不同,而導致駭客能繞過微軟提供的雙因素驗證(MFA)機制。微軟揭露自2021年9月開始的Adversary-in-The-Middle(AiTM)攻擊行動,駭客先是寄送釣魚郵件,然後將收信人引導到釣魚網站,進而竊取網頁瀏覽器的Cookie與連線階段(Session)資料,來挾持受害者的Office 365帳號,駭客得手後將這些電子郵件帳號用來發動商業電子郵件(BEC)詐騙。

由於駭客攔截了Cookie和連線階段資料,即使受害者啟用Office 365的雙因素驗證機制,仍無法遏止駭客濫用自己的電子郵件帳號,研究人員指出,至少有1萬個組織受害,且駭客在得手Cookie和連線階段資料後,最快在5分鐘內就發動BEC詐騙攻擊。

歐洲央行主席遭到釣魚簡訊攻擊,攻擊者佯稱是德國前總理對其下手

有駭客大膽冒用前國家元首的名義,想要對藉此發動針對特定人士的網路釣魚攻擊,而引發高度關注。根據美聯社與路透社報導指出,有人假冒德國前總理梅克爾(Angela Merkel)的名義,寄釣魚郵件給歐洲中央銀行主席Christine Lagarde,要求使用即時通訊軟體WhatsApp討論機密事務,同時請Christine Lagarde提供驗證碼來建立WhatsApp帳號。Christine Lagarde打電話給梅克爾確認而拆穿駭客的詭計。歐洲央行證實確有此事,並強調沒有資訊外洩的情況,但不願進一步說明細節;德國情報單位、聯邦資訊安全局也向該國國會議員提出警告。

立陶宛能源業者Ignitis遭到俄羅斯駭客DDoS攻擊

在烏克蘭戰爭中表態支持烏克蘭的立陶宛,不時傳出政府機關或是組織遭到DDoS攻擊,使得立陶宛國家網路安全中心(NKSC)於6月23日提出警告,要相關單位加以防範。根據新聞網站BankInto Security的報導,立陶宛國營能源業者Ignitis約於當地時間7月9日凌晨3時,因網站遭到DDoS攻擊而一度無法存取,到了中午才緩解攻擊行動並恢復網站的運作。

在烏克蘭戰爭中表態支持烏克蘭的立陶宛,不時傳出政府機關或是組織遭到DDoS攻擊,使得立陶宛國家網路安全中心(NKSC)於6月23日提出警告,要相關單位加以防範。根據新聞網站BankInto Security的報導,立陶宛國營能源業者Ignitis約於當地時間7月9日凌晨3時,因網站遭到DDoS攻擊而一度無法存取,到了中午才緩解攻擊行動並恢復網站的運作。

該公司發言人表示,他們已經最近的數個星期裡,接連遭遇DDoS攻擊,但駭客沒有得逞,直到7月9日才因為攻擊強度大幅增加而影響網站運作。而針對攻擊者的身分,俄羅斯駭客組織Killnet聲稱是他們所為。

研究人員揭露安卓惡意軟體Autolycos,超過1年仍有部分有害的App尚未下架

駭客將安卓惡意軟體上架Google Play市集,藉此引誘使用者上當的情況屢見不鮮,但如今手法變得更加隱密而可能不易曝光。資安業者Evina的研究人員發現名為Autolycos的惡意軟體,他們自2021年6月開始,發現Google Play市集裡出現8個內含此惡意軟體的App,Google獲報半年後才移除其中6款,仍有2款可從市集下載。

研究人員指出,Autolycos與其他惡意軟體不同之處,在於攻擊者執行惡意行為的做法,駭客疑似使用遠端瀏覽器(Remote Browser)連線URL,並將結果透過HTTP請求傳送給手機,而非像其他惡意軟體濫用Webview元件。這樣的手法使得攻擊行為更加難以察覺。

【漏洞與修補】

微軟修補VM災害復原服務Azure Site Recovery逾30個漏洞

微軟在7月12日發布每月例行修補(Patch Tuesday)公告,當中揭露了84個漏洞的緩解措施,其中有超過三分之一與VM災難復原服務Azure Site Recovery有關,共有32個漏洞。這些漏洞有30個是權限提升漏洞,2個是RCE漏洞。

其中,微軟特別針對DLL挾持漏洞CVE-2022-33675特別提出警告,一旦攻擊者利用漏洞,建立特定名稱的惡意DLL程式庫,就有可能導致此程式庫在Azure Site Recovery的應用程式啟動時一併載入,並以SYSTEM權限執行,CVSS風險評分為7.8分。通報此漏洞的資安業者Tenable指出,這樣的漏洞很有可能讓駭客在發動勒索軟體攻擊時,清除Azure Site Recovery備份的資料而讓組織無法還原。

Intel與AMD處理器存在Retbleed漏洞

處理器廠商針對推測執行(Speculative Execution)漏洞提供的防護措施,再次出現可被繞過的情況。蘇黎世大學(UZH)研究人員揭露新型態的Spectre分支目標注入(Spectre-BTI)攻擊手法,利用名為Retbleed的漏洞(CVE-2022-29900、CVE-2022-29901),可繞過2018年Google開發的Spectre v2緩解措施Retpoline。有別於其他Spectre變種攻擊手法濫用間接跳躍、呼叫的方式,Retbleed是濫用退回(Return)指令,而能夠突破Retpoline防護機制,這些漏洞影響Intel的第6至8代Core系列處理器(Skylake、Kaby Lake、Coffee Lake),以及AMD的Zen 1、Zen 1+、Zen 2處理器產品線。

這兩家業者分別針對Retbleed提供緩解措施,Intel建議採用名為Enhanced Indirect Branch Restricted Speculation(eIBRS)的機制、AMD則提供了Jmp2Ret來防範Retbleed,但根據研究人員的測試,這兩項機制有可能導致處理器效能下降14%至39%。

惡意程式碼恐藉由macOS漏洞繞過應用程式沙箱防護機制

駭客在Windows作業系統濫用含有巨集的Office文件已是常態,但類似的手法也可能因作業系統漏洞而有可能用來攻擊Mac電腦。微軟針對日前通報給蘋果的漏洞CVE-2022-26706公布細節,並指出此漏洞可讓駭客藉由含有惡意巨集的Word檔案,突破macOS的應用程式沙箱,在Mac電腦上執行任意命令。微軟在去年10月通報後,蘋果在今年5月發布的macOS Big Sur 11.6.6修補此漏洞,研究人員呼籲用戶應儘進安裝更新軟體。

駭客在Windows作業系統濫用含有巨集的Office文件已是常態,但類似的手法也可能因作業系統漏洞而有可能用來攻擊Mac電腦。微軟針對日前通報給蘋果的漏洞CVE-2022-26706公布細節,並指出此漏洞可讓駭客藉由含有惡意巨集的Word檔案,突破macOS的應用程式沙箱,在Mac電腦上執行任意命令。微軟在去年10月通報後,蘋果在今年5月發布的macOS Big Sur 11.6.6修補此漏洞,研究人員呼籲用戶應儘進安裝更新軟體。

聯想筆電UEFI韌體再傳漏洞,波及ThinkBook、Yoga系列等逾70款機種

資安業者ESET發現聯想筆電的UEFI韌體,存在3個記憶體緩衝區溢位漏洞CVE-2022-1890、CVE-2022-1891及CVE-2022-1892,一旦攻擊者加以利用,有機會在取得本機權限後,進一步在開機階段就提升權限,並能執行任意程式碼,進而關閉安全防護功能,該公司旗下ThinkBook、Yoga、Flex、Ideapad等多個產品線都有機種受到影響,總計有70餘款存在上述漏洞,聯想已推出修補程式供用戶更新。而這是該公司筆電產品的UEFI韌體2度發現漏洞。

【其他資安新聞】

資安業者Thales買下身分暨存取管理業者OneWelcome

蠕蟲程式Raspberry Robin濫用Windows Installer與威聯通設備發動攻擊

駭客假冒大型去中心化交易所Uniswap的名義發動網釣攻擊,得手逾800萬美元

微軟預告明年1月將對Windows 8.1終止支援,用戶開機就會看到全螢幕警示訊息

近期資安日報

【2022年7月13日】 雲端挖礦攻擊鎖定GitHub軟體開發自動化系統下手、VMware修補去年11月揭露的vCenter漏洞

【2022年7月12日】 勒索軟體BlackCat打造受害者資料庫、勒索軟體HavanaCrypt濫用開源密碼管理器來加密檔案

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10