Moxa MXview網路管理軟體是用於配置、監控和管理工業級網路設備。其運作原理是以MQTT broker在不同端點傳輸IPC/ RPC訊息,而為傳送到正確終端,MQTT broker也儲存著通訊頻道(topics)清單。Claroty研究人員指出。透過MQTT broker傳送的訊息內含登入憑證,MQTT也註冊了許多執行指令所需的callbacks。攻擊者可利用漏洞存取MQTT取得密碼等敏感資訊,再結合其他漏洞以執行程式碼。(圖片來源/Claroty)

安全專家發現四零四科技的網管軟體Moxa MXview平臺5項漏洞,串聯起來可讓遠端攻擊者以最高權限進行遠端程式碼執行(RCE)攻擊,漏洞風險值達到最高的10分,呼籲MXview用戶應立即升級到3.2.4版或更新版本。

Moxa MXview網路管理軟體是用於配置、監控和管理工業級網路設備。其運作原理是以MQTT broker在不同端點傳輸IPC/ RPC訊息,而為傳送到正確終端,MQTT broker也儲存著通訊頻道(topics)清單。研究人員指出。透過MQTT broker傳送的訊息內含登入憑證,MQTT也註冊了許多執行指令所需的callbacks。攻擊者可利用漏洞存取MQTT取得密碼等敏感資訊,再結合其他漏洞以執行程式碼。

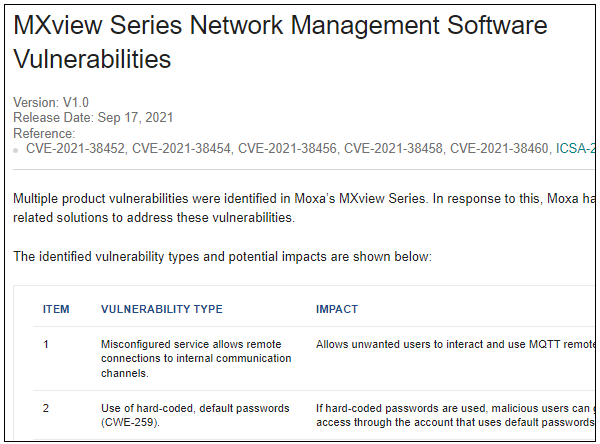

Claroty旗下的Team82安全團隊發現MXview 5項漏洞,包括CVE-2021-38452、CVE-2021-38456、CVE-2021-38460、CVE-2021-38458和CVE-2021-38454。這5項漏洞涵括類型包括路徑存取、使用寫死的密碼、登入憑證的未防護傳輸、程式碼注入、存取控管不當,各自風險值為5.0到7.5之間。其中的CVE-2021-38452、CVE-2021-38454及CVE-2021-38458可被串聯,而在運行MXview的主機上進行驗證前RCE。

安全廠商進一步說明,CVE-2021-38452為路徑穿越漏洞,使攻擊者得以讀取受保護的目錄,取得MQTT登入憑證,而CVE-2021-38454和CVE-2021-38458則出在對ping呼叫加入的IP參數未妥善驗證,使攻擊者可以簡單的ping呼叫OnMessage callback,而在MQTT broker注入惡意MQTT訊息指令,並於MXview伺服器上以NT AUTHORITY/SYSTEM權限執行任意程式碼。

根據CISA發出的安全公告,成功開採這些漏洞可讓攻擊者建立、執行或覆寫檔案以執行程式碼、存取程式、取得登入憑證、關閉軟體、讀取及修改資料,進而遠端連結內部通訊頻道,或是遠端使用MQTT。

由於可遠端開採,且攻擊複雜度低,本批漏洞綜合風險值因而一舉被提高到滿分的10.0。

受這批漏洞影響的MXview版本包括3.x到3.2.2。Moxa已經於去年9月釋出3.2.4版(目前最新版本為3.2.6),呼籲用戶儘速升級。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23