根據紅帽的說明,駭客只要建立、掛載與刪除一個路徑長度超過1GB的深層目錄架構,就能開採CVE-2021-33909漏洞,並讓無特權的本地端駭客取得根權限。開採CVE-2021-33910的方法也類似,當本地端駭客掛載一個長路徑的檔案系統時,就會破壞systemd與整個系統,使得它們失去回應能力。

資安業者Qualys本周揭露了一個藏匿在Linux核心檔案系統層的安全漏洞CVE-2021-33909,它是個權限擴張漏洞,可讓無特權的使用者取得系統的根權限,且影響從2014年以來發布的所有Linux核心版本。

檔案系統為儲存裝置上的資料與元資料的組織,主要控制資料的儲存與取得,最重要的功能為管理使用者資料,它不僅為各種作業系統中最重要的功能,且在所有主要Linux作業系統中無處不在。

Qualys研究人員已打造了一個概念性驗證攻擊程式,並於Ubuntu 20.04、Ubuntu 20.10、Ubuntu 21.04、Debian 11及Fedora 34 Workstation等Linux平臺上展開測試,成功取得了所有平臺的根權限,且其它的Linux版本應該也無法避免被開採。

Qualys還發現了另一個存在於systemd的CVE-2021-33910漏洞,將允許本地端駭客破壞systemd,形成阻斷服務攻擊。

根據紅帽的說明,駭客只要建立、掛載與刪除一個路徑長度超過1GB的深層目錄架構,就能開採CVE-2021-33909漏洞,並讓無特權的本地端駭客取得根權限。開採CVE-2021-33910的方法也類似,當本地端駭客掛載一個長路徑的檔案系統時,就會破壞systemd與整個系統,使得它們失去回應能力。

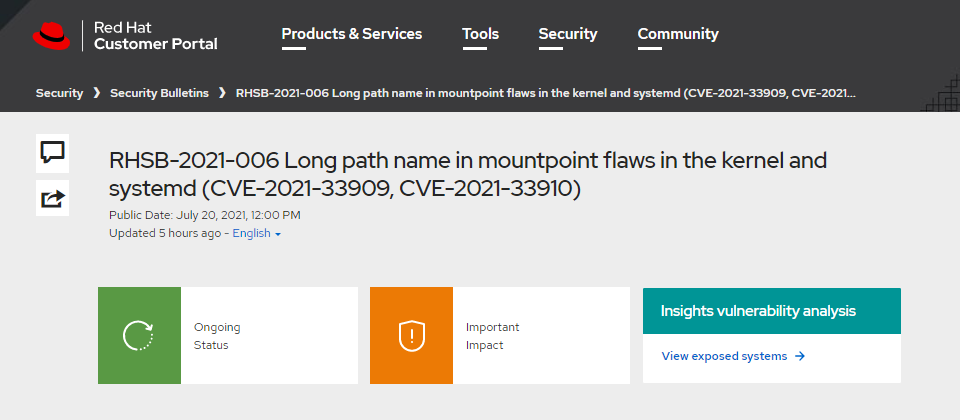

CVE-2021-33909漏洞波及Red Hat Enterprise Linux 6、Red Hat Enterprise Linux 7與Red Hat Enterprise Linux 8,CVE-2021-33910則影響Red Hat Enterprise Linux 8。。

由於CVE-2021-33909漏洞影響近7年來的眾多Linux版本,使得不管是Qualys或紅帽都呼籲使用者應儘速修補。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23