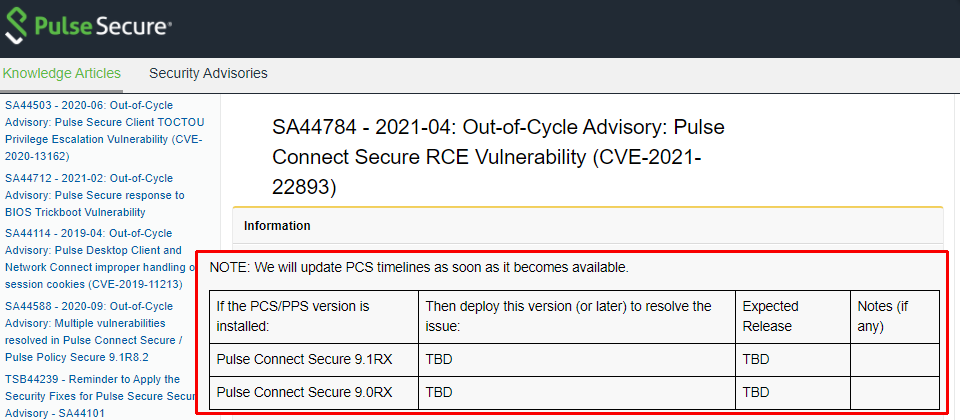

針對CVE-2021-22893零時差漏洞,Pulse Secure目前僅提供暫時補救辦法,真正的修補程式預計會在5月初出爐。

US-CERT、美國網路安全暨基礎架構安全署(Cybersecurity and Infrastructure Security Agency,CISA)、資安業者FireEye,以及VPN裝置製造商Pulse Secure,在本周二(4/20)揭露了數起開採Pulse Secure漏洞,並鎖定美國國防產業與全球政府機關的攻擊行動。

Pulse Secure表示,該公司最近發現有少數客戶所部署的Pulse Connect Secure VPN裝置遭到駭客開採,在與FireEye、CISA與其他資安專家聯手展開調查之後,才發現駭客開採了Pulse Connect Secure的4個安全漏洞,其中的3個CVE-2019-11510、CVE-2020-8243與CVE-2020-8260已於2019年及2020年修補,還有一個是零時差漏洞CVE-2021-22893。

FireEye則說,根據追蹤,至少有12個惡意程式家族開採Pulse Connect Secure裝置的漏洞,可用來繞過認證機制或建立後門,看起來像是有許多不同的駭客組織在開發與建立這些惡意程式家族。

不過,在這次的研究報告中,FireEye只揭露了UNC2630與UNC2717兩個駭客組織的行動,其中的UNC2630更是鎖定美國的國防工業基地(Defense Industrial Base,DIB)網路發動攻擊,使得美國國土安全部因而發布緊急指令,要求各單位緩解Pulse Secure產品的安全漏洞。

FireEye說明,旗下Mandiant團隊在今年初在全球的國防、政府與金融組織中發現了入侵行動,追蹤後顯示這些行動源自於Pulse Connect Secure裝置的IP,其中,UNC2630從該裝置的登入漏洞中取得了許多憑證,才得以於被駭環境中自由移動,並企圖永久進駐被駭系統。

此外,UNC2630從去年8月就開始針對美國的DIB企業或組織發動攻擊,研究人員懷疑該組織是由中國政府所贊助,並與中國駭客組織APT5有關。

另一個駭客組織UNC2717則是自去年10月到今年3月間,鎖定全球的政府組織發動攻擊,目前FireEye尚無法判斷它的來源。

Pulse Secure與CISA督促採用Pulse Connect Secure裝置的用戶應該儘速修補漏洞,針對CVE-2021-22893零時差漏洞,Pulse Secure目前僅提供暫時補救辦法,真正的修補程式預計會在5月初出爐。此外,Pulse Secure亦釋出了檢查工具,供用戶檢視自己的系統是否受到危害。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02