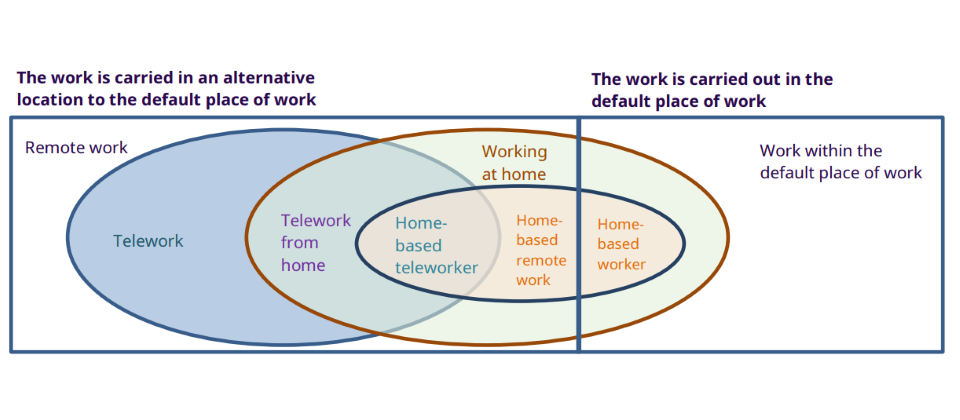

為了遏止COVID-19的擴散,全球各種企業與組織的工作場所產生很大的變化,不再以集中到辦公室與廠區為主,為了更徹底地保持人與人之間的社交距離,遠距與在家工作的模式大行其道,根據國際勞工組織的定義,這些辦公型態有5種區分方式。圖片來源/國際勞工組織

武漢肺炎(COVID-19)從中國武漢爆發,到肆虐全球191個國家地區,至今已超過1年之久,確定病例數已突破8千萬,死亡人數也上看180萬,面對這樣極具威脅的傳染病,許多企業也都大幅採用遠距辦公、在家辦公,或是分組輪流上班的人力資源配置模式,以維持業務營運,然而,由於疫情並未趨緩,有不少公司在2021年仍將採行這樣的工作方式。

而為了因應這樣的工作模式新常態,公司絕大多數的員工,可能都要從自己家中的個人電腦或行動裝置,橫跨網際網路連到企業內部網路,以便存取公司架設的IT應用系統或網路共享檔案儲存區,以及與同事、合作廠商進行線上協同作業,也因此,由企業本身所維運的各種網路服務用量大增,而須自行新建、擴建或承租對應系統或服務。

例如,透過加密通道安全銜接公司內外網路的VPN連線(IPsec VPN、SSL VPN);遠端登入公司電腦與伺服器操作的軟體平臺(Remote Desktop);透過網頁介面讓使用者存取企業應用系統的網站伺服器、中介軟體(Middleware),以及負載平衡、SSL卸載、DDoS防護、流量管控的應用程式遞送控制器(ADC);集中控管個人電腦與行動裝置的端點統一管理系統(UEM),甚至是虛擬化桌面基礎架構(VDI)、精簡用戶端(Thin Client)等,都派上用場。

此外,由於員工進不了辦公室,因此,企業對於整合通訊與協作的需求大增──不只是電子郵件的收發,像是雲端視訊會議、雲端總機、行動分機、雲端檔案多人共享、群組即時通訊,這些不再是跨國或大型企業才用到的技術,而是一般公司維持業務營運而必備的通訊基礎設施,而且都需經由網際網路。在這樣不得不開放的態勢之下,企業固有網路邊界消弭的程度變得更徹底了!

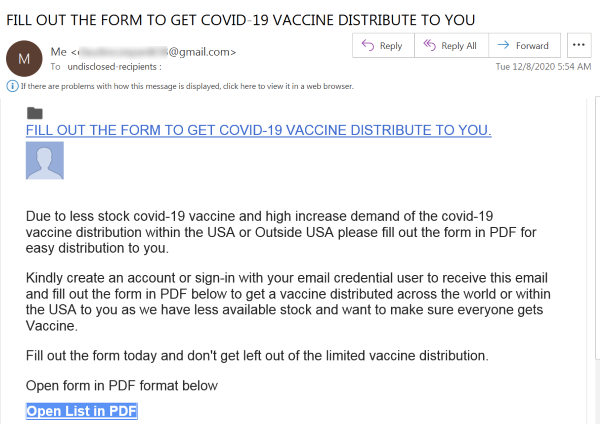

COVID-19疫苗在去年12月初宣布開始施打的消息,隔沒幾天,資安意識訓練服務廠商KnowBe4就接到用戶回報的網路釣魚郵件,而這封信特別以疫苗供不應求為名,誘使收信者打開信中的PDF網址連結,希望能盡快填寫表單申請,以便讓疫苗更快送到自己手中,但這其實是一種社交工程的誘餌。圖片來源/KnowBe4

與遠端存取相關應用的漏洞與網路攻擊,將持續受到關注

而從2020年的重大資安事件來看,的確有不少安全性漏洞公告與遠端存取的網路應用有關,例如,根據美國國土安全部(NSA)在9月、10月發布的公告,一再警告大家注意。

像是:應用程式遞交控制器──F5 Big-IP的CVE-2020-5902、Citrix NetScaler ADC、NetScaler Gateway、SD-WAN WANOP的CVE-2019-19781,VPN設備──Pulse Secure VPN的CVE-2019-11510,以及電子郵件伺服器──Microsoft Exchange Server的CVE-2020-0688,行動裝置管理平臺MobileIron的CVE-2020-15505,此外,作業系統Windows、Windows Server,以及電子郵件伺服器元件Exim、防火牆Palo Alto的重大漏洞,也都被點名。

市面上可提供遠端存取能力的IT系統與網路設備多如牛毛,在安全性漏洞陸續被揭露之後,公部門、企業、各組織都已經妥善修補了嗎?根據資安廠商RiskIQ於2020年中的分析,仍有許多設備仍未修補已知漏洞,上述的部分產品也名列其中,而且設備數量甚至上看百萬臺,像是F5 BIG-IP(967,437臺)、Citrix NetScaler Gateway(86,773臺);VPN與防火牆的部份,則有Palo Alto Global Protect(61,869臺),遠端桌面應用有Microsoft Remote Desktop Gateway(42,826臺)。

另外,在遠端辦公的IT技術上,遠端桌面登入、VDI/桌面虛擬化/應用程式虛擬化也是許多企業組織大規模採用的應用類型,雖然這些操作方式原本就是縮小受攻擊面而著稱,然而還是有可乘之機,能讓駭客滲透進來。舉例來說,使用者帳號與密碼的保護必須更加確實,啟用雙因素身分認證,以及避免採用與其他系統相同的密碼。

相關軟體系統的安全性漏洞也必須多加留意。像是8月微軟AD網域登入的Zerologon漏洞,也就是CVE-2020-1472,駭客可透過他們掌控的企業內部虛擬機器,登入並變更網域控制器的密碼,而能控制整個AD網域,連帶地,無論是實體的伺服器、個人電腦或虛擬機器的存取,都無法倖免於難。

VDI/桌面虛擬化/應用程式虛擬化平臺本身的漏洞,更是駭客針對這類應用發動攻擊必備的要素。像是:VMware在11月爆出CVSS 3.1風險層級達9.1分的弱點CVE-2020-4006,就是出在該公司的數位工作區平臺VMware Workspace One,產品具有指令注入漏洞,用戶必須儘快修補或設法緩解。

除了要注意安全性漏洞的修補與遮蔽,以免慘遭駭客濫用與滲透,各種遠端存取的IT設備與系統,尤其是會直連網際網路的產品,也要當心分散式阻斷攻擊(DDoS)。像是上述屢屢被提到的Citrix NetScaler Gateway,在12月24日也遭到這類型攻擊,攻擊者運用資料包傳輸層安全(DTLS)協定,向Citirix NetScaler發出大量網路流量傳輸需求,意圖耗盡用戶環境的連外網路頻寬。

而這類阻斷網路服務正常運作的手法,當然也能影響其他的IT系統與網路設備的正常運作,因此,企業也要注意到大規模癱瘓網路的攻擊行動。

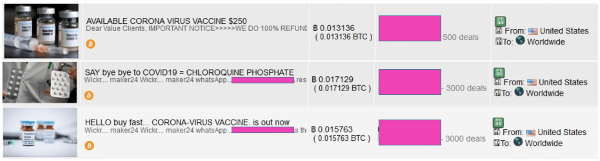

12月初,資安廠商Check Point在暗網發現有人張貼COVID-19疫苗的廣告,開價250美元,但無法判斷對方販售的疫苗是否為真,而且對方還要求買家需以比特幣支付。圖片來源/Check Point

疫苗相關組織將成攻擊目標,疫情資訊恐淪為網路釣魚誘餌

為了遏止武漢肺炎疫情持續擴大,各國這一年來除了持續管制邊境、實施隔離、宵禁、封城等措施,以及宣導戴口罩、保持社交距離,近期最受各界關注的議題是疫苗相關資訊,因此,許多資安廠商都提出這方面的預測。

例如,趨勢科技認為,疫苗相關的機構及產業鏈,像是生技公司、疫苗研發機構,將面臨更多目標式攻擊。Check Point也指出,有意竊取疫苗資訊的網路犯罪分子或國家,將持續鎖定開發疫苗的製藥公司作為目標,因此,要注意以疫苗為誘餌的網路釣魚,攻擊者會打著疫苗開發或各國新增限制措施消息的旗幟,誘使大眾開啟電子郵件或網址。

事實上,隨著輝瑞(Pfizer)、阿斯特捷利康(AstraZeneca)、莫德納(Moderna)等藥廠的疫苗問世,資安廠商也在12月上半發現網路釣魚活動。

例如,在英國宣布疫苗大規模接種當天,資安意識訓練服務廠商KnowBe4隨即接收到以此為主題的網路釣魚郵件;Check Point也在暗網觀察到與疫苗有關的廣告:有業者宣稱他們手上有多種疫苗可販售,開出250美元的價碼,也有業者喊出14劑300美元的高價,而且他們只接受比特幣交易。

除此之外,Check Point也注意到11月起,隨著疫苗試用的正面消息出現與即將問世,包含vaccine這個字的網域名稱遭人大量註冊(1,062個),其中的400網域名稱同時包含了covid或corona的字樣,這裡面有6個網站被判定為可疑。

12月初,正當英國政府批准輝瑞疫苗上市之際,歐洲刑警組織也發布早期預警公告,提醒大眾注意暗網(Darknet),有人張貼假疫苗的廣告。雖然這類訊息數量有限,但隨著合法疫苗變得普及,Check Point認為,假疫苗的廣告屆時有可能會增加,到了最終測試階段,網路犯罪份子還會冒用真正藥廠的品牌,販售假疫苗。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23