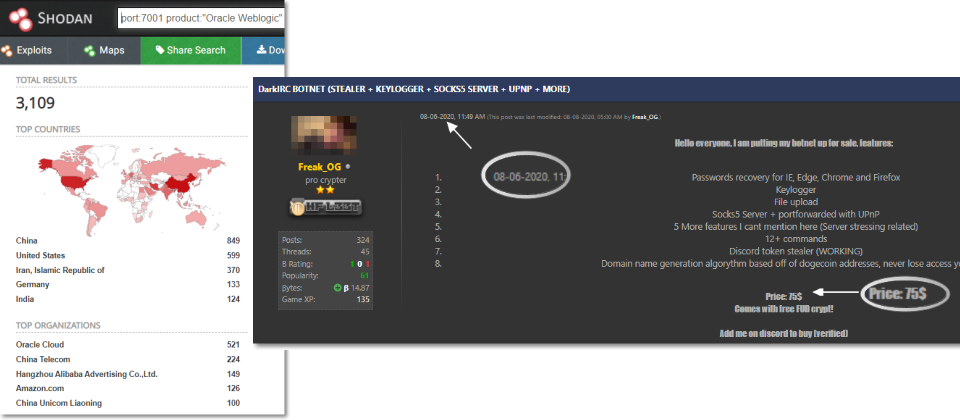

(圖左)Juniper旗下Threat Labs研究團隊利用Shodan搜尋工具掃瞄,發現至少有3千臺WebLogic伺服器還沒有修補WebLogic的CVE-2020-14882漏洞。(圖右)研究人員發現,名為DarkIRC的殭屍網路病毒從今年8月起,已經貼上駭客論壇兜售,專門攻擊含有CVE-2020-14882弱點的系統。(圖片來源/Juniper)

安全廠商發現,Oracle WebLogic一項已知高風險漏洞遭殭屍網路病毒積極鎖定,更糟的是,其中一隻病毒目前已在駭客論壇上兜售。

這項漏洞為存在於WebLogic中的CVE-2020-14882。該漏洞10月已由甲骨文的季度安全更新加以修補,不過隨後就有研究人員發現該漏洞已經有來自多個IP的掃瞄活動,可能已經遭駭客鎖定。

而Juniper公司旗下Threat Labs近日利用其誘捕系統發現到,網路上至少出現5種針對CVE-2020-14882的攻擊程式。其中一隻名為DarkIRC的殭屍網路病毒從今年8月起,已經貼上駭客論壇,以75美元兜售。

DarkIRC被研究人員點名,是因為它技術相當高明。攻擊過程是攻擊程式對有漏洞的WebLogic機器發出HTTP GET呼叫後,由後者下載並執行Powershell script一個二進位檔,過程中還會檢查是否為VMware、VirtualBox、Vbox、QEMU或Xen等沙箱環境,如果不是才會繼續執行,並釋出DarkIRC。

DarkIRC釋出後會以冒充Chrome的檔名安裝為自動執行程式。這隻殭屍病毒有相當多功能,包括竊取瀏覽器cookies、鍵盤側錄、下載檔案、執行指令、自動在網路上複製散布、以及分散式阻斷服務(DDoS)攻擊。此外它還能竊取比特幣,透過變更電子錢包剪貼簿中的網域,以便把受害者的數位加密貨幣導向駭客控制網域的電子錢包。

這次DarkIRC攻擊行動背後的操作者,是否就是對外兜售病毒的賣方,還是是從駭客論壇買下它的「客戶」,研究人員則不敢斷定,不過研究團隊利用Shodan搜尋工具掃瞄,發現至少有3,109臺WebLogic伺服器還沒有修補漏洞。一旦這些系統漏洞遭到開採,即可能成為資訊外洩、網路攻擊及金錢損失的受害者,或成為DDoS攻擊的幫兇。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09