美國系統網路安全研究院(SANS Institute)研究主任 Johannes Ullrich指出,在CVE-2020-14882漏洞的概念驗證(PoC)攻擊程式公布後,SANS的誘捕系統偵測到掃瞄Oracle WebLogic平臺該漏洞的掃瞄活動。雖然掃瞄的流量減緩,但仍呈現「滿滿」的狀態,意謂所有IPv4的位址都遭到掃瞄漏洞的存在。研究人員說,如果用戶網路上的WebLogic沒有修補的話,大概十之八九已經中標。

上周企業軟體大廠甲骨文修補的400多個漏洞,創下該公司史上第二多。用戶最好儘速修補,因為安全研究人員發現,網路上已經有不明人士對WebLogic一項遠端程式碼執行的高風險漏洞展開掃瞄、準備攻擊。

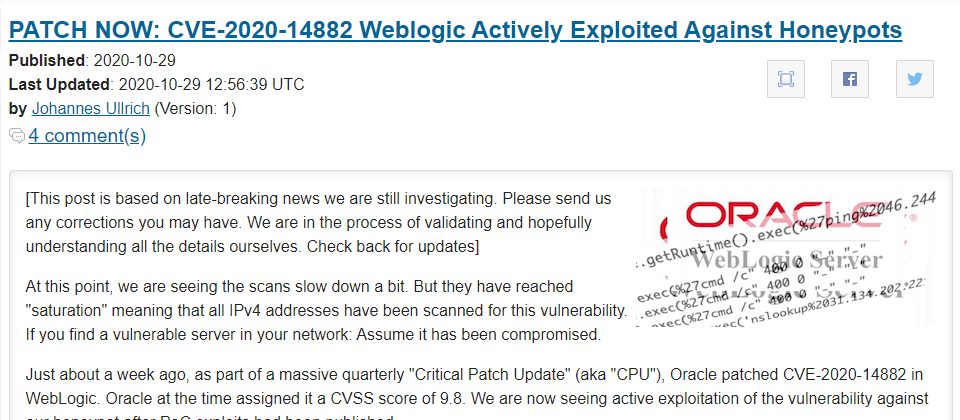

遭到掃瞄的是編號CVE-2020-14882的漏洞,它位於WebLogic Server Console元件中,是由Chaitin 安全研究實驗室研究人員Voidfyoo最早發現並通報。未經授權的攻擊者只要傳送惡意HTTP呼叫即可駭入系統,進而接管系統。該漏洞被甲骨文形容為「易被開採」的漏洞,CVSS 3.1評分為9.8,屬於重大風險。

美國系統網路安全研究院(SANS Institute)研究主任 Johannes Ullrich指出,在該漏洞的概念驗證(PoC)攻擊程式公布後,SANS的誘捕系統偵測到掃瞄Oracle WebLogic平臺該漏洞的掃瞄活動。雖然掃瞄的流量減緩,但仍呈現「滿滿」的狀態,意謂所有IPv4的位址都遭到掃瞄漏洞的存在。研究人員說,如果用戶網路上的WebLogic沒有修補的話,大概十之八九已經中標。

受到該漏洞影響的WebLogic Server版本為影響10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0及14.1.1.0.0版。

從掃瞄漏洞的IP來源,研究人員判斷來自4個地方,分別是中國聯通、美國的Linode節點、東歐國家摩爾多瓦(Moldova)一家電信公司MoviCloud及香港的Datacamp。大部份IP連線為了驗證網路系統是否有漏洞,但是一個來自東歐的IP連線已在執行指令。研究人員也發現,這波掃瞄是根據一個越南研究人員Jang的漏洞分析。SANS也已經通知被用來進行掃瞄的電信公司。

上周美國國安局也警告甲骨文另二項漏洞也名列近日遭中國駭客積極開採的目標,包括Oracle WebLogic Server的WLS Security 元件(CVE-2015-4852),以及 Oracle Fusion Middleware中Coherence(CVE-2020-2555),前者為RCE漏洞,後者則允許駭客接管系統。美國政府及甲骨文也呼籲,企業用戶應儘速安裝最新版軟體。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05