Check Point

廣受企業採用的網路電話(VoIP),駭客也濫用取得不法利益。例如,本月網路防火牆廠商Check Point,揭露一起發生在今年上半鎖定全球網路電話系統的INJ3CTOR3攻擊行動,駭客藉由系統軟體漏洞,取得對話啟動協定(Session initiation Protocol,SIP)伺服器的控制權,進而使用盜打高額國際費率電話來獲利,由於撥打電話是此種系統的合理用途,企業難以發現自己的系統被濫用。

該公司指出,駭客鎖定的目標,是Sangoma推出的舊版FreePBX軟體,所出現的重大漏洞CVE-2019-19006,它能夠讓攻擊者直接使用管理者權限來存取系統,CVSS風險評估3.1版的分數達到9.8分。上述漏洞存在於FreePBX 15.0.16.26、14.0.13.11,以及13.0.197.13等版本,Sangoma已於2019年11月修補。

Check Point指出,這樣的漏洞影響範圍很廣,因為許多財星500大企業都會採用網路電話交換機系統Asterisk,而FreePBX是與之可搭配運用的管理平臺,一旦企業沒有修補上述FreePBX漏洞,就有機會成為駭客下手的目標,而形成供應鏈攻擊。

由於Asterisk開放原始碼的特性,市面上也衍生出Elastix、Trixbox等版本,如果當中納入的FreePBX存在上述漏洞,可能會面臨同樣的資安風險。

駭客濫用上述漏洞的目的是什麼?Check Point指出,攻擊者主要用來挾持SIP伺服器,有了控制權後就能使用企業的網路電話盜打,駭客不只自己撥打,也將此種撥打電話的管道拿來銷售來牟取利潤。但實際上,既然駭客能夠控制SIP伺服器,同時也代表他們能夠監聽企業員工撥打的電話內容來竊密。

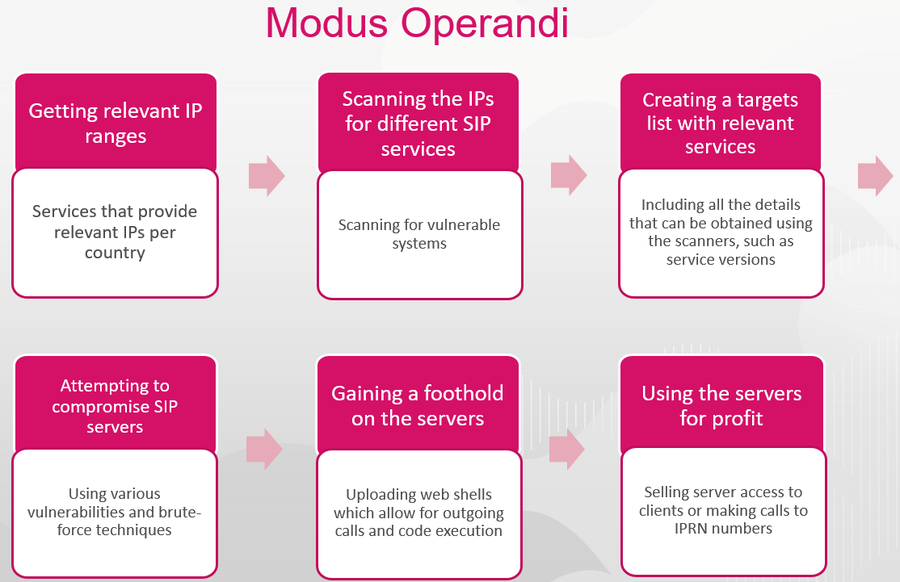

Check Point指出現今駭客針對網路電話系統發動攻擊的可能流程,圖中的上半前3個步驟是在找尋攻擊目標,接著駭客會嘗試利用系統漏洞或是暴利破解等方式,取得對話啟動協定(SIP)伺服器的控制權,且使用Web Shell來挾持與下達指令,進而將受害的網路電話系統拿來撥打國際電話,牟取不法利益。

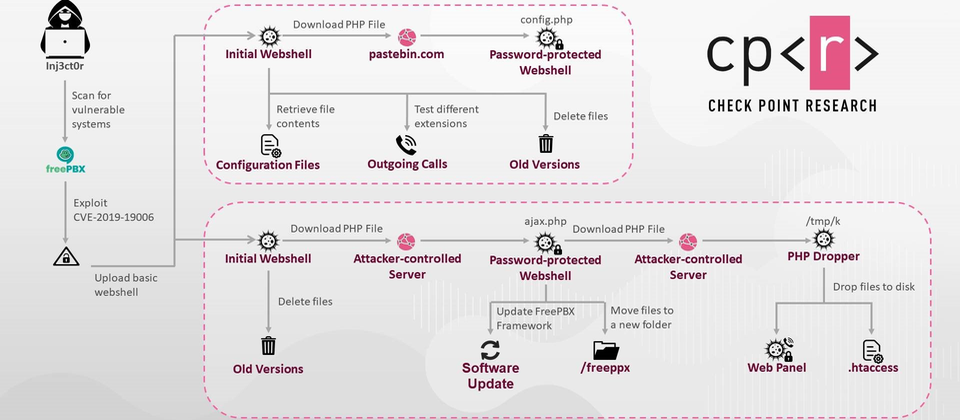

從此次攻擊行動的手法來看,Check Point指出駭客在濫用FreePBX漏洞且執行初始Web Shell之後,盜打電話與控制受害伺服器的工作,就會分別交由2個PHP檔案來運作,而此時駭客執行的腳本,是有使用密碼保護的PHP檔案,來隱藏攻擊行為。

Check Point指出攻擊者是INJ3CTOR3的依據,是因為他們藉著受害系統裡的攻擊腳本,歸納出關鍵字進行調查,發現一個ID為INJ3CTOR3的人士於Pastebin張貼了類似的腳本,Check Point也看到這個ID與濫用SIP伺服器RCE漏洞CVE-2014-7235的攻擊行動有關。而在這次的攻擊行動中,Check Point也從腳本裡看到另一個inje3t0r3-seraj的ID,他們認為可能是INJ3CTOR3的別名。

藉由上述的INJ3CTOR3與inje3t0r3-seraj進一步調查,Check Point找出與這些ID與多個私人臉書社群有關,在這些群組裡,成員會分享相關的攻擊工具,或者是銷售存取受害SIP伺服器的管道等,而其中最活躍的群組名為voip__sip__inje3t0r3_seraj。根據這些臉書社群,Check Point認為他們發現的INJ3CTOR3行動,只是這種鎖定網路電話的攻擊冰山一角。參與攻擊行動的駭客,大多來自加沙、約旦河西岸,以及埃及。

Check Point認為,此起攻擊行動不尋常的原因,是駭客的目的不只是出售受害系統的存取權利,同時打算利用網路電話的基礎架構來產生收益。再者,他們提及這項行動的目標,是全球Asterisk系統的SIP伺服器,但臺灣企業受到影響的程度又是如何?有待進一步觀察。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23