CISA分析到近期一波APT攻擊,先利用已知網路閘道及VPN產品漏洞駭入美國公部門網路,然後再結合Zerologon漏洞來入侵AD身份服務。CISA對此僅列出一部分需留意的產品漏洞,同時提醒各組織重視各種網路設備漏洞的修補。

日前發現的Windows Zerologon重大漏洞,現已遭到駭客組織結合Fortinet、MobileIron等產品漏洞,對美國政府網路發動攻擊。CISA也建議使用其他網路閘道或VPN的用戶要留心。

根據美國網路安全暨基礎架構安全署(CISA)暨聯邦調查局(FBI)昨(12)日發出的安全公告,CISA近日觀測到可能是不同APT駭客組織在單一攻擊中,使用所謂漏洞串聯(vulnerability chaining)手法,開採Windows Netlogon元件的漏洞CVE-2020-1472(即Zerologon)以及多個網路相關產品的舊漏洞,來入侵聯邦及地方政府網路或應用程式。

CISA分析到這波APT攻擊使用的工具及策略,發現攻擊者使用到一批網路閘道及VPN產品的漏洞結合Zerologon。Zerologon漏洞能讓攻擊者利用Netlogon遠端協定,建立連結到Windows網域控制器的安全通道,進而掌控所有Active Directory網域內的身分服務,並在網域內的電腦執行惡意程式,為一風險評分10.0的重大漏洞。微軟已在8月釋出修補程式。而CISA再於9月底發出緊急命令,要求美國政府網路立即修補好該漏洞。

在CISA觀察到的不同起攻擊中,數項網路產品漏洞包括Fortinet的FortiOS SSL VPN漏洞(CVE-2018-13379)、行動裝置管理平台MobileIron漏洞(CVE-2020-15505)遭到駭客開採進入受害者網路,然後再結合Zerologon來入侵AD身份服務,他們已經成功用VPN或RDP連線,再以受害者的帳密存取政府網路。

這波攻擊的對象包含聯邦、州政府、地方、自治區及領地(SLTT)的政府網路,但也包含其他部門。雖然目前評估這些政府單位並非因為和選舉資訊儲存地區鄰近而中標,但仍然無法完全排除政府網路內代管的選舉資訊面臨的風險,因為CISA發現到有支援選舉的系統遭到非授權存取,只是沒有證據顯示選舉資料有外洩情況。

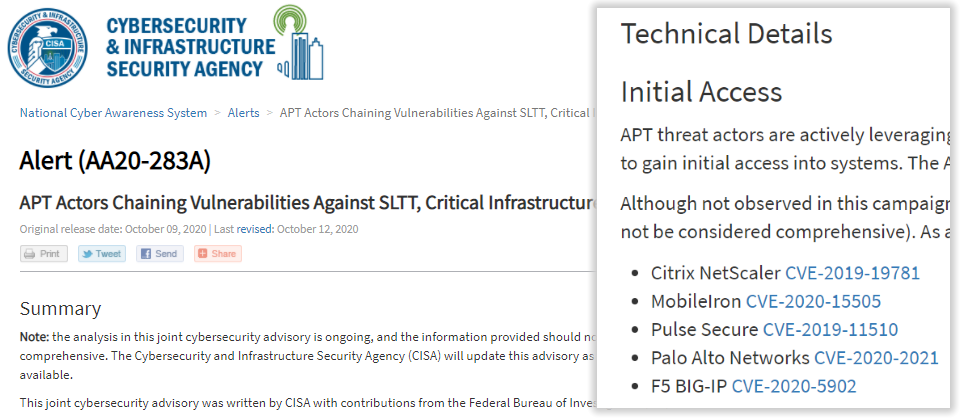

另一方面,雖然在這波攻擊只有兩家業者漏洞被開採,不過CISA建議其他面向網路的產品也有類似漏洞,提醒政府單位小心。這些被點名的產品漏洞包括Juniper(CVE-2020-1631)、PulseVPN(CVE-2019-11510)、Citrix Netscaler(CVE-2019-19781)及Palo Alto Networks(CVE-2020-2021)。但CISA補充說需要注意的不僅限於此。

Zerologon已然成為駭客躍躍欲試的目標。上月底到本月初思科和微軟也分別警告伊朗駭客組織正在對ZeroLogon漏洞發動攻擊。

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27