攝影/周峻佑

許多政府機關或是企業,對於極為機密的應用環境,可能認為採用實體隔離(Air-Gapped)的網路環境,與網際網路隔絕,就能防範駭客入侵,但其實不然,因為,資訊人員留下的資料傳送管道,攻擊者也可能利用相同的管道竊取。在HITCON 2020上,趨勢科技網路威脅研究員Joey Chen,就對於鎖定菲律賓軍方發動的USB裝置竊密攻擊,揭露駭客組織使用的工具USBferry,來呼籲建置這種網路隔離環境的單位,不能只是完全倚賴現有的防護機制,來確保進入隔離網路環境的資料無害。

一般來說,員工需要將檔案帶入這種封閉環境,企業採取的作法,很可能是透過所謂的「檢疫機」,來掃描隨身碟的檔案,確認當中的內容無害,才允許這個裝置連接封閉環境裡的電腦,甚至有些企業會要求員工必須使用具備指紋辨識功能的儲存裝置,來確保檔案是由該名員工經手。而根據USBferry的命名,駭客顯然就是針對這種資料存取的管道下手。

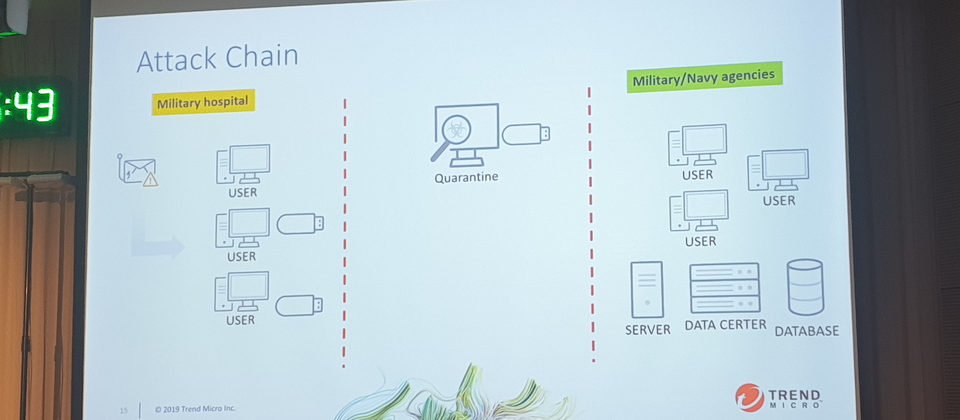

Joey Chen進一步指出,濫用這個攻擊工具的駭客組織是Tropic Trooper,也被稱為Pirate Panda或是KeyBoy,主要的活動範圍在亞洲,曾對臺灣、菲律賓、越南,以及圖博等發動攻擊,他們最早在2011年發現這個組織的蹤跡。而此起濫用USBferry的攻擊行動,該組織是鎖定菲律賓軍方竊取機密,不過,雖然是目標是軍事單位,但是Joey Chen說,駭客的攻擊途徑,是先從資安意識較為薄弱的軍醫院下手,然後再輾轉滲透到軍方的隔離網路環境。

為何駭客稱他們的工具為USB「ferry」?Ferry這個字是來自中國的「擺渡攻擊」,意思就是針對隔離網路來竊取機密資料的手段,利用外接儲存裝置來當作「渡船」,進而達到取得隔離網路資料的目的。

這種把USB隨身碟當做資料渡船的攻擊手法,Joey Chen表示是在2014年開始出現,前身是名為「砲灰之王(PaoHuiKing)」的後門下載工具。但為何他們會發現USBferry和砲灰之王有所關連?Joey Chen說,因為兩者有共同的特徵,包含了使用相同的C&C中繼站連接埠,還有都會在使用者字串(User Agent)標示攻擊目標的對象資訊等。再者,Tropic Trooper也在上述2種惡意程式裡,註記詳細的版本資訊,這也與許多駭客組織的做法明顯不同。

利用系統資料夾作為掩護,惡意程式與洩密行為難以察覺

在趨勢科技的觀察中,USBferry攻擊的途徑是從寄送釣魚信給軍醫開始,進而讓相關工具經由隨身碟傳送到隔離網路環境,竊得機密檔案後,再回傳到駭客手上。

由於釣魚信裡附件檔案看起來也很像軍方文件,軍醫便很可能不疑有他就中招。更何況,經手隨身碟的人員還可能沒有依照標準作業程序,跳過檢測的步驟,讓USBferry直接進入到隔離網路環境。

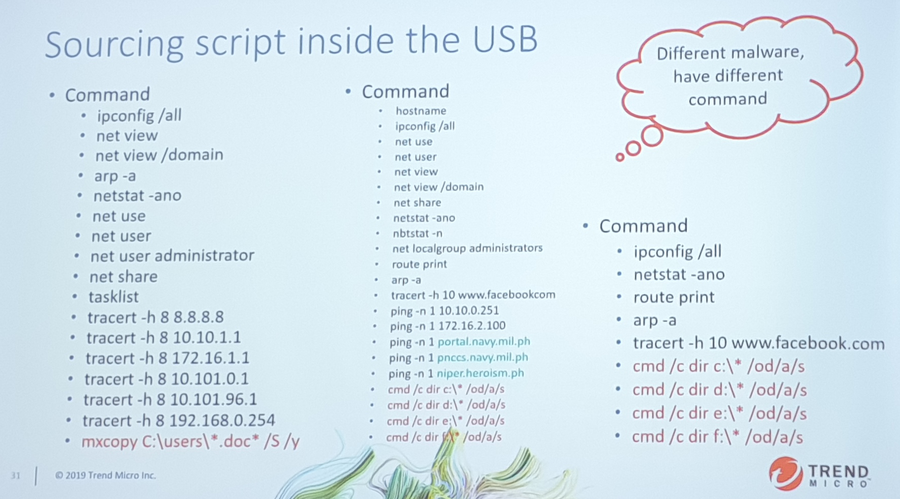

該惡意程式為了檢查是否被攜入到隔離網路,它會Ping特定的網址。一旦發現抵達這種網路環境裡的電腦,USBferry會收集該電腦的系統資訊,並複製特定格式的文件檔案到隨身碟(例如,C磁碟機裡所有DOC文件),再伺機準備把資料傳送到外部。

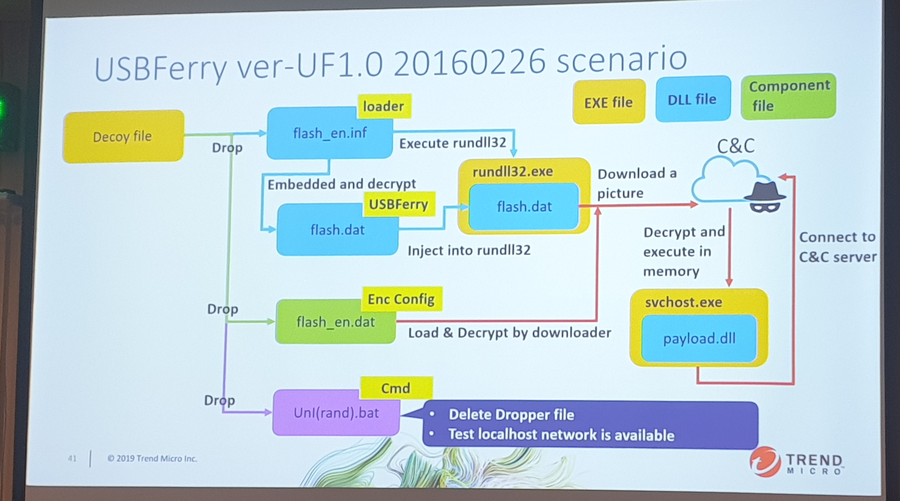

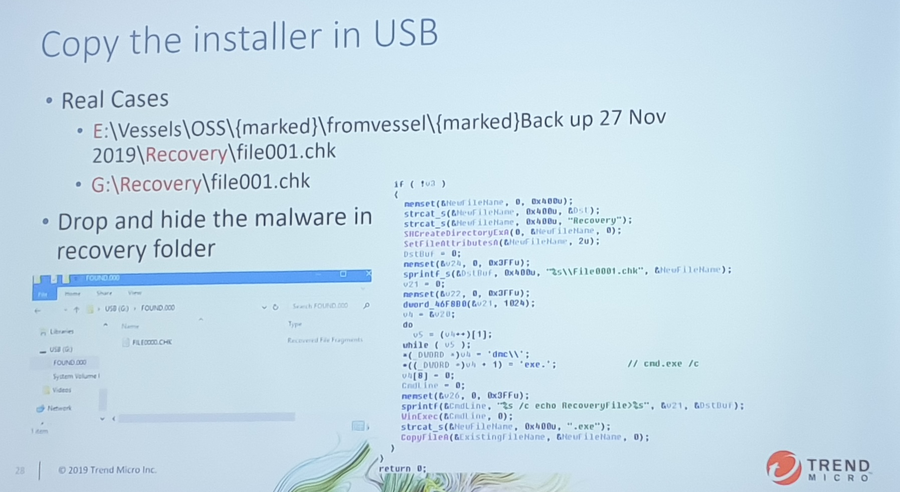

但為何USBferry能夠躲過進入隔離網路的檢測機制?Joey Chen說,因為駭客採用罕見的規避偵測手法,例如複製惡意程式到系統復原資料夾(Recovery)路徑,而對於竊得的機密文件,他們則是存放於隨身碟上的資源回收筒(Recycler)資料夾,由於一般人並不會特別留意這些資料夾裡面的內容,因此也很難察覺有所異狀。再者,趨勢在UF-1.0 20160226版的USBferry上,發現攻擊者將惡意程式注入於受害電腦的RUNDLL32.EXE,光是從工作管理員的內容,企業幾乎無從發現這個攻擊行動的蹤跡。

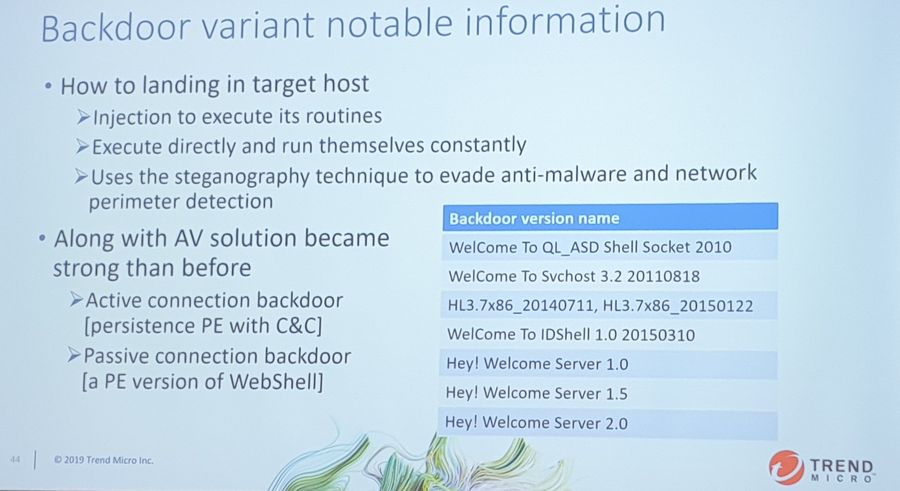

當USBferry成功竊得機密文件,並傳送到能夠對外連線的網路環境後,後續又是如何接應的呢?趨勢發現,Tropic Trooper利用了Web Shell來建立後門,以便在受害單位無聲無息將資料傳送出去,而這系列的後門,後續發展出來就是該公司在今年臺灣資安大會上揭露的Welcome Server系列。至於企業應當如何防範這種APT攻擊手法?Joey Chen表示,相關人員應該無論隨身碟攜入或是攜出隔離網路環境,都要檢查其中的內容,並比對檔案的雜湊值與大小,以免發生資料被駭客竄改,或是加入沒有要攜出的檔案等情況。

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13