因為難以被發現行蹤,進階持續性攻擊的過程中,駭客運用無檔案(Fileless)的攻擊手法可說是日益氾濫,往往潛伏許久才會被發現。在2020臺灣資安大會上,趨勢科技資深威脅研究員Dove Chiu與Tim Yeh,揭露他們從一起APT事件的調查裡,發現新型態的無檔案攻擊手法IIS-Share,駭客利用了IIS網頁伺服器,以及Windows的HTTP API,來打造極為隱蔽的後門程式,而根據他們的分析,保守估計駭客的後門至少存在3年以上。

這種攻擊手法究竟有多難被發現?會後有聽眾向他們詢問,企業能否透過網路防護措施,如防火牆或入侵防護系統(IPS)等,來發現相關攻擊行為,Tim Yeh表示,實際上並不容易,因為,除非駭客不小心在HTTP表頭欄位(Server Header)留下證據,此時資安人員才有可能發現,在同一臺網頁伺服器或是郵件伺服器上,有些特定URL網頁的表頭欄位,會與其他網頁的不同,進而懷疑駭客可能植入隱形的網頁木馬,並進行調查。

有別於一般無檔案攻擊,駭客植入後門共運用4層迂迴手法

至於趨勢如何發現IIS-Share?Dove Chiu說,發現這起攻擊行動的起源,在於他們於2017年底進行鑑識工作的時候,發現一臺Exchange前端伺服器上,出現可疑的執行緒(後來發現是TSVIPSrv.dll),進而展開調查,這個執行緒竟依附在系統檔案WININIT.EXE上運作。經過一系列從記憶體內取出與還原的過程,他們推測是濫用Web Shell攻擊手法,駭客疑似植入ISAPI(Internet Server Application Programming Interface)的Filter後門,來發動攻擊。

由於ISAPI Filter牽涉到啟動IIS伺服器的運作,Dove Chiu指出,照理來說,上述過濾器檔案的相關路徑,應該會註冊在指定的機碼裡。然而,詭異的是,當他們想要找到被濫用的DLL檔案卻撲了空,這臺伺服器主機並未出現對應的機碼。調查到此,只能先暫時排除該Exchange伺服器被植入ISAPI Filter的可能性。

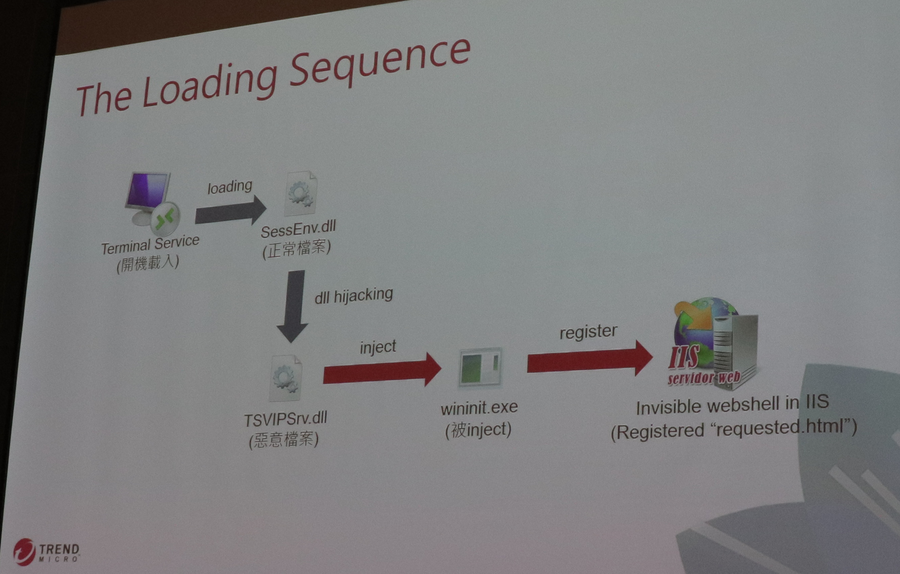

斷了這個線索後,Dove Chiu他們又回頭檢視攻擊程式的程式碼,發現其中的內容相當怪異,這是一個很大的迴圈且沒有出口,同時只對GET和POST指令有所反應。再對於上述程式碼進行解密後,才確認這是後門程式。但它到底又是如何載入Exchange伺服器的呢?經過一番搜索,他們在開機記錄裡發現一個TSVIPSrv.dll,這個檔案存在於System32系統資料夾裡,而且還被鎖定,Dove Chiu只能將檔案複製出來進行分析,從而挖掘整起攻擊大致發生的過程:駭客透過遠端桌面連線服務載入了正常的SESSENV.DLL,然後利用DLL 劫持攻擊手法,再將TSVIPSrv.dll植入系統,把它的執行緒注入到WININIT.EXE上運作。最後,駭客才將已被注入惡意軟體的WININIT.EXE,登錄在IIS伺服器的機碼上,讓這個惡意的DLL檔案依附在WININIT.EXE,跟著Exchange伺服器一同執行。

但為何這種攻擊手法如此難被發現?Dove Chiu指出,因為駭客不只沒有在IIS伺服器的Web資料夾裡,留下任何實體的檔案(Fileless);上述的惡意檔案TSVIPSrv.dll,整個攻擊過程只會載入1次,一旦被注入WININIT.EXE,鑑識人員在記憶體裡就看不到這個DLL執行(Processless);再者,則是在IIS伺服器的事件記錄當中,REQUESTED.HTML也沒有留下執行的記錄(Logless),導致資訊人員難以發現異狀。

在上述提及沒有留下惡意程式檔案、幾乎看不到處理程序,以及不會有執行記錄的情況下,駭客還針對TSVIPSrv.dll採用了一些反鑑識的手法,讓資安人員即使發現異狀,也難以進行調查,像是這個檔案容量很大,再加上檔案被鎖定,使得有些掃描工具會略過或是無法檢測。

類似這樣的攻擊手法,趨勢後來在去年5月上旬開始,又發現了一系列的Welcome Server後門程式,他們實際測試,必須透過特殊的指令,才能讓後門程式正常運作,這點與2017年發現的IIS-Share可說是相同。趨勢在去年的5月下旬和11月初,再度看到駭客改版的後門程式Welcome Server,其中,在11月的時候,這個後門程式已經改將傳輸的內容加密,因此企業更難察覺攻擊的跡象。此外,這種無檔案型態的後門程式,去年11月中旬又出現另一個,名為Owl Proxy,這是假冒IIS安裝程式的後門攻擊。

相較於過往被揭露的無檔案攻擊行動,IIS-Share的手法可說是極為隱蔽。在許多事件中,資安人員可能就從記憶體的內容,找出躲藏其中運作的惡意程式,但此次攻擊的處理程序,是注入在系統內建的應用程式當中,即使Dove Chiu將從記憶體截取出來的內容,經過一連串的復原工程,仍然無法直接找到後門工具的跡證,而是再加上從其他地方調查的結果,才彙整出整起攻擊行動的樣貌。

從網路連線軌跡難以偵測相關攻擊,資安人員要搭配系統處理程序的檢測工具

至於這種無檔案型態的後門要如何發現?Tim Yeh指出,首先,必須了解駭客使用的手法。此種攻擊是利用Windows內建的HTTP API來打造後門,而這個API微軟自17年前的Windows XP SP2與Server 2003就開始提供,換言之,駭客濫用該API的時間可能遠超乎研究人員的發現。再者,無論電腦是否啟用IIS伺服器,這個後門程式都有機會發動攻擊。

由於使用HTTP API需要使用管理員權限,Tim Yeh說,駭客很可能會嘗試取得相關權限,但若是得不到,他們也看到會將IIS伺服器網域加入白名單的方式,來繞過必須取得管理者權限的限制。

要找尋網頁型態的後門,一般來說,第一線鑑識人員很可能會先利用Windows內建工具,像是探測網路連線的Netsh來進行檢查。但Tim Yeh表示,對於他們此次發現的無檔案型態後門而言,若是透過Netsh很可能會被駭客繞過,導致資安人員找不到任何證據,因此,他們也使用其他工具輔助,來找出程式碼注入(Code Injection)等較為隱密的攻擊行為。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02