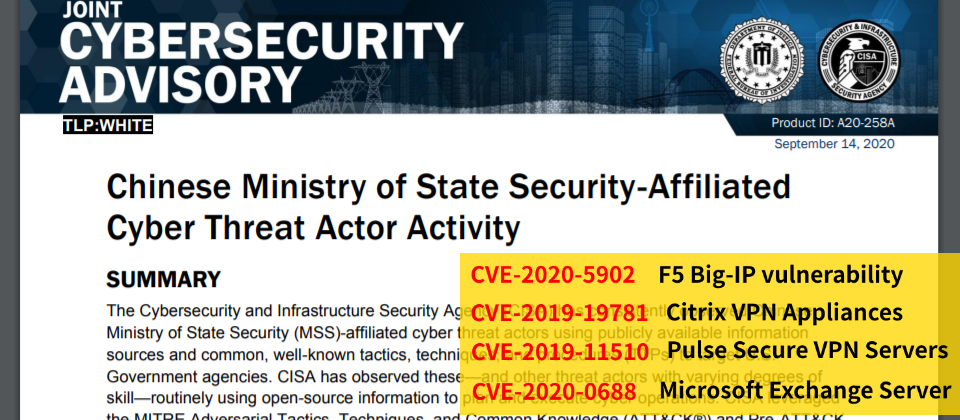

CISA指出,過去12個月遭中國駭客用來發動攻擊的漏洞遍布主要網路設備,包括F5 Big-IP上的CVE-2020-5902執行任意程式指令或Java程式、刪除檔案或關閉服務;以Citrix VPN裝置上的CVE-2019-19781發動目錄穿越攻擊(directory traversal attacks);駭入Pulse Secure VPN 伺服器的CVE-2019-11510檔案讀取漏洞,以存取受害者網路;以及開採Microsoft Exchange上的CVE-2020-0688執行遠端程式,以便蒐集受害者郵件。(圖片來源:https://us-cert.cisa.gov/sites/default/files/publications/AA20-258A-Chinese_Ministry_of_State_Security-Affiliated_Cyber_Threat_Actor_Activity_S508C.pdf)

美國國土安全部昨(14)日發出公告,指中國政府有關的駭客利用Citrix、微軟Exchange Server、F5及Pulse VPN等多項產品漏洞,攻擊美國政府單位。

國土安全部旗下網路安全暨基礎架構安全署(CISA)指出,過去12個月來他們觀察到由中國國安部指揮的網路駭客,利用開源及市售攻擊工具,策動對美國政府的網路攻擊行動。

在開源工具方面,中國駭客利用Shodan來掃瞄有漏洞未修補的連網工具,並使用公開資料庫如CVE資料庫和NVD列出的漏洞作為攻擊的依據。CISA指出,過去12個月遭中國駭客用來發動攻擊的漏洞遍布主要網路設備,包括F5 Big-IP上的CVE-2020-5902執行任意程式指令或Java程式、刪除檔案或關閉服務;以Citrix VPN裝置上的CVE-2019-19781發動目錄穿越攻擊(directory traversal attacks);駭入Pulse Secure VPN 伺服器的CVE-2019-11510檔案讀取漏洞,以存取受害者網路;以及開採Microsoft Exchange上的CVE-2020-0688執行遠端程式,以便蒐集受害者郵件。

遭到點名的產品涵括10多項Big-IP裝置、Citrix(ADC、閘道及SDWAN WANOP)、Pulse Connect Secure及Pulse Policy Secure,以及微軟Exchanger Server。

此外,中國駭客也使用市售工具,如Cobalt Strike的滲透測試工具來輔助鍵盤側錄、檔案注入等行動,以網頁應用Webshell程式China Chopper,並以Mimikatz來蒐集受害者的登入密碼以利後續權限升級行動。美國政府某單位即被植入China Chopper,它可用來上傳檔案及暴力破解密碼。

一如許多駭客組織,中國駭客使用各種手法,包括網釣郵件、惡意連結或掃描已知Web App、Web伺服器、網路裝置漏洞以開啟行動,進入受害網路中即安裝木馬程式與外部C&C建立連線,並在受害者網路內進行竊密或竊取電子郵件等。

CISA指出,駭客行動成功大部份原因是受害者網路組態不當,或修補管理方案不夠健全,給了掌握利用已知漏洞和工具的攻擊者可趁之機。CISA和FBI也建議政府單位因定期稽核組態及修補管理方案,以防堵新的威脅。

這是繼上個月,美國政府再一次點名特定國家涉入對美發動政府層級的攻擊。上個月美國也點名中國、伊朗及俄羅斯官方策動駭客攻擊,影響美國總統大選。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02