Accenture

擁有高市占的賽門鐵克企業防毒軟體(Symantec Endpoint Protection,SEP),自去年的下半年開始,出現了不少嚴重的漏洞,像是本地端權限漏洞,可讓駭客隨著SEP啟動在受害電腦持續載入惡意程式,還有因病毒碼更新導致電腦出現BSOD而無法使用等情況,再加上賽門鐵克的企業安全業務,被博通(Broadcom)買下後,SEP能否繼續得到妥善維護?引發用戶高度的關注。

我們看到最近有中國網站翻譯一篇文章,內容是知名的IT顧問公司Accenture,針對一個SEP用戶端在半年前被發現的漏洞,揭露細節與概念性驗證攻擊。這個漏洞的列管編號是CVE-2020-5825,影響Windows版的SEP,以及中小企業版本的Symantec Endpoint Protection Small Bussiness Edition(SEP SBE),賽門鐵克已推出14.2 RU2 MP1(14.2.5569.2100)版修補相關漏洞。這項漏洞目前沒有傳出遭到濫用的情況,雖然大部分採用SEP的端點電腦,應該都會自動更新,但如果不是受到集中控管的端點電腦,Accenture呼籲,使用者應該要趕緊安裝新版軟體。不過,為何在事隔半年後,才揭露這項漏洞的詳細資料,Accenture沒有進一步說明。

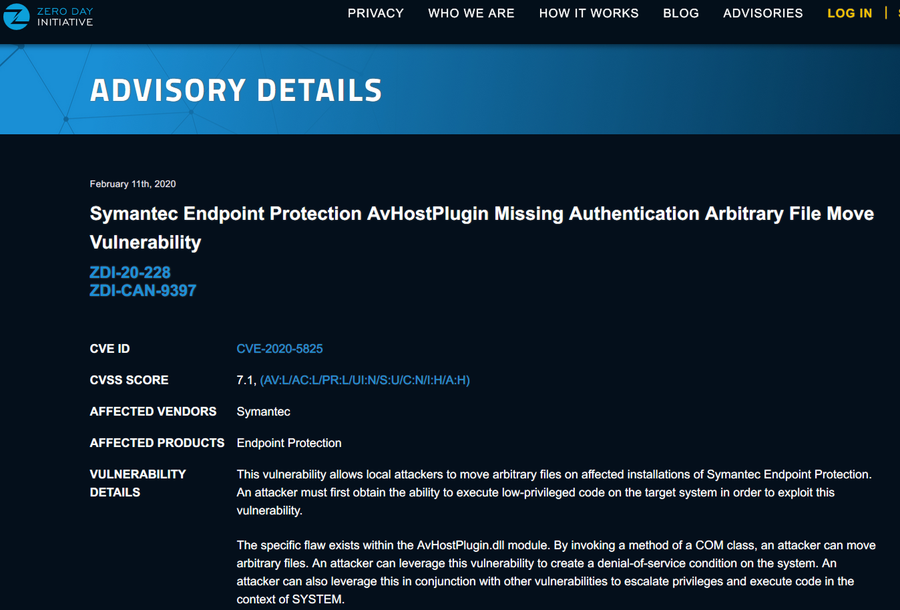

這項漏洞能夠讓駭客,藉由沒有特殊權限的本地端使用者帳號,發動任意檔案移動(Arbitrary File Move)攻擊。Accenture發現這項漏洞後,向Zero Day Initiative(ZDI)通報,ZDI評估其CVSS 3.0版的風險等級為7.1分,嚴格來說,算是風險程度偏高的漏洞。根據ZDI的說明,這項漏洞存在於SEP的AvHostPlugin.dll,能被本地端的攻擊者濫用,藉由呼叫某個COM類別的方法,來移動受害電腦裡的任意檔案,進而發動阻斷服務(DoS)攻擊。ZDI指出,駭客也可搭配其他的弱點,來提升存取權限,並且在系統層執行程式碼。

所謂的任意檔案移動,也被稱為任意檔案寫入(Arbitrary File Writing),指的是允許用戶從受控管的資料夾,將檔案移動到其他路徑能隨意將檔案寫入目標電腦,而能夠被濫用於在系統上下文任意程式碼執行。而在賽門鐵克的公告裡,則是指出因為會導致任意檔案寫入攻擊,駭客從而能夠在沒有充分權限的情況下,複寫受害電腦裡現有的檔案。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10