資料來源:Arbor,iThome整理製圖,2016年12月

今年9月下旬,號稱全球第三大、法國最大的雲端服務與主機代管供應商OVH創辦人兼技術長Octave Klaba,興奮地接連在Twitter上宣布了多項自家IT架構大升級的消息,19日才將10Gb網路架構,升級到了100Gb網路架構,20日則將倫敦到美國紐澤西州紐瓦克市間的跨大西洋線路頻寬,從200Gpbs升級到了600Gbps。

這家有15年網站代管維運經驗的法國雲端服務與主機代管供應商,近年積極布局全球市場,不只大舉擁抱OpenStack,甚至成為超級使用者得獎候選人之一,今年大手筆升級既有歐洲與北美IT架構,接著最後一季還將陸續進軍亞洲和澳洲市場,到當地設機房。

沒想到,顧客還沒享用到架構大升級後的好處,從9月18日開始,一群殭屍大軍就開始慢慢地發動了一波波史上罕見的大規模DDoS攻擊。

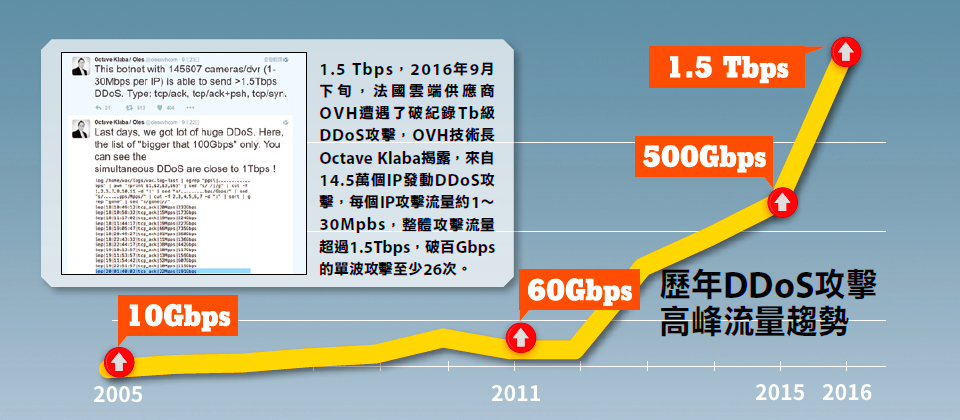

一連四天,OVH接連遇到了一波波Gbs的DDoS攻擊,超過100Gbps等級的攻擊至少出現26次,光是9月20日凌晨1點40分47秒,就有一波高達799Gbps,近9千3百萬個封包的DDoS攻擊流量湧進OVH。

14萬5千多個攻擊IP,發起1.5Tbps攻擊流量

23日,Octave Klaba統計了一下發現,四天來,超過145,607個IP(推測是網路監視器或視訊裝置),發動了這一波最高峰達到每秒1.5Tb爆量流量的DDoS攻擊。每個IP的攻擊流量至少1Mbps,最多達到30Mbps。攻擊類型包括了TCP的ACK攻擊、TCP的ACK加PSH攻擊、TCP的SYN洪水攻擊等。OVH這起事件震驚全球,因為這是史上第一次的Tb級DDoS攻擊,遠遠超越了2015年底BBC遭遇的602Gbps攻擊流量,也刷新了DDoS攻擊流量記錄。

另一個驚人的數字是發動DDoS攻擊的殭屍大軍,竟是來自全球的CCTV網路攝影機。OVH受到的攻擊持續了一周,而且不斷出現更多加入DDoS攻擊的網路數位攝影機(DVR)或CCTV監視器的IP,直到9月29日,Octave Klaba揭露了最後的統計,超過18萬支CCTV網路監視器參與了這波攻擊行動。DDoS設備和防禦服務商Arbor事後分析,這批發動攻擊的監視器來自一個名為Mirai的殭屍網路。

OVH不是唯一的受災戶。同一時段,9月20日晚上9點,知名的資安部落格KrebsOnSecurity,同樣也遭遇到了一波比BBC事件更大規模的DDoS攻擊,攻擊流量高峰達到665Gbps。原本提供免費DDoS防禦給KrebsOnSecurity網站的CDN服務商Akamai,也宣布停止DDoS防護,該部落格創辦人Brian Krebs改尋求Google的Shield專案庇護才讓網站得以恢復對外運作。Akamai日本暨亞太地區安全部門技術長Michael Smith事後回應我們的查證時解釋,因為KrebsOnSecurity遭遇到的DDoS攻擊流量太大,為了避免影響到Akamai付費用戶的頻寬,才決定將免費提供給KrebsOnSecurity的防護服務關閉。

根據Akamai在關閉服務之前蒐集到的資料發現,2萬4千個同樣是Mirai殭屍網路控制的遭駭裝置,對KrebsOnSecurity發動了269波攻擊。

同一時段,兩起超大規模的DDoS事件,竟來自同一個殭屍網路Mirai,換句話說,Mirai殭屍網路的攻擊能力,極有可能是兩起事件的加總,能夠動員超過4萬個裝置,發起超過2Tbps規模的DDoS攻擊。

北美DNS大當機,元兇也是Mirai殭屍網路

沒想到,OVH和KrebsOnSecurity只是開端,Mirai衝擊才要開始發酵。一個月後,10月21日周五早上美東時間7點開始,這次Mirai鎖定了美國網路服務商Dyn提供的DNS服務,發動了三波攻擊,兩波奏效(美東時間第一波5點到7點20分、第二波是9點50分到11點前後),來自全球各地的巨量DNS查詢塞爆了Dyn的DNS服務,甚至進一步造成了北美網路DNS服務大停擺,民眾無法瀏覽知名網站,包括如Twitter、CNN、eBay、App Store、Pinterest、Box、PayPal、Shopify、Github、Etsy等。Malwarebytes實驗室總監Adam Kujawa甚至稱這一天是網際網路死亡的一天,幾乎北美各大網站都無法瀏覽。

多位資安專家推估,這波攻擊流量也達到1.2Tbps之多,不過Dyn沒有證實這個數據,直到幾天後,Dyn公開調查結果坦言,這是一次非常精密計算後的攻擊,Dyn找來資安公司Flashpoint與Akamai協助分析,影響遍及上千萬個IP。該公司企業副總裁Scott Hiltone更證實,Dyn大當機事件,同樣是受到Mirai殭屍網路發動的大量攻擊,部分攻擊流量來自10萬個IP位址的連網裝置。

Dyn首席分析師Chris Baker分析發現,遭駭IoT裝置(主要是遭駭連網裝置,如網路攝影機)利用亂數產生一個12字元的次網域名稱,例如是0ljpgkllm2tl,再以0ljpgkllm2tl.www.目標網站.com來向Dyn的DNS服務查詢IP反解,因為Dyn的DNS查詢不到這個偽造的次網域名稱,循慣例自動再將查詢請求轉送其他授權DNS服務協助解析,但第二個DNS服務同樣也無法反解,又會繼續轉送請求給其他DNS服務。Chris Baker坦言,駭客只要發出一次偽造的DNS請求,可能會造成比平常多40~50倍的查詢流量來攻擊DNS服務,才造成了這麼大的影響。

今年下半年三次大規模DDoS攻擊,都指向同一個殭屍網路Mirai,不過,參與調查的Flashpoint發現,攻擊Dyn的殭屍網路IP,和先前攻擊OVH或KrebsOnSecurity網站的攻擊IP不盡相同,甚至是出現了大批新的攻擊IP。

造成Mirai殭屍網路大幅成長的主要關鍵,來自Mirai作者Anna-senpai突然在10月初時,在地下駭客論壇上公開了Mirai原始碼,Level 3威脅研究中心研究後估計,指揮Mirai的遠端命令及控制(Command and Control,C&C)伺服器增加了,受到Mirai感染的裝置也從原先的21.3萬臺增加到49.3萬臺,短短3周內就讓Mirai殭屍網路的規模成長了一倍。協助Dyn進行調查的Flashpoint的分析,也等於證實了Mirai殭屍網路規模持續成長的現象。

從駭客公開的程式碼可以發現,Mirai(音似日文「未來」)這支惡意程式,專門感染對象為IoT連線設備,如網路監視器、IP Cam、路由器或是小型Linux設備。Mirai一方面會偵測散布在網路上,採用出廠預設憑證或是固定憑證的IoT裝置,進而植入惡意程式,取得遠端操控這些裝置的權限,並且,Mirai還可以讓駭客透過C&C伺服器來操控這些遭駭IoT裝置,對特定目標發動DDoS攻擊。

由於Mirai惡意程式的出現,讓駭客能夠更容易地針對IoT裝置,植入惡意程式進行操控,發動DDoS攻擊。Flashpoint就發現,9月對資安部落格Krebs On Security和法國雲端服務與主機代管供應商OVH網路發動攻擊的Mirai殭屍網路,其中大多數的攻擊裝置都來自中國製造商雄邁生產的機版,這些裝置都內建同樣的憑證,也採用預設的使用者名稱root及固定密碼xc3511,且擁有嵌入式telnet功能設備,但是不允許使用者擅自變更SSH和Telnet服務的登入密碼,在這樣的條件下,駭客就可以透過telnet進行存取,等於是為駭客開啟大門侵入到內部系統。雄邁後續也宣布回收相關產品,不過,他們也無法預期回收成效。

Nexusguard網路安全員苗東毅指出,對IoT製造商而言,一方面他們所在乎的不是提高產品的網路安全性,而是可以把裝置很快地推銷出去。目前IoT設備缺乏一套有效網路安全認證,來要求IoT裝置製造商遵循。再加上,IoT裝置漏洞更新機制往往不健全,發現漏洞,IoT設備商多半不會主動更新裝置韌體來修補,而是等到駭客侵入後才處理,但事後修補往往來不及。

無論是回收遭駭IoT裝置,或是更新修補裝置的軟體,都會增加IoT製造商的成本,大部分IoT廠商多半不願採取行動,「IoT製造商對於網路安全意識相對薄弱的心態,就提高了IoT裝置容易遭到感染Mirai惡意程式的風險。」苗東毅說。

特別是Mirai殭屍網路在10月將原始碼公開釋出在網路上,這讓許多專業、非專業級的駭客都能夠輕易透過這些程式碼,操控Mirai所控制30萬臺裝置的殭屍網路,而且許多IoT裝置更容易遭到感染,並且操控它們發動DDoS攻擊。駭客也能透過改寫 Mirai程式碼,控制其他的IoT裝置,組成另一個殭屍網路大軍,發動更多的DDoS攻擊。目前,Mirai作者釋出原始碼之後,已出現為數不少Mirai殭屍網路,及新變種的感染程式。這些變種的感染程式,不僅可以破解IoT裝置的密碼,還能夠更進一步開採裝置上的漏洞,比原來的Mirai程式更強大。

Mirai殭屍出租服務現身,3千美元能租5萬臺攻14天

除此之外,網路上已經有些駭客提供租用Mirai的殭屍網路,租用5萬臺裝置的殭屍網路,需要3,000到4,000美元(臺幣約9.6萬至12.8萬元),可以針對特定對象發動為期2周的DDoS攻擊,讓還不擅於進行DDoS網路攻擊的入門駭客,也能夠透過租用的方式發動DDoS攻擊。這些情況將發動DDoS攻擊的門檻降低許多,導致DDoS攻擊的頻率和規模都會提高,殭屍網路的發展情況再之後也會蓬勃。

除了物聯網的興起帶來IoT裝置數量快速增長,讓駭客能夠控制的攻擊裝置數量變多和容易,以及Mirai釋出原始碼之後,造成殭屍網路的興起之外,整個網路環境的成長,也是讓DDoS攻擊從Gb級提升到Tb級規模的因素之一。隨著近期網際網路頻寬越來越大,駭客能夠操控殭屍網路的頻寬也是越來越大,所造成的DDoS攻擊的流量也會相對的提高。再加上傳統DDoS攻擊常用的反射、放大攻擊手法更能助長DDoS攻擊的流量規模。苗東毅估計,最大甚至可達100倍放大效果。資安專家劉俊雄認為,過去Mb級時代認為Gb級攻擊很可怕,現在Gb時代則覺得Tb級可怕,未來可能在Tb時代出現Pb級攻擊規模。

特別注意的是,近期Mirai殭屍網路發動的攻擊中,部分IP來源也包含了來自臺灣的IoT裝置來發動,如OVH事件中發現攻擊裝置包括了來自臺灣的監視器。其他非Mirai殭屍網路發動攻擊事件裡面也有臺灣遭駭裝置的蹤跡,例如6月資安公司Sucuri調查某珠寶店網站遭DDoS攻擊事件發現,發動攻擊裝置有24%來自臺灣的閉路電視。而11月俄羅斯主要銀行遭遇大規模的DDoS攻擊事件,發現有超過50%以上攻擊的裝置是來自於臺灣、美國、以色列和印度。

雖然,臺灣還沒出現Tb級DDoS攻擊,但是,根據遠傳電信企業暨國際事業群經理施文政長期監控旗下用戶流量時也發現,臺灣在去年8月底時,就出現了高達300Gb的殭屍網路DDoS攻擊,而且在3個月之內發動了好幾波攻擊。臺灣也逐漸成為Tb級殭屍網路鎖定的目標之一。文⊙王宏仁、黃泓瑜

DDoS只是煙霧彈,APT入侵才是真目的

-Tb%E7%B4%9ADDoS%E7%8F%BE%E8%BA%AB-600-1.png)

許多企業一旦遭到DDoS攻擊,普遍會相當驚慌,擔心主機資源耗盡,也擔心ISP是否能夠即時幫忙擋下攻擊流量。但大家關注攻擊流量本身時,中華電信數據分公司資通安全處處長洪進福提醒,不少DDoS攻擊背後真正目的,是為了發動APT攻擊,他說:「DDoS攻擊是外顯式攻擊,而APT是隱藏式攻擊,駭客會用DDoS掩飾真正APT的目的。」洪進福表示,這種DDoS攻擊隨之產生的威脅,就是政府和企業最害怕的APT攻擊,韓國是最明顯的例子,臺灣也有很多實際案例,就是看起來像是遭DDoS攻擊,但進一步協助事件處理時會發現,駭客真實目的就是APT。

因此,他提醒,當企業遭到DDoS攻擊同時,也得留意其他資安警告,如入侵防禦設備告警、APT偵測到有異常事件發生等。他建議,企業此時最好有一個可針對各種警告做蒐集分析的SOC(資安維運中心),且將這些異常進行事件的關聯性分析後,比較可找到駭客攻擊和企業受害的脈絡。

數聯資安產品行銷部產品經理顏懋仁近期執行金融業DDoS防護工作時,觀察到一特殊DDoS現象,有時駭客只攻擊1小時後便收手,但此「短暫」DDoS攻擊後,網路閘道端設備如IPS,因無法承受大量DDoS攻擊,會自動切換成關閉防護功能的Bypass模式,來確保經過設備的網路還可暢通,而駭客能藉機繞過IPS,送入惡意木馬等。

顏懋仁表示,企業多數採購閘道端設備為避免設備故障導致網路服務中斷,會加購Bypass模組,但設備跳到Bypass模組時,系統一定有警告和Log可查詢,網管人員千萬不能以為攻擊停止而輕忽此潛在威脅的警告。洪進福說,目前此假DDoS攻擊之名、行APT攻擊之實的產業,臺灣以政府、電子商務和購物網站為主,鎖定政府的目的在竊取更多機敏資料,電子商務和購物網站以用戶資料為主,駭客若無法拿到錢,也可轉賣給詐騙集團。文⊙黃彥棻

熱門新聞

2026-03-02

2026-02-26

2026-03-02

2026-02-27

2026-02-27

2026-02-27

2026-02-27