次世代IT關鍵技術:Docker

從2014年開始,Docker都是重要IT年會中最搶手的攤位之一,與Docker有關的演講也場場爆滿。Docker的迅速竄起,不只是因為Container技術本身,更重要的關鍵是Docker的出現,引爆了IT架構的新變革。

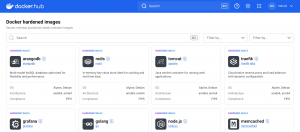

Docker開源DHI安全強化映像檔,主打透明揭露CVE與供應鏈可驗證

Docker安全強化映像檔(Docker Hardened Images,DHI)改採Apache 2.0免費開源,附SBOM與SLSA3證明,具無發行版(Distroless)執行環境縮小攻擊面等特性

runC存在高風險弱點,攻擊者恐藉此逃脫容器隔離

Docker近日修補通用容器執行環境runC高風險資安漏洞CVE-2025-31133、CVE-2025-52565,以及CVE-2025-52881,有資安業者進一步透露,若不處理,攻擊者有機會藉由不受信任的容器映像檔及Dockerfile,得到主機系統root權限

Docker Windows桌機版SSRF漏洞可能讓駭客控制整臺主機

研究人員公布Docker Desktop 4.25至4.44.2版本存在伺服器端請求偽造漏洞(CVE-2025-9074),官方於8月20日發布Docker Desktop 4.44.3版完成修補

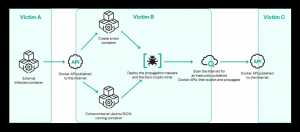

Docker、電商平臺Magento遭到鎖定,駭客運用多種隱密的手法挖礦、架設代理伺服器

資安業者Datadog揭露駭客組織Mimo(或稱Mimo'lette)最新一波攻擊行動,在先前鎖定內容管理平臺Craft CMS之外,他們將攻擊範圍延伸到電商平臺Magento,以及配置不當的Docker環境

駭客組織鎖定DevOps環境而來,濫用Nomad、Docker API等不當配置的情況從事挖礦攻擊

雲端安全公司Wiz提出警告,駭客組織JINX-0132鎖定配置不當的Docker、Gitea、HashiCorp Consul、HashiCorp Nomad等DevOps應用程式伺服器下手,部署XMRig並用來挖礦

Dero惡意程式可自動感染公開Docker容器執行挖礦

Dero挖礦惡意程式自動感染未防護Docker API主機,傳播至新舊容器執行挖礦作業,不需要C2伺服器即可形成自我擴散的僵屍網路

Docker要以安全映像檔防護企業生產環境容器

Docker推出Hardened Images(DHI)安全映像檔,主打精簡內容、減少攻擊面與自動修補漏洞,協助企業強化雲端容器環境的供應鏈安全與維運效率

教育機構Azure租戶遭到鎖定,駭客濫用AzureChecker從事挖礦活動

利用雲端環境的運算資源挖礦的情況,不時有事故傳出,微軟揭露駭客組織Storm-1977的攻擊行動,駭客利用命令列(CLI)工具AzureChecker.exe進行密碼潑灑(Password Spray)攻擊,得逞後以受害租戶帳號建立容器來挖礦

DevOps快報第3期:連設計工具Canva都推出AI開發工具,Docker將推MCP目錄服務,要打造安全易用的MCP生態系

這個月滿滿都是MCP生態圈和AI輔助開發的消息,Docker宣布打造MCP生態圈,要讓MCP工具像容器一樣安全易用。設計工具Canva加入AI輔助開發戰局,用對話就能設計初超級美觀的網頁或互動式簡報。Swift、Android、C++、Ruby相關的開發技術或工具也都有更新