iThome

由於使用人數眾多,Windows作業系統衍生出來的管理問題,一直是企業感到最為頭疼的麻煩之一,而想要精通Windows環境下的系統管理,就不能不了解群組原則這項內建在Windows Server中的工具。

微軟表示,在已經導入AD的大型企業中,90%以上都有使用群組原則,中小型企業的使用率也超過60%,但其中有很多企業僅是用來管理使用者帳號,事實上,群組原則的功能遠不僅於此。是什麼原因造成這麼大的落差?綜合這次7位來自企業、原廠和教育訓練中心等不同領域專家的意見,他們一致認為IT人對群組原則的功能不夠了解,或是既有版本的功能無法解決問題,是許多企業沒有深入使用這項管理工具的主因。因此除了評估和採購第三方管理工具之外,企業如果想在目前的環境下,以最少的投資做好管理,就應該徹底了解,如何使用群組原則。

善用管理工具,以簡化群組原則設定流程

微軟從Windows 2000 Server時代開始加入群組原則管理功能,並整合了AD中的各項元件,管理能力比Windows NT中的系統工具強化許多,不過早期並沒有一個統一的管理介面,管理人員只能使用本機群組原則編輯器(gpedit.msc)來個別設定。

到了Server 2003,微軟推出群組原則管理主控臺(GPMC),讓IT人員能在伺服器端集中設定使用者電腦中的群組原則。GPMC適用於Windows XP及Server 2003,剛開始是屬於個別下載元件,但後來已經直接整合在作業系統中,而在Server 2008,更是將GPMC和伺服器管理員(Server Manager)合而為一,管理也更方便。

在開始使用群組原則之前,必須要先了解它的運作原理。群組原則可分為網域和本機兩種類型,前者必須搭配AD才能發揮功效,後者則可視為是單機設定和管理功能,所有具備本機管理員權限的使用者,都可以用本機群組原則編輯器來修改設定。

至於網域的群組原則又可分為數個不同層級,分別是:站臺(Site)、網域(Domain)、組織單位(OU),每一個層級都可以建立一或多個群組原則物件(GPO),而一個GPO也可以同時套用到不同層級。由於電腦或使用者都必然屬於某一個站臺或網域,因此連結至站臺或網域的GPO,也必然會套用到隸屬於其下的所有電腦或使用者。

當使用者登入時,最先套用的是本機群組原則,接下來再依照站臺、網域、組織單位的順序套用,後套用的原則會覆蓋先套用原則,所以當這些原則之間互相衝突時,會以組織單位的群組原則為最後套用的結果。

有別於本機群組原則的管理工具,網域群組原則必須透過群組原則管理編輯器(Group Policy Management Editor,GPME)來設定,使用方式是在GPMC中,針對想要修改的GPO按右鍵選擇「編輯」即可。

如果依照功能來分類,群組原則主要包含軟體設定、Windows設定,以及系統管理範本,其中最多人使用的帳號管理功能,就是屬於Windows設定中的安全性設定,而系統管理範本也比較為人所熟知,它的每一項原則都分別對應一或多條的Windows登錄機碼。

在XP與Server 2003時代,已經有超過1800條以上關於登錄機碼的設定原則,同時還有數百條其他原則,總計約有2千多項。在這些群組原則中,共包含Windows元件、系統、網路、印表機和安全性等類別,亦包含像是IE及遠端安裝服務等特定應用。舉例來說,如果IT人員想要藉由遠端桌面連線來管理使用者電腦,就可以利用群組原則強制開啟員工電腦的遠端連線功能,而不需要逐臺至本機設定。

雖然這些群組原則已經能讓使用者自動套用符合公司政策的設定,而不需要IT人在使用者電腦間來回奔波,不過隨著微軟產品的不斷改版,有許多功能靠舊版的群組原則已經無法管理,再加上群組原則的項目過多,Windows Server 2003缺乏有效的除錯和檢視工具,因此使用上仍有不少限制。

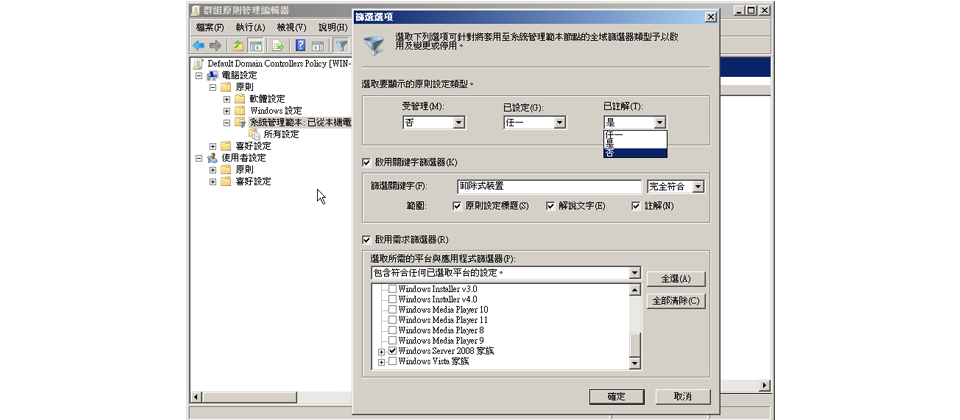

到了Windows Server 2008 R2,微軟新增包含了Windows 7新功能、IE 8,以及安全性強化等類別的3百多條群組原則,而可控制的原則總數也已經超過3千條。不僅如此,還一併強化先前版本較缺乏的管理、除錯和搜尋等功能。像是之前並沒有辦法搜尋特定名稱的群組原則,而在2008 R2中,管理人員只要開啟群組原則篩選器,就可以使用關鍵字來快速搜尋。

用群組原則解決常見的電腦問題

群組原則可管理的項目繁多,但企業最關注的仍不外乎帳號管理與安全性。

做好帳號和密碼管理

臺灣微軟技術支援工程師黃信嘉表示,根據他過去協助企業解決群組原則問題的經驗,大部分的企業導入AD都是為了管理使用者帳號,而這也是群組原則最基本的功能之一。由於管理人員只要在AD中建立群組原則物件,系統就會自動產生一組帳戶與密碼原則,而且只要直接套用就可以立刻生效,因此用群組原則來管理使用者的登入行為相當容易,而且最為普遍。

常用的控管功能包括密碼強度、有效期限等。然而,帳戶和密碼群組原則和一般群組原則的繼承關係不同,只能在網域層套用,所以即使在別的層次中設定也不會生效。精誠資訊資深講師許俊龍說,如果把AD看成是政府或國家,那群組原則扮演的就是憲法的角色,而它的規定也和法律一樣非常嚴謹,只要設定完成就會強制套用,但是帳戶設定卻違反了任何法律不能牴觸憲法這條規定,所以許多企業在剛開始使用群組原則時,經常忽略這部分的設定方式。

不僅如此,每一個網域層都只能對應唯一的密碼原則,在管理使用者帳號時也衍生出許多麻煩,像是某些主管層級的使用者,如果需要套用不同的設定,就很難用一般性原則來達成目的。在XP/Server 2003環境遇到這樣的問題,就只能建立一個新網域,並手動將使用者所屬的OU遷移到新網域下,或是開啟阻斷繼承來隔絕上層的密碼原則。然而,這些特殊的設定方式,不但違背了群組原則大量管理的基本概念,也可能會造成運作機制大亂。

為了解決這樣的問題,Server 2008允許IT人員在同一個網域下,針對特定使用者建立專屬的密碼原則,同時不會影響既有原則的運作。這個功能稱為「Granular Password Settings(GPS)」或「Fine-Grained Password Policy(FGPP)」,它的設定方式和一般的群組原則完全不同,管理人員必須自行利用ADSI編輯器,在密碼設定容器(Password Settings Container,PSC)中建立密碼設定物件(Password Settings Object,PSO),之後再將PSO指定至特定的使用者帳號。

雖然FGPP可以讓IT人員不用建立多個網域,就能指派特殊權限給使用者,不過許俊龍認為,設定方式並不像一般群組原則的設定一樣直覺。

強化安全性設定

安全性設定一直是歷代群組原則改良的重點之一,例如XP/Server 2003的群組原則並沒有和防火牆相關的設定項,管理人員只能透過軟體限制原則來封鎖未經授權的應用程式執行,或是到使用者電腦上逐臺設定防火牆。而Server 2008不但將防火牆納入,還整合了IPsec,這樣的改變可增加應用上的彈性。舉例來說,如果使用者想從網際網路連線到公司內部存取資源,IT人員勢必要先在2臺電腦之間建立安全的通道,並依靠信任關係或電腦的健康狀況,來決定存取資源的權限。這時只要利用「具備進階安全性的Windows防火牆」原則設定,就可以達成目的。

此外,Server 2008還新增了阻擋軟、硬體的群組原則,可以避免因使用者不當操作應用程式或裝置造成的資安漏洞,而在2008 R2更是將Windows 7的AppLocker也加入管理項目中,以便更全面地封鎖軟體。

原則設定成功卻沒有生效怎麼辦?

長期使用群組原則的IT人員,想必都遇過明明原則已經設定無誤,但是套用後卻沒有在員工電腦上發揮效用,這時要從密密麻麻的事件記錄中尋找相關的設定值,或是在數千條群組原則中挑出互相衝突的項目,難度都相當於大海撈針。臺灣微軟技術支援副理林文平建議依照下列流程來找出問題:

1. 確定群組原則設定位置

群組原則有網域、伺服器端及使用者端3個部分,最好能先釐清設定的群組原則作用範圍,並確定配置是否正確。

2. 確定配置的目標與所屬位置

如果設定時原則的套用對象是使用者,但在套用位置上並沒有任何使用者存在,當然群組原則就不會生效,所以必須檢查原則的本身屬性和目標所屬的位置是否一致。

3. 檢查網域控制站的同步設定

一般來說,企業可能會同時建立2臺以上負責執行AD的伺服器,在過去的架構下,只要變更其中一臺網域控制站(Domain Controller,DC)上的群組原則,其他網域控制站也會一併複寫,這時一旦其中有任何一臺網域控制站複寫失敗或連線錯誤,當使用者電腦在套用原則時,只要尋找的目標是這臺複寫失敗的網域控制站,原則就不會生效,所以必須先檢查網域控制站的複寫機制是否正常,以及GPO的版本是否一致。

4. 確認電腦連線狀態

如果檢查後發現沒有發生上述情況,就可以確定群組原則在伺服器端的設定沒有問題,不過由於個人端電腦必須套用網域控制站上的原則,所以接下來需要再確認伺服器端和個人端之間的網路連線狀態,並檢查個人端電腦是否已經加入為網域成員,以及電腦和網域之間的溝通狀況。用工具協助檢查原則套用記錄

如果這些檢查都不能發現問題,最後就必須利用輔助工具來檢視個人端電腦的狀態。

在使用者電腦上檢視記錄檔

在Server 2003環境下,我們可以透過WinLogon.log和UserENV.log這2個事件記錄檔來判斷GPO的套用情形。由於UserENV中記錄的訊息非常雜亂,而且又會因svchost.exe的運行,而記錄到許多和群組原則無關的資訊,因此並不容易單靠這個文件來找出問題,這時就要再搭配RSOP.MSC與MPS Report,前者為內建在Windows中的系統工具,可以快速查閱目前電腦已經套用的本機和網域群組原則;後者則是一個包含多個指令碼及其他公用程式的軟體工具,能用來擷取關於電腦的重要系統、診斷以及設定資訊,IT人員可以自行至微軟下載中心,輸入「MPS Report」搜尋。

Server 2008的伺服器端除錯工具

這些方法在應付單一電腦時相當管用,但當發生問題的電腦數量較多時,IT人員逐臺到使用者電腦查看記錄檔顯然並不可行,這時就必須依賴伺服器端的管理工具。這些管理工具包含「群組原則結果(Group Policy Resault)」和「群組原則模型(Group Policy Modeling Wizard)」

這兩項工具都已經直接內建在Server 2008的群組原則管理(Group Policy Management,可視為是新版的GPMC)中,只要利用群組原則管理工具的群組原則結果,就可以依電腦或使用者帳號來檢視目前已套用的群組原則結果,其中包含已套用及被拒絕的群組原則,如果再進一步點選群組原則物件,則可以看到已套用GPO的位置,或是被拒絕的GPO位置和原因。

至於群組原則模型的功能,主要模擬設定套用到不同網段或地區的情況,換句話說,群組原則結果是針對單一電腦或使用者設計的檢視工具,群組原則模型則是以組織單位、子組織單位(Sub OU)、DC甚至網域為操作對象。舉例來說,如果有一臺原本屬於臺灣群組的電腦,被美國的使用者透過遠端連線到臺北操作,那結果究竟是哪些群組原則被套用並生效,就可以從這個精靈中查看。微軟資深講師馮立偉表示,這個工具主要是看整個區域的狀況,一般來說比較少用,但可以針對伺服器端的狀態來除錯,和前一種是針對使用者端的工具不同。值得注意的是,這2個工具雖然都是在伺服器端模擬操作,但檢測時使用者電腦必須與AD保持連線。

其實除了不同層之外,在同一個OU下的群組原則也有套用順序之分,而且只要直接在GPMC中點選想要查看的OU,就可以在說明欄的「已連結的群組物件原則」列表中看到連結清單。這個清單會將OU目前已套用的所有群組原則列出,並依照優先權排序,數字越大的原則代表越先套用,當發生衝突時,以數字小的原則為最後結果。

馮立偉說,過去在舊平臺上想要尋找原則套用失敗的原因,一般常見的作法是將使用者帳號刪除後重建,或是把使用者或電腦搬移到另一個群組下。林文平則表示,如果是擔心自行新增的原則與舊原則互相衝突,建議自行創立一個測試專用的OU,並將此OU設定為禁止繼承。由於OU是新建立的,它本身並不會有任何原則,而設定禁止繼承後,更上層的原則也不會被套用,可說是一個完全乾淨的OU環境。之後再把可能造成錯誤的原則分別加入測試,就可以將互相影響的原則範圍縮到最小。

測試時可以先將較上層的原則加入,或是比對先前的套用結果,理論上每一個GPO都會有一個結果,從結果就可以找到和目標對象(例如IE)有關的原則,再分別加入這些原則,就可以知道問題為何發生。在排除問題時必須要循序漸進,先找問題在哪一層,再找哪一類、哪一條。

其他簡化管理的新功能

對於剛開始接觸電腦管理的IT人員來說,要從數千條群組原則中選擇適合的項目並不是件容易的事。在Server 2008中具有一系列稱為「入門GPO」的範本,它們是依照微軟建議的標準安全性所設定的預設原則,直接套用就能讓IT人員快速建立具有基本安全性的防護原則。這些原則具有唯讀屬性,使用時需先自行複製到OU中才能修改。

入門GPO範本分為企業電腦(Enterprise Computer,EC)及特殊安全性電腦(Specialized Security - Limited Functionality ,SSLF)兩種設定,並提供XP及Vista作業系統下的電腦和使用者群組原則設定範本。目前入門GPO只有針對安全性提供範本,如果想要在Server 2003環境中套用,必須自行至微軟下載並安裝「WindowsXPStatersGPOs.MSI」與「VistaStarterGPOs.MSI」。

除了先前提到的GPedit和GPME之外,微軟也有一些額外的管理工具可以幫助IT人員強化群組原則的設定。舉例來說,在Server 2008內建的ADSI編輯器(adsiedit.msc),就是一種專門用來建立或修改群組原則的低階編輯工具,可以用來編寫原則中的特定參數,以便調整成符合企業實際需求的功能。此外微軟桌面最佳化套件(MDOP)中,也提供了進階群組原則管理工具(AGPM),能強化GPMC的管理功能,像是自動發出群組物件異動通知等。

如果IT人員想要從遠端電腦設定群組原則,可以利用遠端伺服器管理工具(RSAT,適用於Vista SP1/Server 2008)或Windows Server 2003管理工具組(適用於XP SP1/Server 2000、2008),從個人端平臺遠端管理伺服器中的功能或角色。

目前仍缺乏軟體收集功能

雖然群組原則一直在強化,不過上述受訪的幾位專家也都認同,目前還是有一些不足之處,像是搜尋功能僅適用於系統管理範本,屬於軟體設定或Windows設定的原則都無法使用。此外在設定群組原則時,管理工具並沒有防止衝突的檢測或限制機制,因此在套用新原則時,建議不要一次大量部署,最好逐條設定並隨時利用群組原則結果這項工具來模擬套用結果,以免當設定失敗時徒增除錯難度。林文平說,現階段管理人員只能依照群組原則分類,將同類型的原則放在一起比對來避免衝突,或是依照先前提到的除錯步驟來檢查。

針對限制使用者執行或安裝軟體這項企業常用的功能,Server 2008 R2新增的AppLocker,大幅改進並彌補了過去軟體限制原則的不足,不過仍無法得知目前使用者已經安裝了哪些軟體,只能在事後禁止。如果想要事先防範,必須另外搭配System Center Configuration Manager(SCCM)或是第三方資產管理軟體才能做到,此外AppLocker也不支援排程功能,無法指定禁止或允許執行應用程式的時間。

不過即便如此,如果能善加利用群組原則,將可以顯著提升企業中使用者電腦的管理效率。接下來,將由7位專家,分別介紹實用的群組原則應用案例與功能。

-%E7%B6%B2%E9%A0%812-600-1.png)

更快找到指定的群組原則

群組原則篩選器可讓管理人員依照原則種類、關鍵字、套用設定,或是系統版本等不同條件,來搜尋群組原則的所在位置,當啟用這項功能後,不符合條件的原則都將被隱藏。

-%E7%B6%B2%E9%A0%812-600-2.png)

可模擬原則套用結果,並整合查詢機制

在Windows Server 2008 內建的GPMC中,提供了群組原則模型和群組原則結果,這2 個工具可以模擬並檢視群組原則套用至使用者電腦後的結果,以協助IT人員排除套用錯誤或未生效等問題。

-%E7%B6%B2%E9%A0%812-600-3.png)

快速設定安全性的好幫手:入門GPO

入門GPO 的範本具備基本的安全性設定, IT 人員在建立管理XP 或Vista電腦的群組原則時,只要依安全性等級選擇EC或SSLF原則,複製到OU中套用或修改即可,無需手動逐項設定。

祕技:使用連微軟都鮮少提及的實用工具

在Windows Server 2008 R2的環境,有一個純PowerShell的AD管理介面ADAC(Active Directory Administrative Center),它可以搭配群組原則來做更有效的管理,不過在目前臺灣微軟舉辦的多場Server 2008 R2說明會上,卻很少提到這個工具。

馮立偉表示,過去管理AD必須要一項一項查看,但在ADAC中是用單一畫面呈現所有的設定項,直接點選就可以對應到相關功能。舉例來說,如果想要查詢密碼即將過期或已經過期的使用者,只要把條件輸入過濾器,系統就會快速找出符合的物件,而且還可以跨網域,讓群組原則的部署、執行和稽核流程更加順利。

另外ADAC也可以快速查出特定的使用者是否已經一段時間沒有登入,可指定15天、30天、最高180天。

這些功能過去版本的管理工具完全做不到,管理人員只能一項項點選及查看,相當不方便。

-%E7%B6%B2%E9%A0%812-600-4.png)

ADAC可強化使用者帳號管理

用ADAC搭配群組原則管理工具,可以簡化使用者帳號管理流程。像是先用ADAC快速找出密碼即將到期,或是長時間未登入的使用者名稱,再到GPMC中調整權限。

相關報導請參考「用群組原則輕鬆管理使用者電腦」

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05