對於資訊人員來說,員工上網行為的管理,一向是令人感到頭痛的問題,員工使用代理軟體不但可能使企業機密外洩,更危險的是中毒問題,若不小心在企業內部植入惡意程式,後果將不堪設想。

使用代理軟體可能成為企業機密外洩管道,亦有中毒風險

乍看之下使用這類代理軟體並沒有什麼不妥,但代理軟體一點都不安全,而且還很有可能成為駭客進行攻擊的工具。對於很多駭客來說,最麻煩的第一步就是怎麼在企業內部植入惡意程式,而這樣的手法,正好協助駭客達成這第一步。

代理軟體種類繁多,防堵需靠多管齊下

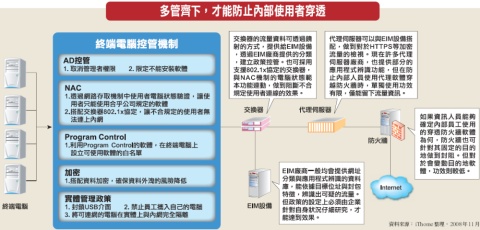

要有效管理此類軟體,最好的方法就是從終端電腦著手,透過一些政策的制定,限制終端電腦的權限、讓使用者完全不能安裝軟體,或是透過網路存取控制(Network Access Control,NAC)等方案,都是杜絕代理軟體連線穿透防火牆的最好方法。

不讓防火牆被穿透的5種主要方法

方法1 網路存取控制(NAC)

NAC(Network Access Control)機制是企業內整體網路架構協防的機制,透過不同的軟體與交換器等硬體設備的互相溝通,能讓企業掌握終端電腦(End Point)連上網路的權限,且多數NAC方案都能檢查諸如防毒軟體更新、作業系統更新等終端電腦的健康狀態。

方法2 利用閘道器設備過濾

從閘道器下手,也是避免員工利用軟體規避由內穿透企業防火牆的方法之一,但此類方法由於並沒有直接控管到企業內部使用者的終端電腦,控管上還是無法非常有效,僅能減輕一定程度的風險。

方法3 實體管理政策

實體管理政策是所有防堵方法中最重要的一環,透過實體政策明文控管員工上網,有效防止中毒、機密外洩問題。但若政策制定得過度嚴謹,勢必會影響到使用者使用電腦的習慣。

方法4 以微軟的AD群組原則管理

目前看來,使用AD去直接控管員工安裝的權限,是解決員工使用代理軟體穿透防火牆的問題時,省錢且也有一定效果的對策。

方法5使用Program Control功能的軟體

Program Control功能的軟體能夠針對終端電腦做控管,並且無法移除,能以白名單的方式限制終端使用者可以安裝的軟體,部分Program Control軟體還有加密功能,能夠針對終端電腦硬碟內的資料進行加密,某程度上達到防毒、防洩機密的功效。

多管齊下,完全防堵防火牆被穿透

要確保企業內部針對連網的政策不被規避,勢必要統合多種方法,全面性的規畫,才有可能達到一定的效果。使用代理軟體可能成為企業機密外洩管道,亦有中毒風險

對於資訊人員來說,員工上網行為的管理,一向是令人感到頭痛的問題,舉例來說,某位我們的讀者,就有過這樣慘痛的經驗。他在一間西進大陸的企業中擔任資訊人員,大陸據點的員工,為了穿透中國長城防火牆的阻擋,瀏覽一些自己想要看的網站,於是,很多人都使用了類似「自由門」、「無界」這樣的代理軟體,透過代理伺服器的轉接,跨過長城防火牆的防堵。

「自由門」與「無界」這類軟體,是一種專門設計來穿透防火牆的軟體,偽裝成正常的HTTP連線,讓安裝有該種軟體的使用者,連上代理伺服器,以代理伺服器做為跳板,避過防火牆的阻擋,讓使用者能夠正常瀏覽原本被封鎖阻斷的網頁。

回到故事中,乍看之下使用這類軟體並沒有什麼不妥,直到這位資訊人員看到防火牆的連線記錄,才發覺大事不妙。他發現,公司內使用此類軟體連線出去的使用者,其連線的代理伺服器,很多都屬於被大陸官方列為黑名單的法輪功所設立。在大陸長城防火牆的管制下,只要連線到這類黑名單中的單位,輕則直接切斷網路,重則會被管理單位找去喝咖啡。而無論如何,如果被管理單位通知,對於企業的營運都會造成嚴重的困擾。

使用代理軟體可能成為企業機密外洩管道,亦有中毒風險

上述或許是一個非常極端的例子,但是這個例子卻真實的呈現了許多資訊人員在管理員工上網行為時,不得不面對的痛。由於類似自由門、無界這一類代理軟體的種類眾多,且往往會走80或443埠等,一般網路連線就必須開放的連接埠,對於資訊人員來說,根本難以阻擋。部分此類軟體,還會自動變更連線目的地,這也使得透過防火牆直接封鎖目的地位址的做法,在這樣的狀況下也是事倍功半。

對於許多原本就有上網行為規範的企業來說,員工如果使用代理軟體,穿越防火牆的網站管制,在傳統的防護機制下,網管人員往往只會看到一個正常的HTTP連線,而無法發現使用者是透過這樣的方式擺脫公司的規範,進而可能成為企業內部機密外洩的管道之一。

使用這一類型的軟體,所可能帶來的資安風險還不僅於此。微軟全球技術支援中心專案經理林宏嘉表示,他曾測試過,使用Tor(一種知名的代理軟體)對外連線8小時,就遭受到200多次攻擊,攻擊種類和型態更是五花八門,包括病毒、木馬、蠕蟲、SQL Injection、SMTP、Telnet 、FTP等。而這些攻擊,都來自於那些做為連線跳板的代理伺服器。林宏嘉說:「雖然來源都不同,但是這證明了一件事情,代理軟體一點都不安全,而且還很有可能成為駭客進行攻擊的工具。對於很多駭客來說,最麻煩的第一步就是怎麼在企業內部植入惡意程式,而這樣的手法,正好協助駭客達成這第一步。」 代理軟體種類繁多,防堵需靠多管齊下

代理軟體種類繁多,防堵需靠多管齊下

| 網路上找得到的代理軟體 |

| 在網路上就可以找得到以下56種代理軟體程式:

●Torˉ ●自由門ˉ ●無界ˉ ●花園 ●世界通ˉ ●火鳳凰ˉ ●蓮花代理 ●SocksCap32 ●花刺代理驗證(ProxyThorn) ●代理獵手(Proxy Hunter) ●ProxyCap ●代理之狐(ProxyFox) ●CCProxy ●Hide IP Platinum ●通通通 ●SuperGate ●Permeo Security Driver ●ultrasurf ●GhostSurf ●Stealth Anonymizer ●JavaAnonProxy ●Anonymity 4 Proxy ●Winnow Anonymous Proxy ●SurfSecret ●Get Anonymous ●Steganos Internet Anonym ●Anonymizer Private Surfing ●Primedius WebTunnel ●Garden ●SoftEther ●Proxy Checker ●代理之王 ●Tunnel finder ●Remote Proxy Checker ●SocksCat ●Anonymous Proxy ●AiS AliveProxy ●Proxy Grabber ●Proxyrama ●Socks tester ●Socks scanner ●AATOOLS ●APL ●Proxynator ●SurfAnonymous ●AccessDiver ●TCP2HTTP ●Proxy Tunnel ●SocksChain ●Proxy Chain ●AvalancheCap ●multiproxy ●AllegroSurf ●Proxymitron ●Ad Muncher ●Naviscope |

由上述可知,當內部員工以代理軟體由內部穿透防火牆,企業想要有效管理,並不是件容易的事情。若放任不管,原有的管理政策也就形同虛設,使用此類軟體連網的員工,就很有可能成為企業潛在的資安風險。

那麼,該怎麼做才能有效的防堵此類不受規範的連線方式呢?

Juniper(瞻博)先進技術資深經理林佶駿表示,要有效管理此類軟體,最好的方法就是從終端電腦著手,透過一些政策的制定,限制終端電腦的權限,會是最好的做法。「在企業不考量成本效益的狀況下,讓使用者完全不能安裝軟體,或是透過網路存取控制(Network Access Control,NAC)等方案,這些會是杜絕代理軟體連線穿透防火牆的最好方法,但問題在於,有多少企業能夠有足夠的預算,或是能夠切實執行?」林佶駿說。

不過,林佶駿認為,企業若無法強制在終端電腦上做一些措施,其實若能了解員工使用的代理軟體種類與原理,透過閘道器端一些設定,還是能夠有一定的阻擋效果。林佶駿說:「有些代理軟體,使用的是固定的代理伺服器網域名稱,那麼管理者只要從防火牆上去封鎖FQDN,就可以阻斷此類軟體的連線。」

林佶駿指出,所以企業如果真的想要防堵這類能夠穿透防火牆規範的軟體,最重要的是必須先了解員工為什麼要使用這樣的軟體?並且要了解企業做這一類管理要達到的目的:是要減少資料外洩的風險?還是要減少員工上班時間瀏覽網站的時間?因應不同目的,就要使用不同的手段,因為目前並沒有一個單一的軟體或方案可以完全阻擋此類的軟體,必須要全面性的使用不同的設備或方案,從閘道器端、終端電腦、管理規範等各種不同的面向著手,才有可能達到有效的管理。

如果沒有辦法全面性的規畫,因為代理軟體的種類繁多,對於企業的資訊人員來說,其實是難以針對此類軟體完全防堵的。除了較知名的Tor、無界、自由門、Freedom、通通通、Hamachi,以及可以遠端遙控的Softether、LogMeIn、VNN等軟體外,光是筆者透過網路搜尋,就找到不下60種不同的此類軟體,雖然都是透過代理伺服器的方式達到穿透防火牆的效果,但每種軟體的原理和做法都不相同,管理人員如果沒有透過一些設備與工具,很難針對每一種軟體做到完全的封鎖。這也是為什麼,沒有任何一種設備或方案能夠百分之百防堵此類軟體的原因。

不過,有心做好企業員工上網行為管理的企業也不用灰心,如果願意投資,現在也有很多方案可以協助企業達到一定程度的上網管理,諸如NAC、員工上網行為管理設備(Employee Internet Management,EIM)、Program Control軟體、IPS等,都可以達到一定效果。至於沒有預算的企業,甚至透過一般企業原有的防火牆和微軟的AD(Active Directory)架構搭配,也能做到一定的管理效果。這些都是企業在面對此類問題時,可以使用的工具。

此外,最重要的還是企業必須建立起一套管理的制度,要管到多嚴?目的是為了什麼?這些都是必須在搭配各種配套的工具時,事先想好的重點。

在有了這樣前提的體認之後,接下來我們就將介紹怎麼利用上述不同的工具,達到防堵此類代理軟體的效果。方法1 網路存取控制(NAC)

目前有許多廠商都已推出NAC(Network Access Control)機制,事實上,NAC並不能算是單一的產品,而是企業內整體網路架構協防的機制,透過不同的軟體與交換器等硬體設備的互相溝通,NAC機制能讓企業掌握終端電腦(End Point)連上網路的權限,且為了確保終端電腦的健康,多數NAC方案都能檢查諸如防毒軟體更新、作業系統更新等終端電腦的健康狀態。

多數的NAC方案都能支援終端電腦健康狀態檢測的功能,並且能夠依照企業的規範,以一臺完全符合規定的電腦做為模範,強制要求企業內其他的電腦符合其規定的需求,否則將無法與內網連結。而此一功能就能夠防止企業內部的使用者,安裝類似自由門、無界等代理軟體,進而以不明的代理伺服器為跳板,達到繞過防火牆規範的目的。

此外,由於NAC方案一般來說都有能力辨識使用者的身分,且能夠依據終端電腦的健康狀況與使用者的身分,依照事先設定好的政策,決定該臺終端電腦能否連上企業內網,並且能自動判斷使用者的權限,能夠有效的替企業內不同使用者設立不同的政策,達到分類管理的效果。

|

|

| Juniper先進科技資深技術經理林佶駿指出,讓終端電腦無法安裝應用程式,是最釜底抽薪的做法。 |

Juniper(瞻博)先進科技資深技術經理林佶駿認為,如果要更有效果,NAC機制可以進一步整合符合802.1x規範的交換器,終端電腦的NAC終端軟體(Agent),一偵測到有異,或是為了規避檢查而沒有安裝NAC終端軟體,使用者將會直接從交換器端被阻斷連線,這代表要在企業內部使用網路,就必定要安裝NAC終端軟體,並且符合健康的範本。這樣一來,使用者如果想透過代理軟體打穿企業的防火牆,將會立刻被阻斷網路連線。微軟全球技術支援中心專案經理林宏嘉也有類似看法,他認為採用微軟的NAC機制NAP,在這類問題上,能有一定效果。

雖然NAC是一個解決使用者利用軟體由內部打穿防火牆的方法,但是NAC機制需要牽扯的網路架構與終端軟體數量龐大,實際在企業的網路環境上部署時,會有太多不同的困難必須克服。原有環境的包袱,往往會讓企業實際在導入NAC時,難以完全貫徹。舉例來說,上述的防範方法,企業的資訊人員首先要面對的難題就是怎麼在數量龐大的終端電腦上安裝NAC的終端軟體,如果選擇不安裝終端軟體的方案,可能又無法達到前述的檢查效果。此外,如果想要做到更好,企業內部網路的交換器是不是全都支援802.1x,也會成為一個問題,因為這將會牽涉內部網路硬體的大規模變更。方法2 利用閘道器設備過濾

從閘道器下手,也是避免員工利用軟體規避由內穿透企業防火牆的方法之一,但是此類方法由於並沒有直接控管到企業內部使用者的終端電腦,控管上還是無法非常有效,僅能減輕一定程度的風險。

但是相對來說,使用閘道器的設備過濾的方法,對於企業使用者的影響最小,成本也較低。

IPS就是此類設備的選擇之一,其實部分IPS已有防範代理軟體的能力,但因為代理軟體種類眾多,版本更新迅速,IPS的特徵判斷往往只能針對舊版本的代理軟體有效果,使用者要是使用更新版本,IPS通常就無法發現,進而阻斷。

|

|

| 達友科技資訊安全顧問林皇興表示,EIM設備是透過判斷封包特徵,與已知的特徵比對,阻斷代理軟體的連線。 |

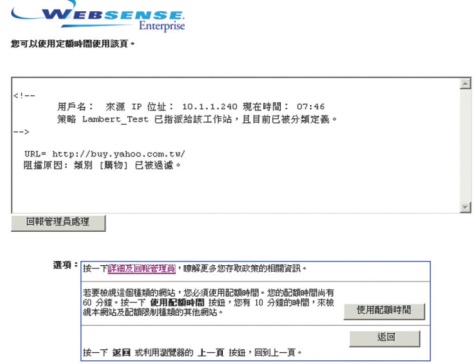

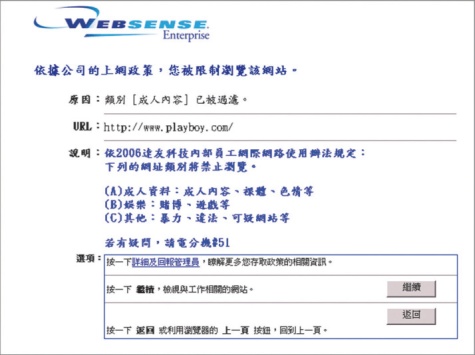

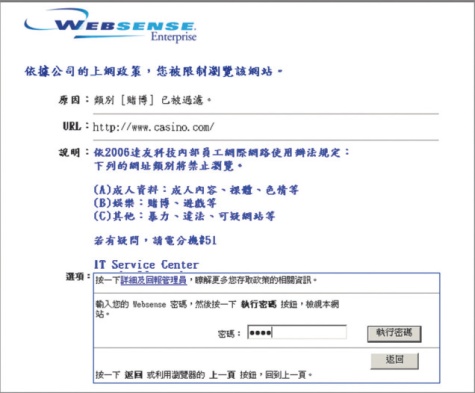

還有一類閘道器設備是員工上網行為管理設備(Employee Internet Management,EIM),此類設備也能減輕一定程度的風險,也是比較多人目前有在使用的做法。達友科技資訊安全顧問林皇興表示,目前臺灣約半數的金融業都裝有Websense的EIM設備。以下就將以較多人使用的Websense為例,剖析此類產品防堵員工由內穿透防火牆的能力。

林皇興指出,目前Websense的產品能夠偵測出包括Hopster、GhostSurf、Tor、Google Web Accelerator、RealTunnel、JAP、Toonel、Your Freedom、SocksOnline、通通通等10種不同的代理軟體,防止企業內部員工透過此類代理軟體連結到代理伺服器,然後以之為跳板,規避企業的管理規範。

其偵測的做法是透過封包特徵,當使用者使用上述的軟體時,Websense的產品能夠透過分析交換器或閘道器設備鏡射(Mirror)的流量,判斷出封包的特徵,進而與已知的特徵比對,如果發現是上述的代理軟體,就會自動將其連線阻斷。

至於那些沒有辦法透過特徵發現的代理伺服器連線,林皇興表示,可以透過Websense的EIM設備的「繼續」模式達到阻擋的效果。該模式是指Websense的EIM設備除了支援阻斷與開放外,還支援一種介於兩者之間的「繼續」功能,對於無法分類或是企業設定規則的連線類別,會自動在瀏覽器頁面跳出一個繼續的按鈕,使用者必須按下繼續的按鈕,才能瀏覽網頁。而當內部使用者透過代理軟體試圖與代理伺服器連接時,由於代理軟體雖然偽裝成HTTP連線,但是在與代理伺服器進行連結時,本身並不會開啟瀏覽器頁面,自然也不會自動按下頁面中的繼續按鈕,如此一來便無法與代理伺服器建立連結,使用者也就無法以代理伺服器為跳板,穿透防火牆,規避公司管理。

不過,正如前面談到,此種以閘道器過濾的方法,都有一個共通的不足之處,那就是這些閘道器設備都必須透過特徵來判斷連結的流量是否有異,但是偏偏自由門、Tor等代理軟體,種類過多,又更新快速,這使得閘道器產品在防堵內部員工使用此類軟體穿透防火牆時,總是有未逮之處,例如如果封包內容加密,或是新版本的代理軟體出現,都很有可能無法偵測出。

而EIM產品雖然能夠控管員工的上網行為,設立政策分類管理,並且有效的阻斷連線,但當員工使用代理軟體試圖穿透其防範時,此類產品也會有特徵更新的問題。舉例來說,如果使用自由門,現在的Websense EIM設備可能就無法偵測出。此外,上述提到的繼續模式,雖然能夠阻擋代理軟體連線,但這必須在企業連線政策涵蓋範圍很廣的狀況下,才有用。如果企業為了減少對使用者上網的衝擊,而沒有對所有人都採用繼續模式的政策,那麼防堵的效果還是有限。不過類似此種EIM產品還是可以留下容易調閱連線的記錄,如果搭配企業內部自己架設的代理伺服器,還能針對內容做過濾與檢查,讓資訊人員在真正發生資安事件時仍有證據與記錄可以提出。

整體來說,使用此類產品來防範員工穿透防火牆,還是有一定的減輕效果,但無法像從終端著手來得全面,不過也由於設備建置在網路端,對於使用者的影響較小,受到的反彈較低。

|

|

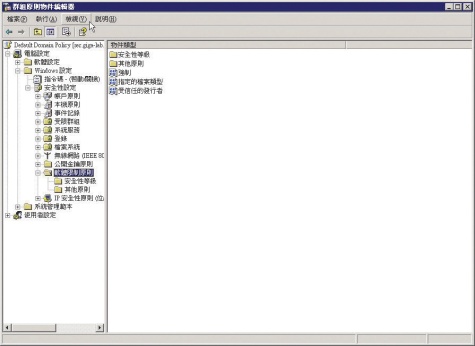

方法3 實體管理政策

這是所有防堵方法中最重要的一環,因為無論終端電腦上如何做限制,或是透過閘道器如何防阻,如果沒有實體設備的管理政策做配合,內部員工還是很有可能透過由外攜帶進來的電腦或無線網卡,直接連網,繞過防火牆、終端電腦或閘道器的控管,形成資安風險。但若政策制定得過度嚴謹,勢必會影響到使用者使用電腦的習慣,通常是非常重視機密資料安全保護的企業才會使用。

舉例來說,敦陽科技資深經理李欣陽就表示,他們某個高科技製造業的客戶,就將所有終端電腦的USB介面封鎖,並且將能夠存取研發資料的電腦集中到一區,從實體網路上與企業其他單位的內網分離,並且不與網際網路連結,並且出入會檢查是否有攜帶網卡或電腦、相機,確保機密資料的安全,要求所有人工作就必須在該區完成。部分金融業也會將可以連上網際網路的電腦集中到同一區,其他電腦則讓它們沒有辦法與網際網路連結。

當然這些可能都是較為極端的例子,但是也可顯示出搭配管理政策的重要性。如果企業管理員工上網行為,希望員工不要由內穿透防火牆,其背後的最重要的目的就是要保護機密資料不外洩,那麼此類的配套管理措施就是必需的,否則很有可能會成為管理上的漏洞。員工只要帶一張3G網卡,加上自己的電腦,然後透過USB介面的隨身碟將機密資料轉存至自己的電腦上,輕而易舉就能將機密資料外洩。當然,為了防範這種情況發生,有效的實體管理政策,搭配上資料加密的方案,將能夠降低風險。

許多技術上的防範方法,總結到最後還是必須搭配相對應的管理政策才會有效,舉例來說,如果企業在終端電腦做了應用程式白名單的防堵、閘道器端裝設過濾的設備。但內網沒有做存取控制,使用者自行帶入的電腦只要與網路連結,同樣可以透過安裝代理軟體達到穿透防火牆的效果,形成資安風險。李欣陽表示,就他的經驗來看,多數臺灣企業在這一方面的控管還比較缺乏,也許是資訊人員職權不足,或是對高層無法有效管制,使得管理政策上無法配合公司的制度,這也使得再多的技術控管,都成為枉然。方法4 以微軟的AD群組原則管理

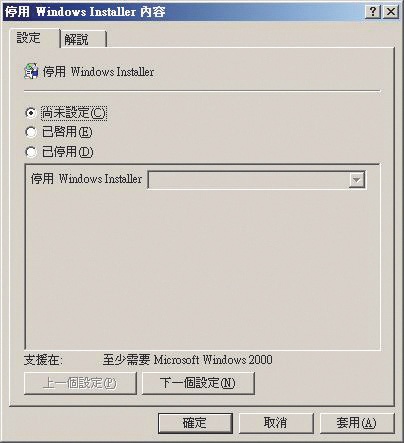

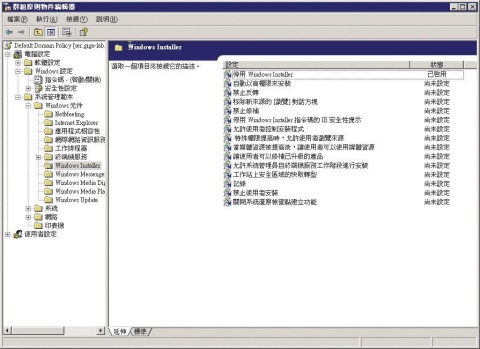

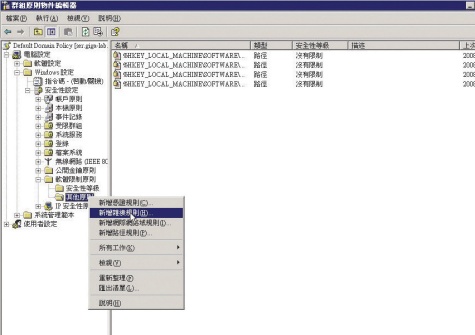

多數的企業現在都有建立微軟的AD架構,其實要防範使用者穿透防火牆,AD的群組原則控管就已經可以達到很大的功效。當然,要以AD達到控管的效果,第一步必須將終端電腦的管理權限收回,然後再進而設定相對應的管理政策。

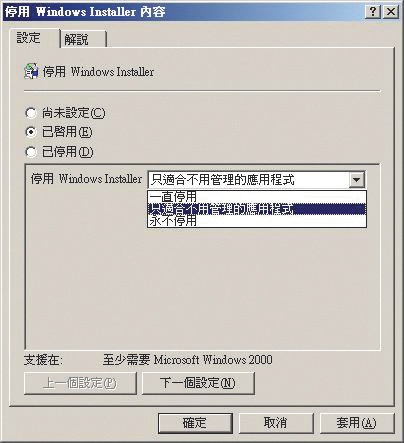

首先,AD能夠停用軟體安裝的功能,透過群組原則中停用Windows Installer的選項,選擇一直停用,即可以將終端電腦安裝軟體的權限關閉。這樣一來,使用者將無法在終端電腦上安裝任何軟體,也就無法透過代理軟體試圖穿透防火牆,自然只能遵循企業的政策連網。

|

|

但是這樣的做法對於使用者來說會造成很大的不便,並不是所有的企業都能適用。林佶駿表示,對於企業來說,要防止此類代理軟體,最好的做法就是從終端電腦下手,透過AD的群組原則設定,讓終端電腦無法安裝應用程式,是最釜底抽薪的做法。「但是對於多數的企業來說,這樣的做法會遭受到的阻力過大。」林佶駿說。

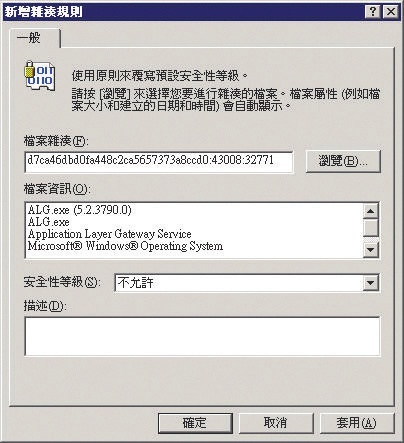

不過AD的群組管理原則中也有針對特定軟體停用的機制,透過其他原則中的新增雜湊規則,加入應用程式的名稱,就可以達到針對特定軟體封鎖安裝的能力。但是這樣的做法事實上並沒有辦法防止稍有技術能力的使用者,當使用者針對應用程式加殼又或者透過各種方法改變應用程式的名稱時,還是可以在電腦上安裝。

此外,由於類似自由門、Tor等此類代理軟體的更新速度很快,當使用者使用新版的軟體時,此種方式也無法達到遏阻的效果。

雖然AD的群組原則控管,在企業實際應用上可能無法真的徹底實行,但是這一層設定,也不乏是企業在現有架構下配套,阻止類似代理軟體此種穿透防火牆軟體的好方法。若能輔以防火牆或閘道器的相關設定,對於特定的軟體還是有一定防堵作用。

目前看來,使用AD去直接控管員工安裝的權限,是解決員工使用代理軟體穿透防火牆的問題時,省錢且也有一定效果的對策。例如許多金融業者即便擁有很多不同的防堵機制,仍然會使用AD的群組原則做為控管的一環。

|

|

方法5 使用Program Control功能的軟體

從終端下手的另一種方法,還可以選擇一些能夠針對終端電腦做控管的軟體,暫且將此類軟體稱為Program Control軟體,賽門鐵克(Symantec)、Check Point等廠商,目前都有類似的軟體。

|

|

| Check Point臺灣區技術顧問陳建宏認為,以Program Control的軟體針對終端做控管,是防堵代理軟體有效方法。 |

此類軟體能夠針對終端電腦做控管,並且無法移除,能以白名單的方式限制終端使用者可以安裝的軟體。以Check Point的產品為例,一旦透過軟體的中央控管平臺設定了白名單,所有的使用者均只能安裝白名單上的軟體。Check Point臺灣區技術顧問陳建宏表示,除了這一功能之外,該軟體也能提供企業內部所有終端電腦安裝軟體的清單與記錄,什麼人在什麼時候安裝了哪一種軟體,都會透過報表的方式呈現出來,供企業的資訊人員查詢之用。即便使用透過加殼等偽裝的方式安裝軟體,透過分析報表,企業的資訊人員也能夠查覺出異狀。

陳建宏更以實際替客戶導入的經驗為例,某間使用此軟體的企業,在清單出現之後,發現有5種不同版本名字的IE,但在清單上卻總共列出6個IE的版本,其中一個版本重複出現兩次。後來根據清單的資料追查後,才發現某臺電腦中了木馬程式,而該程式將自己偽裝成IE。陳建宏說:「類似這樣的功能,能夠有效的控管企業內部各臺終端電腦的應用程式狀況,即便使用者透過各種方式偽裝代理軟體,資訊人員也能發現異狀。」

即便防火牆真的被使用者以軟體的方式穿透,規避管制,部分Program Control軟體還有加密功能,能夠針對終端電腦硬碟內的資料進行加密。這某種程度上也降低了資料外洩的風險。據了解,目前某間手機相關的高科技製造廠商,正在考慮導入Program Control的軟體至其研發單位之中。

不過使用此類軟體也不是就能高枕無憂,雖然能夠看到清單,並且以白名單的方式去控管使用者安裝什麼樣的軟體,但是如果企業內部的資訊人員,無法或根本沒有去檢視清單的內容,當使用者以偽裝的方式安裝了可以突破公司管制的代理軟體,透過代理伺服器做為跳板對外連線,還是很有可能不會被發現。

總而言之,上述5種方法都是可以達到部分防堵內部員工穿透防火牆的效果,但任一種方法都沒辦法達到百分之百的阻絕。正如先前談到的,如果企業希望能更嚴密的透過各種管制手段限制員工不要使用類似自由門、無界等代理軟體,由內穿透企業防火牆,形成資安風險的話,最有效的方法就必須多管齊下,以多種不同的方法並用,才會達到最佳的效果。多管齊下,完全防堵防火牆被穿透

前面說到了很多不同的方法,可以用來確保企業的連網政策,不被使用者以代理軟體的方式繞過,達到管制的效果。但實際在企業中來看,這些方法勢必要搭配使用,才能發揮最好的效果。接下來我們就可以看看幾家企業實際使用的方式,了解在實際環境中,企業該怎麼應用這些方法確保內部使用者無法透過軟體的方式規避連網政策。

第一銀行以Websense與AD等多種方法搭配管控

由於資料重要性特別高,許多金融業和高科技製造業對於這一方面的管控都不遺餘力,第一銀行當然也不例外。該公司為了讓員工都能遵循資安政策的管理,在3年前開始收回每臺電腦的管理權限,以AD(Active Directory)的群組規則設定限制使用者權限不能在終端電腦上安裝軟體。

此外,在閘道器端,也有使用Websense的EIM設備,並且將IDS、IPS等控管的設備委外由數聯資安管理,內部也有專屬人員透過防火牆的Log監控軟體,檢查是否有連線異常的流量。

第一銀行系統管理部副理林慶麟表示,在這麼多做法中,將AD的管理者權限收回,並且讓使用者的終端電腦不能隨意安裝軟體的做法,對他們來說是最有效果的方式。林慶麟說:「3年前導入這樣的措施時,反彈的聲浪不小,但是現在讓我們在管理上更有效果,未來要再推更強勢的政策,可以預期的反彈的聲浪也會比較小。」

林慶麟表示,AD的群組規則設定,再加上Websense對不同網頁連結的控管,讓他們公司內部員工使用特定軟體穿越防火牆的問題大幅減少。至於部分權限較高的使用者,即便安裝了類似自由門、無界等代理軟體,每天安管部門的2名員工,都會定時透過收集防火牆Log的軟體,去找出連線數量特別高的異常連線;委外給數聯資安的部分,也是24小時不停機的監控,所以即便發生異常的狀況,也會立刻被發現。

不過林慶麟指出,AD的群組規則設定雖然讓第一銀行減少了很多使用者穿破防火牆的風險,但是在規定和維護上仍有些麻煩。「現在我們正在調查更好的方案,類似Program Control這種產品,讓我們能夠在終端電腦以更方便的方式控管。」林慶麟說。

不光是技術面上的控管,第一銀行在政策面上也有相關的規範。林慶麟以3年前收回AD權限時為例,當時他們設計了很多教材、電子報,並且到各個據點巡迴,進行教育訓練,然後才開始推行。除此之外,如果發現內部員工有異常的連線數,或是使用不合規範的軟體,如代理軟體、即時通訊軟體等,公司也有一套完整的規範,資訊人員會先以電話告知,然後再有發現的話,會發正式的公文前去要求改善。

不過林慶麟說,即便有了這麼多的配套措施,讓大多數的人都被限制在公司的規範中,偶爾還是會有道高一尺、魔高一丈的狀況出現,要完全阻擋住這樣的狀況,並不是太容易,但是至少在多種方法並用的管理下,這樣的事件已經大幅減少。「對於我們來說,現在這種問題並沒有很嚴重。」林慶麟說。

終端電腦下手,還是最有效的管理方式

從第一銀行的經驗中可以看出,從終端電腦下手,直接根絕軟體安裝的可能性,還是最有效的管理方式。而多數公司都有的AD架構,在這方面可以發揮很大的功用。

網駭科技資安顧問曾信田表示,就他實際處理的經驗來說,在內部使用者試圖規避公司網路管控機制時,AD控管權限的方式,往往是企業最不用花錢也最能立即見效的手段。他以實際處理過的企業經驗為例,該企業在以AD控管安裝軟體的權限後,使用者利用代理軟體等方式試圖規避企業管理的狀況,就幾乎完全消失了。

從這些例子中可以看出,如果沒有足夠預算的企業,要防堵使用者利用代理軟體繞過防火牆,AD的群組控管原則可以說是最有效的方法之一。如果還能夠再搭配閘道器端的設備,控管還可以更完善。

Juniper(瞻博)先進技術資深經理林佶駿就指出,對於預算不夠多的企業,他會建議資訊部門人員先以AD的群組原則控管,再搭配防火牆阻檔部分已知的代理伺服器連線位址。如果還有稍多的預算,還可以再搭配IPS,達到更好的效果。因為很多廠商的IPS,都可以辨識出較舊版本的代理軟體連線特徵,如此一來對於減少使用者透過此類方式繞過防火牆,形成資安風險的狀況,也會有一定的助益。

至於類似Program Control此類針對終端電腦安裝軟體管控更強勢的軟體,搭配閘道器的設備使用,將能提供比AD控管更好的管理介面。從第一銀行的經驗來看,這一點就可以得到驗證。

若預算較充足,NAC也是解決方案之一

由於NAC本身就需要網路交換器與終端軟體的搭配,事實上使用NAC也能有效的杜絕內部使用者透過安裝軟體的方式試圖規避公司的管理。

軍方某個單位,就以NAC的方式做到內網的控管,除此之外,還在終端電腦上安裝Program Control類型的軟體,以白名單的方式限制終端電腦能夠安裝的軟體種類,達到控管內部使用者上網行為的效果。而在閘道器端,該單位也以讓防火牆以白名單的方式控管,讓使用者僅能連結到特定的幾個網站。

由於軍方特殊的屬性,從其建置的方案可以看出,是屬於非常嚴格的控管,不過對於該單位來說,由於不用擔心使用者的反彈,此類堅壁清野式的管控方式,可以說是最有效果的。但對一般企業來說,要做到這樣的程度,實屬不易之事。

整體來看,要阻絕使用者穿透防火牆的問題,閘道器端和終端電腦兩處一起著手,會是最好的方法。資訊安全這種議題,沒有人可以打包票能夠建置一個完全不會有風險的環境,但是透過前述多種方法的共同搭配使用,還是能夠有效的將風險降到最低,減少使用者透過類似代理軟體等方法,穿透防火牆,而將惡意程式帶進內網,或是外洩重要機密的可能性。

而從第一銀行和軍方的經驗來看,在這些併用的方法之中,對終端電腦的管制是十分重要的一環,從使用者安裝軟體的權限著手,能夠帶來一定的效果,然後再輔以閘道器端的幾種設備監測,以及允許連線位址的設定,達到降低使用者穿透防火牆管制的風險。無論如何,企業在著手進行此類控管時,最重要的還是要有政策的配套,如此一來才能將使用者的反彈降至最低。

點小圖看大圖

點小圖看大圖

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05