| M365 | Direct Send | 網路釣魚

M365的Direct Send功能遭到濫用,駭客藉此冒充內部使用者從事網釣

資安業者Varonis揭露鎖定Microsoft 365租戶的網釣攻擊行動,駭客運用M365提供的Direct Send機制,從而冒充內部使用者的身分寄信,而能突破SPF、DKIM、DMARC等驗證機制

2025-07-01

| ClickFix | 竊資軟體 | Odyssey Stealer | MacOS | Poseidon Stealer | Amos | Atomic Stealer | AMOS Stealer

竊資軟體Odyssey Stealer鎖定macOS使用者而來,透過ClickFix網釣散布

網釣攻擊手法ClickFix也出現針對非Windows用戶的情況,資安業者Cyfirma最近揭露竊資軟體Odyssey Stealer,駭客散布的途徑,就是藉由ClickFix網釣來引誘macOS用戶上當

2025-07-01

微軟說明Windows 11 24H2和25H2使用共享的服務分支(servicing branch),讓Windows 11裝置從24H2升級到25H2時,將如同系統重新啟動一樣簡單而快速

2025-07-01

| 北韓 | Jasper Sleet | 北韓IT工作者

北韓政府派遣具備IT專長的國民,偽裝成遠端工作者滲透各國企業,微軟將此一現象稱為Jasper Sleet活動,並揭露北韓IT工作者不斷演進的滲透策略,包括運用AI技術以提高滲透成功率

2025-07-01

| WinRAR | CVE-2025-6218 | 壓縮檔 | ZDI

WinRAR修補目錄走訪漏洞,防止攻擊者濫用解壓縮植入惡意程式

WinRAR 7.12版本修補目錄走訪漏洞CVE-2025-6218,防堵攻擊者利用特製壓縮檔在用戶解壓時寫入惡意檔案,官方提醒Windows用戶儘速更新,確保解壓縮與備份作業安全

2025-07-01

| Citrix Netscaler | CVE-2025-5777 | Citrix

逾1,200臺Citrix NetScaler設備尚未修補CitrixBleed 2漏洞而曝險

根據Shadowserver基金會監控的NetScaler系統,截至6月29日仍有超過1,200臺裝置執行含有CVE-2025-5777漏洞的軟體版本

2025-07-01

| Meta | Meta Superintelligence Labs | 超級智慧實驗室 | Alexandr Wang | Scale AI

CNBC報導祖克柏積極籌組Meta超級智慧實驗室MSL,以集中管理Meta旗下AI團隊,由Scale AI共同創辦人Alexandr Wang擔任首席AI長

2025-07-01

| 國家安全 | 中國 | 海康威視 | Hikvision

加拿大以國家安全為由,終止海康威視當地業務,政府機關與國有企業停用該廠牌設備

上週末加拿大政府下令,基於國家安全考量,要求海康威視加拿大分公司(Hikvision Canada Inc.)終止所有在加拿大的營運,並關閉在加拿大的業務,加拿大政府機關與國營企業也禁止採購、使用該廠牌設備

2025-07-01

臉書廣告服務管理系統出包,又有23件廣告未即時揭露託播者訊息遭數發部開罰1,500萬元

Meta先前即有2則廣告未依打詐專法即時揭露託播者相關資訊,加上近期遭內政部移送23件違法案件,數發部認定臉書廣告服務管理系統缺失,依法連續開發罰。

2025-07-01

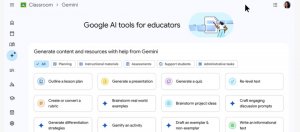

| Google Classroom | Gemini in Classroom | Gemini

Google擴大整合Gemini AI套件與教育平臺Classroom

去年將Gemini整合到Google Classroom平臺後,如今Google進一步釋出Gemini in Classroom套件給Google Workspace for Education用戶

2025-07-01

| 資安日報

【資安日報】6月30日,微軟Exchange伺服器遭大規模攻擊鎖定,臺灣是前三大目標

資安業者Positive Technologies揭露攻擊範圍橫跨26個國家的攻擊行動,駭客鎖定微軟Exchange伺服器而來,注入鍵盤內容側錄工具(Keylogger),目的是竊取使用者的帳密資料

2025-06-30