| BladedFeline | 伊朗 | APT | 後門程式 | Exchange

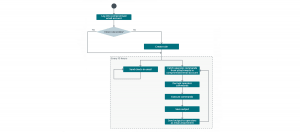

伊朗駭客BladedFeline部署新型IIS與Exchange後門,滲透中東多地區政府

ESET發現伊朗關聯駭客BladedFeline,自2017年起滲透中東國家政府與產業,部署多種後門於IIS及Exchange環境竊取敏感資訊

2025-07-08

| google | Mandiant | APT | China Threat | Zero Day

近年來中國對臺網路攻擊力道不僅未減,更持續將攻擊目標擴及全球多國政府與民間企業。在美國RSAC 2025資安會議期間,Google在一場針對媒體的資安情資分享會上,將所有討論焦點都放在中國與北韓問題上,而絲毫未提蘇俄與伊朗,就充分顯現中國威脅已成為全球資安最重大的課題。

2025-05-07

| TeamT5 | APT | 阿米巴 | AMOEBA | 畫皮 | Hupai | Cobalt Strike | PlugX | ShadowPad

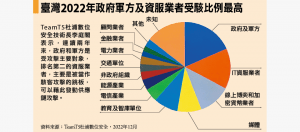

2022年TeamT5臺灣APT攻擊研究出爐:觀察109起APT攻擊行動,26個受駭單位

臺灣受駭單位以政府軍方和資服業者 阿米巴和畫皮為主要攻擊組織

2022-12-16

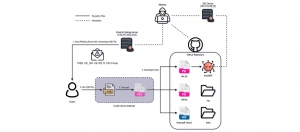

| 國家駭客組織 | Exchange Server | ToddyCat | APT | ProxyLogon漏洞

國家駭客攻擊Exchange Server漏洞,臺灣、越南用戶受害

卡巴斯基發現自2020年底開始,名為ToddyCat的駭客組織開始攻擊歐洲及亞洲地區Exchange Server用戶,專門鎖定政府、軍事單位和軍方外包商

2022-06-22