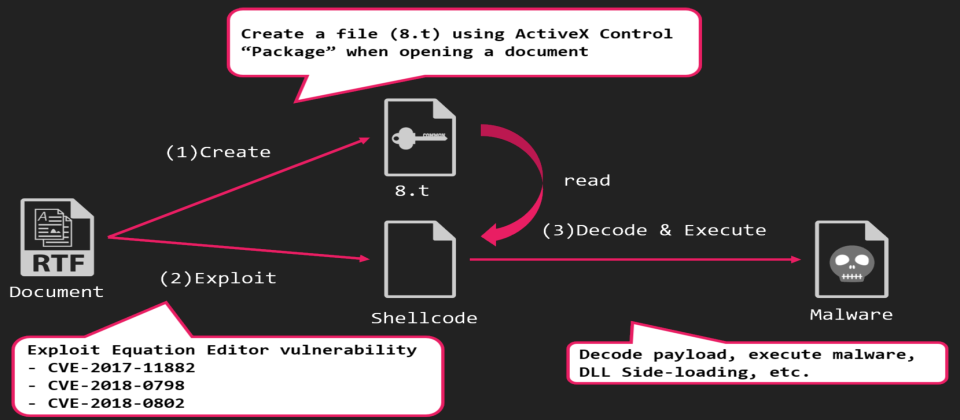

一旦目標組織員工開啟SharpPanda發送的釣魚信件附檔,檔案會從不同外部網站載入植有RoyalRoad工具的RTF檔案,RoyalRoad工具允許攻擊者產生具有惡意物件的文件,這些物件能開採受害電腦上OfficeWord程式的方程式編輯器(Equation Editor)漏洞,以啟動後續多階段的感染鏈。(圖片來源/CheckPoint)

安全廠商Checkpoint指出,一個中國駭客組織開發了一個前所未見的Windows後門程式,以遠端蒐集用戶電腦資訊,至少有一個東南亞政府用戶受害。

Checkpoint研判這波攻擊是由一名為SharpPanda的中國APT駭客組織發動,他們至少活動了三年而未被偵測到。

研究人員指出,這波攻擊主要是以向某一東南亞國家政府的員工,發送魚叉式釣魚信件(spear phishing)。其中一些郵件則偽造成其他政府部門信件,這些信件旨在挾帶貌似合法文件的惡意檔案,作為攻擊用戶電腦的第一步。

圖片來源_Checkpoint

一旦用戶開啟信件附檔,檔案會從不同外部網站載入植有RoyalRoad工具的RTF檔案,這個工具允許攻擊者產生具有惡意物件的文件,這些物件能開採受害電腦上OfficeWord程式的方程式編輯器(Equation Editor)漏洞,以啟動接下來多階段的感染鏈。

研究人員指出,這些漏洞已經是老漏洞了,但在中國及其他駭客組織間仍相當流行。

在多階段感染鏈下載的惡意程式都具有反沙箱、反分析及除錯能力,以迴避被防護軟體偵測,並具備情蒐能力。最後一步則是下載後門程式victoryDLL。根據分析,這個後門程式具有刪改、讀取和寫入檔案及屬性、竊取行程和服務資訊、擷取螢幕擷圖、新增/終止行程或關閉PC,並能蒐集各種資訊,包括TCP/UDP表、機碼、磁碟資料以及受害電腦資訊包括主機名稱、Windows版本、用戶名稱、或網卡MAC位址、閘道IP等等。該後門程式最後還能和代管在香港及馬來西亞的C&C伺服器連線,以外傳資料或接收指令。

研究人員推斷本次攻擊來自中國。原因除了RoyalRoad RTF是中國駭客常用的攻擊工具,以及後門程式帶有百度簽章等技術因素外,研究人員也發現C&C伺服器只在01:00-8:00 UTC(北京時間9:00到16:00)運作,顯然反映駭客所在地的工作時間,此外,這些伺服器也在5月1日到5日,即中國勞動節長假期間停止作業。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-09