針對潛伏在企業中的威脅,想要化解這些危機,首先,企業必須找出這些情況,才能在攻擊爆發之前,及早進行處理。像是提供CyberArk特權帳號解決方案的力悅資訊,在今年的臺灣資安大會中,展出他們在2017年下半代理的RedSocks產品── Malicious Threat Defender(MTD),能從網路流量下手,持續監聽並發現潛藏的威脅。

推出MTD的RedSocks,成立於2012年,總部位於荷蘭。他們具有專屬的惡意威脅情資蒐集團隊,利用結合了多種演算法的獨家規則,持續監控僵屍網路,並且以自動化流程,分析惡意軟體的行為與目的,然後將情資提供給該公司旗下的主力產品MTD,進一步做為識別威脅之用。

這款產品的作法上,訴求在不影響企業網路架構下,持續監控流量封包的內容,並藉由原廠提供的威脅情資,經由人工智慧與機器學習,以及獨有的啟發式演算法,找出企業內遭到攻擊的事件,並且依據事件類型與發生次數,統整受害IP位址的危險程度順序。企業若是購買了其他廠商提供的情資,MTD也支援以STIX與TAXII格式的檔案匯入。藉由流量的收集,MTD能保留所有攻擊行為的記錄,藉此提供進一步分析。

具體的MTD系統處理流程,則是經由流量探測主機(Probe)複製了網路流量後,將資料轉換為IPFIX格式內容,再交給MTD主機保存與彙整,找出其中的威脅事件。由於MTD檢查的是封包註釋資料(Meta data),而非原始資料本身,因此原廠也訴求MTD的檢查過程中,不致造成侵犯使用者隱私的疑慮。不過,值得留意的是,這款產品偏重於提供網路攻擊的鑑識,與保留證據的功能,並沒有直接攔截或是阻斷威脅的能力,企業還是必須採用其他的防護措施。

就部署MTD的型態而言,原廠提供了機架式設備,以及能架設在VMware ESXi虛擬化平臺兩種做法,其中,代理商提供給我們的測試環境,就是以虛擬版本建置而成。

從產品採購的角度來看,企業若是選用了虛擬版的MTD軟體,其費用可以依據使用者人數,或是網路流量總頻寬,逐年計價。值得一提的是,在一般正式導入並長期使用的做法之外,代理商額外推出了短期租用的套裝方案,做為資安健檢應用,藉此做為企業整體增強資安防禦規畫方向的依據。

透過四項評分加權,歸納企業必須優先處理的高危險連網設備

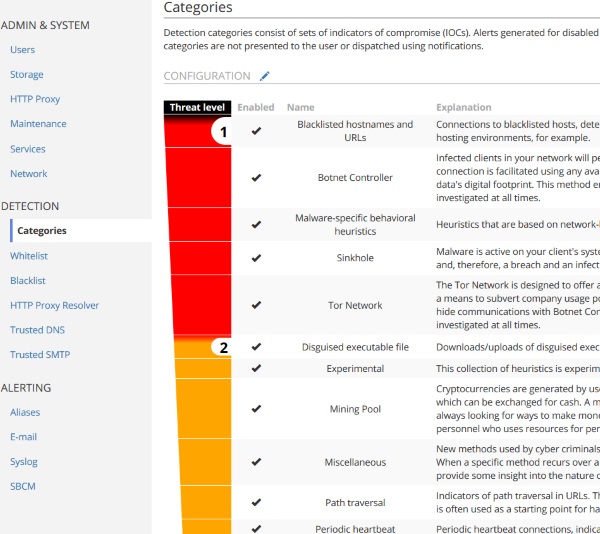

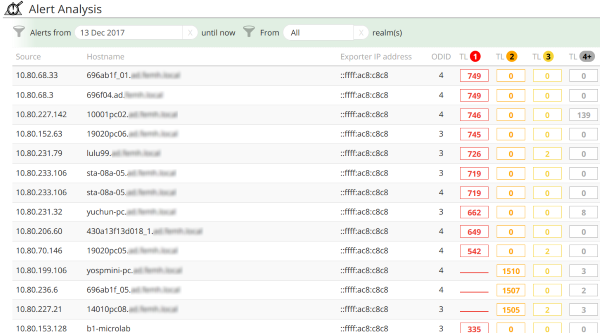

企業想要得知何處的風險程度較高,則可透過MTD的警示事件分析頁面,得知並加以著手調查。這裡與大多數資安系統的評比方式有所不同,MTD主要依據四種危險程度的威脅警示事件數量,藉此比較其IP位址中,含有的危險程度高低。管理者可以依據各種網路流量的類型,調查MTD檢查的設定,或是經由黑白名單的功能自訂。

在MTD的系統中,他們將可疑的網路流量,總共區分為5種危險程度。而在IP位址的排行榜上,則是依據前4個等級進行比較,其中最危險、標示為紅色的等級1,大多都是與僵屍網路攻擊事件相關,也是幾乎都是已經造成威脅且需儘速處理的情況。

而MTD以橘色呈現的第2級流量,則是帶有顯著攻擊行為,但影響範圍較小,包含了發現挖礦軟體執行、網頁攻擊等。接著,具有第3級威脅的事件,則是包含了某些可能會遭到攻擊者利用的應用程式流量,像點對點(P2P)的網路應用,以及常見的遠端桌面工具等。第4級的連線行為,主要是與不尋常的連線地理位置有關,像是連往敘利亞、伊朗、奈及利亞等地的流量,提醒管理者可能有潛在的疑慮。

最低的等級5事件,與利用DNS、IP位址、網域名稱的行為有關,但這類手法,更需要長期的觀察,甚至是搭配其他的線索,企業才能確定遭到攻擊。

相較於一般內部存取行為監控解決方案,大多提供端點電腦單一風險分數或是等級,而在MTD的分析機制中,則是以前4種等級的事件數量,做為評分的指標,算是較為明確的計分機制,管理者也容易理解,系統判斷風險程度的排行依據為何。但MTD僅從網路流量分析,管理介面上只能得知來源與目的地的IP位址、MAC位址,與主機名稱等,至於與使用者帳號有關的資訊,MTD的管理介面中則沒有提供,管理者可能就要透過資產管理的清單,進行比對後,才能找到使用電腦的當事人。

【以攻擊型態做為危險程度評估依據】針對危險流量的分類,從嚴重到灰色地帶,MTD依據風險高低,進行區隔。從最高的第1級而言,幾乎都與僵屍網路攻擊有關,而其中的攻擊型態,MTD也依據造成破壞的嚴重程度,進行排列。

可突顯潛藏內網的重大攻擊事件

而在MTD收集了大量的資料,加以彙整之後,其管理平臺呈現的內容也相當單純,分別是提醒管理者要特別留意的近期警示通知儀表板,以及警示事件的歷程記錄,還有前述分析出需要優先處置的IP來源位址等3個資訊頁面。

近期警示通知儀表板的用途,就是呈現最近發生的攻擊事件,讓管理者能快速得知近期的威脅態勢。在儀表板上,MTD依據時間由近到遠,逐一列出事件的嚴重程度,以及攻擊手法的種類,還有來源與目的地的資料,包含了IP位址,與其使用的連接埠和通訊協定等。

而在清查警示事件上,MTD提供了警示記錄頁面,依據特定的條件,過濾出具有相同或是類似情形的網路流量,這樣的方法,主要是針對某種型態的攻擊事件,能夠找出企業內的受害範圍,進而協助管理者能對其進行較為徹底的處置,包含了隔離或是修復等後續程序。

在相關警示事件的資料輸出方式而言,MTD的管理介面中,只有在歷程記錄頁面上,提供了根據指定的條件,將符合的事件匯出為CSV檔案,而不能直接產生為圖文並茂的PDF格式報告。若要自動產生報告,企業就要額外將MTD分析的結果,以Syslog的型式,傳送到事件記錄管理平臺上,才能加以轉換。

再者,MTD沒有提供攻擊鏈的分析呈現方式,若要串連受害端點之間的關連,讓管理人員可以快速判讀整體情勢,企業就要搭配像是資安事件管理平臺,才能做到。代理商在銷售MTD的方案中,就包含了搭配安碁雲端資安事件管理平臺SAFE 3.0,藉此提供相關的功能。

【依據風險等級歸納處理的優先順序】根據4種不同威脅等級(TL)的事件數量彙總,MTD也歸納出較為危險的IP位址來源,並加以排行,管理者就能依據這個頁面提供的資訊,特別留意、觀察最具風險的內部端點電腦或是設備,藉此進一步追蹤。

產品資訊

●代理商:力悅資訊(02)2507-1601 ●建議售價:虛擬版本100人每年為60萬元(未稅)

●虛擬化平臺需求:VMware ESXi 4.1以上

●硬體需求:8個處理器核心、12GB記憶體、140GB儲存空間

●網路埠需求:3個GbE埠

●組成設備:MTD主機與流量探測設備(Probe

●虛擬機器檔案格式:OVF

●內建作業系統:Ubuntu Server 16.04

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23