在當今的攻擊事件裡,利用軟體漏洞進行滲透,乃是相當常見的作法,因此,企業必須有效掌握漏洞修補情形,為了簡化這項工作,可能就要經由專屬的管理軟體來幫忙。

這種型態的產品,市面上可選擇的廠牌其實並不多,其中,Tenable可說是其中的長青樹之一。這幾年來,他們從主力產品SecurityCenter,延伸發展出適用規模不同解決方案,包含了自2012年8月開始,提供的SecurityCenter進階版本──SecurityCenter Continuous View(SCCV),以及2017年初推出,同時具備本地部署與雲端服務型態,適用於企業規模較小的Tenable.io等,不過,論及功能的豐富程度,以及臺灣不少企業喜歡採取內部建置等因素,SCCV仍是他們在臺的主力銷售產品之一。

支援平臺廣泛,並結合網路流量事件分析,呈現更多關連資訊

與SecurityCenter相同的是,採購SCCV最低的門檻,都是至少必須購買512個IP位址授權,因此,適用於擁有相當程度規模的企業。主要的功能上,兩者也經由Nessus弱點掃描器,找出企業內部的弱點。不過,SCCV多了被動的網路流量掃描功能,以及事件記錄的分析,相較於SecurityCenter,SCCV兼具了統整網路事件的能力,並能在出現某些疑似的異常情況時,通知管理者,藉此找出潛伏在企業中的資安威脅。

從SCCV架構的來看,這套系統的規模算是不小,企業需要建置多臺主機,包含SecurityCenter管理平臺、網路流量監控主機Nessus Network Monitor(NNM),以及事件記錄關連平臺Log Correlation Engine(LCE)等,而針對弱點掃描的功能,則是可依據不同的網段,建置多臺Nessus弱點掃描器,負責定時檢查網路上已列管的設備。

這個掃描器能檢查的設備類型,算是相當廣,基本上,只要使用IP位置連線的裝置,大多都在Nessus弱點掃描器可支援的範圍中,包含端點電腦、資料庫、虛擬化平臺、網路交換器、防火牆,以及SCADA工控設備等。但在漏洞修補措施上,企業就要與其他派送軟體搭配,例如由SCCV找到需要安裝修補軟體的電腦後,交由微軟的System Center,部署更新程式,再回到SCCV驗證,確認漏洞是否已處理完成。

其中,SCCV弱點偵測共有3種作法,包含了只需經由TCP與UDP埠掃描,若是企業想要收集更詳細的內容,則可透過代理程式,或是利用網域管理者帳號權限,遠端登入後執行。

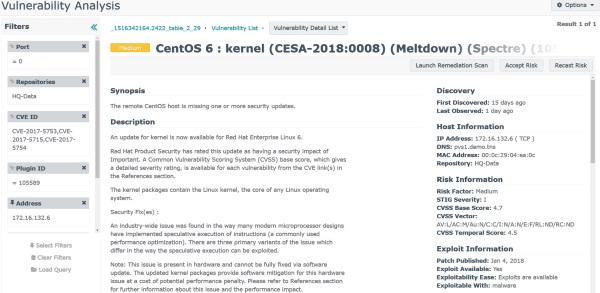

針對待修補的弱點列出詳細說明

針對處理器推測執行漏洞,其中的單一事件裡,Tenable SCCV提供了專屬的追蹤頁面,呈現廠商推出的更新軟體中,能夠改善的問題,以及偵測到需要修補的電腦資訊。管理者安裝了這裡列出的修補檔案後,就能再次由SCCV驗證。

針對內規遵循、資產、資安威脅,推出各式可快速套用的儀表板樣本

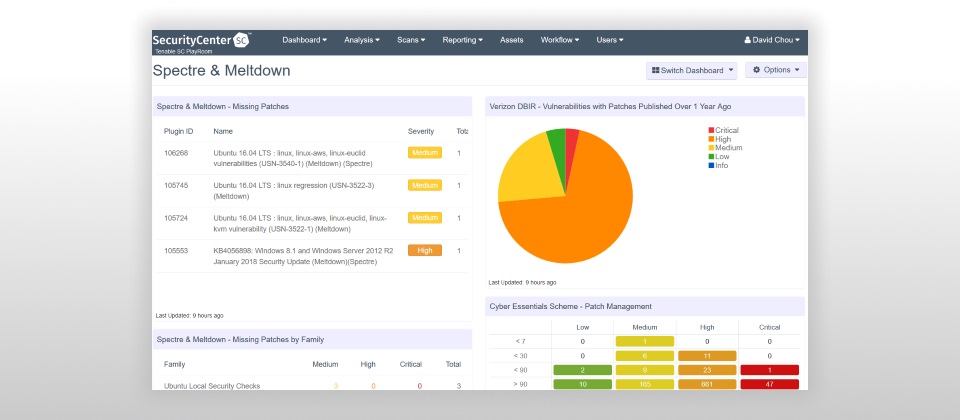

對於特定威脅的漏洞彙整,SCCV包含了許多的儀表板樣板,包含了常用的標準遵循,以及最近期間內的資訊等,透過線上更新,SCCV就能提供與近期漏洞有關的儀表板,例如,前陣子的處理器弱點,稱為推測執行(Speculative Execution)漏洞,管理者在下載新的樣板之後,即可直接以此建立專屬儀表板,對於企業內部環境進行調查,找出那些設備具有此類風險,並加以列管。

從儀表板的樣板類型來看,涵蓋的功能可說是相當廣,這裡區分為6大型態,包含了法規規範檢驗項目、資產盤點、資產監控,以及與執行SCCV相關的資訊,而針對安全的部分,則有資安趨勢指標,與威脅和漏洞管理等。當然,除了樣板,SCCV也提供可完全自訂的儀表板,或是能從本地端的檔案匯入。

值得一提的是,與威脅事件有關的樣板,原廠提供的速度算是相當快,以我們這次測試中套用的樣板──Spectre & Meltdown為例,當初Google的Project Zero團隊,他們在1月3日時,揭露了這項處理器安全漏洞,Tenable相關的調查儀表板範本,則是8日就已經上線,間隔不到一個星期。而這段期間中,有關的處理器與作業系統廠商,大部分也才剛完成推出對應的修補軟體。

提供修補情況的後續列管措施

當我們針對Spectre與Meltdown漏洞,建立了專屬儀表板後,SCCV就會呈現其中相關的資訊,像是所需修補的漏洞,以及受到影響的端點型態等,在這個儀表板中,也會同時提供修補軟體管理圖表,列出風險等級的統計資訊。

其中,所有於儀表板裡的各個項目,SCCV提供了向下調查的功能,管理者就能針對其中列出的指標,進一步檢視其中更為詳細的內容。

透過代理商創泓科技,我們取得原廠測試環境的使用權限,其中包含SCCV所屬的SecurityCenter、NNM、LCE伺服器,以及多臺受其列管的端點電腦。其中,在執行弱點掃描之後,我們透過儀表板,得知共有4項尚待修補的漏洞,包含了針對Windows Server 2012 R2伺服器平臺的KB4056898,還有與Ubuntu相關弱點,分別為USN-3522-1、USN-3533-2,以及USN-3540-1等。

我們點選其中的KB4056898,SCCV便會顯示修補檔案的用途,以及發現需要安裝更新軟體的端點電腦資訊,包含其IP位址、MAC位址,以及所屬網域等,並且,對於漏洞產生的風險,也提供了指標,供管理者能快速解讀。在SCCV偵測的結果中,發現這臺伺服器的作業系統裡,所用的Shell32.dll系統檔案版本較舊,與已安裝KB4056898軟體後的不同,因此識別為尚待處理。

在這個資訊頁面中,管理者能點選的項目,主要為右上方的後續處置措施。像是完成漏洞修補後,再次驗證弱點是否仍然存在(Remediation Scan),或是依據企業運作情況,手動調整威脅實際的嚴重程度(Recast Risk)等措施。

以這次的推測執行漏洞而言,由於不少用戶安裝了更新檔案後,產生系統無法運作的情況,管理者若是打算暫緩處理,可點選重新調整威脅的風險等級按鈕,在彈出視窗中說明原由。再者,管理者還可以在了解情況,並透過其他措施防治的搭配,允許這個漏洞不需執行修補(Accept Risk)。

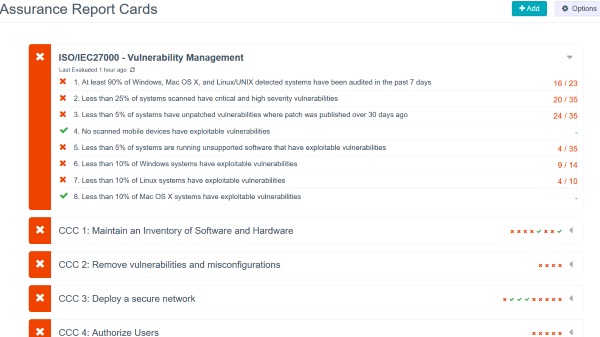

採用檢核卡呈現規則遵循情形

對於公司規章遵循,Tenable SCCV在儀表板之外,另行提供檢核卡片,協助企業檢查指定規範符合的情形,以圖中為例,針對ISO 27000弱點管理的需求,這裡以未達成的比例,顯示不符規章的項目,管理者可點選數字,進一步檢視細節。

可快速確認符合內規的檢核表

在企業環境的漏洞上,SCCV具備相關的管控能力,針對公司整體資安規範的要求,SCCV提供了能快速查核的檢核表,原廠稱為內規檢核報告卡(Assurance Report Card)。管理者可針對指標要求,或是公司依據內部的規章,訂立需要達成的條件。

從測試環境來看,針對符合ISO 27000標準,我們內部規範的報告卡項目裡,在卡片展開之後,可以見到條列各式要求,像是必須要有超過3/4的電腦,沒有重大與高風險弱點缺失,而測試環境中所列管的35臺電腦裡,就有20臺電腦裡,SCCV發現具有上述高度風險等級的漏洞,管理者能進一步點選,檢視後加以修正、改善。

產品資訊

Tenable SCCV 5.6

● 代理商:創泓科技 (02)2658-3077

● 建議售價:512個IP位址授權為2,456,853元起

● 功能模組:管理主控臺、遠端弱點掃描主機、網路流量探測主機、事件記錄彙整主機

● 弱點掃描方式:TCP與UDP埠偵測、端點代理程式、授權遠端管理者登入掃描

● 可掃描的設備類型:端點電腦、行動裝置(透過MDM平臺)、資料庫、虛擬化平臺、網路設備、工控設備等

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商。】

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27