自從2013年思科併購網路安全新創公司SourceFire之後,陸續推出Firepower系列的硬體設備,產品類型涵蓋次世代防火牆、次世代網路入侵防禦系統,而在APT進階持續威脅的防護上,他們也有所謂的進階惡意程式防護(Advanced Malware Protection,AMP)系列,重心似乎仍在網路安全閘道的過濾與阻擋,雖然也能延伸提供端點防護的效果,但似乎不是以此為主軸。

而在2016年11月,思科正式推出AMP for Endpoints的解決方案,針對內部環境存在的潛在惡意軟體活動,結合預防、偵測、反應等機制,提供軟體即服務(SaaS)的快速部署方式,希望能藉著這樣的雲端管理(cloud-managed)架構,來簡化企業端點安全防護的工作,並且獲得足夠的威脅情報,而能盡快採取因應的行動,讓端點裝置能夠防禦進階攻擊,不再仰賴原本單純預防卻已失效的策略。

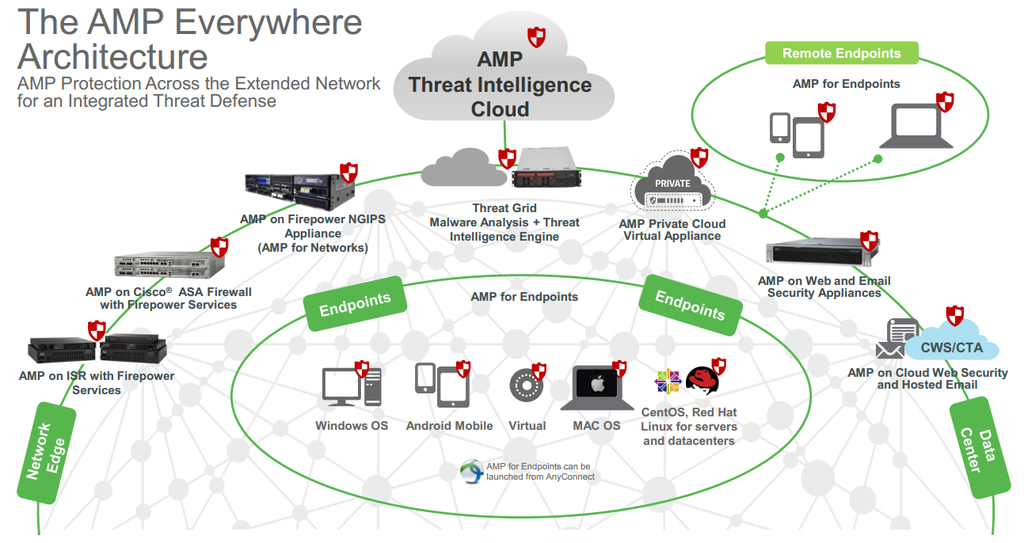

在這樣以威脅為中心的架構下,AMP for Endpoints能夠與AMP系列解決方案與其他Cisco資安平臺,一起共享同樣的威脅情報,並且能夠相互關聯,進而掌握更多相關的消息。

想要保護整體網路環境的安全,Cisco透過AMP系列的產品來提供,其中包括:針對端點裝置的AMP for Endpoints,網路邊境防護的AMP for Networks、AMP on Firewalls與ASA with FirePOWER Services,

針對資料中心應用伺服器環境的AMP on ESA、AMP on WSA,私有雲環境的AMP Private Cloud Virtual Appliance,公有雲服務與網路管理環境則有AMP on CWS、AMP for Meraki MX。

AMP for Endpoints本身能夠應付的威脅,包含已知與新興的惡意軟體,因為,在這套系統的背後,有Cisco自家的Talos全球威脅情報研究網來協力,再搭配AMP for Endpoints內建的沙箱技術,可用於隔離與分析未知檔案。

同時,AMP for Endpoints會持續記錄所有檔案的活動,從而監督與偵測惡意行為,及早警告企業的資安人員,並且結合從Cisco本身與用戶端所廣泛擷取到的威脅資料,做到即時的情報共享與交互關聯,號稱可將偵測時間(TTD)縮短至幾分鐘內。

在預防的機制上,Cisco利用多種惡意軟體偵測技術,包含特徵碼比對、防毒偵測引擎,以及機器學習、模糊式特徵識別(fuzzy fingerprinting), 同時,AMP for Endpoints也內建了Threat Grid沙箱,整合靜態與動態的惡意軟體分析技術,系統背後也搭配了Cisco自家的Talos全球威脅情報系統。而實際的防護成效上,Cisco也引用NSS實驗室的測試數據,強調AMP for Endpoints是在最短時間(3分鐘內)就拿到9成偵測率的產品。

而在後續偵測的部分,AMP for Endpoints會蒐集惡意軟體行為的長期活動起來,提供詳細的歷史記錄,以便協助企業深入掌握它們的來源、潛入的所在位置,以及所執行的動作,隨後,觸發自動反應的動作,及早予以攔截與阻斷。

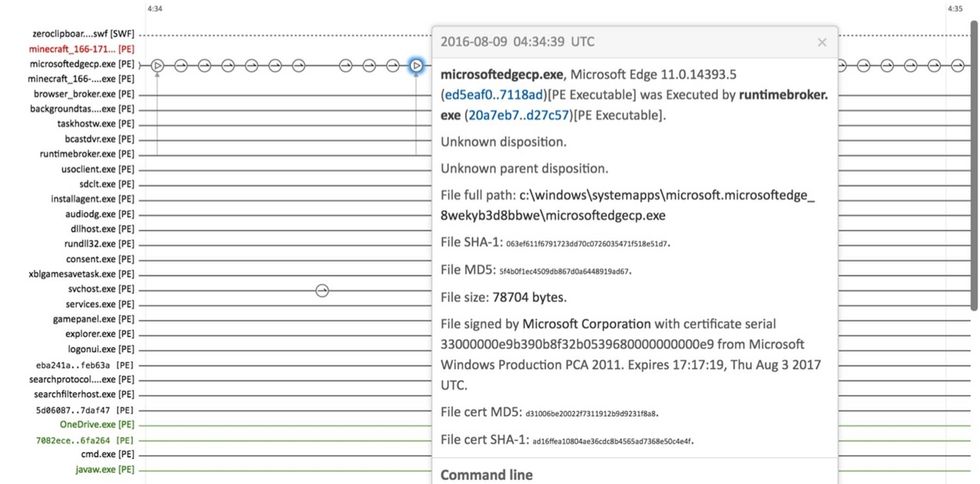

在AMP for Endpoint當中,圖中的功能稱為裝置軌跡(Device trajectory),是以系統的層級來持續追蹤端點裝置的活動與通訊行為,並運用大數據分析的方式來處理,在企業發現內部環境遭到滲透之後,協助IT管理者能夠快速了解整起事件的來龍去脈,例如被惡意軟體影響的各種系統,以及原發病例(patient zero)與潛入企業環境的主要原因,並且找到惡意軟體的連外跳板,以及用來前進其他系統的攻擊路徑。

接著,用戶僅需點選幾個項目,就能有系統地採取阻止攻擊的反應措施,並且能保護採用Windows、Mac、Linux等作業系統的個人電腦,以及智慧型手機與平板電腦等行動裝置。

在端點裝置的防護上,AMP for Endpoints能透過將代理程式部署到列管電腦上,予以監控,同時,也支援不需代理程式的偵測方式(Agentless Detection),可保護一些無法安裝AMP for Endpoints代理程式的連網設備,系統能藉由針對網頁代理伺服器(Proxy)擷取到的流量資訊,進行機器學習的分析,來判斷電腦是否已經遭到滲透。

這裡主要是搭配Cisco另一套SaaS雲端服務Cognitive Threat Analytics(CTA),AMP能夠檢測Blue Coat ProxySG、Cisco Web Security Appliance等Proxy伺服器所保存的事件記錄,分析當中是否出現異常的命令與控制(C&C)相關的網路通訊活動,像是只存在系統記憶體執行的惡意程式,以及僅在瀏覽器當中執行的感染行為。就CTA的處理能力而言,每天分析的網站存取請求,可達到超過30億次的規模。

另外,對於非檔案形式(File-less)的惡意活動,AMP for Endpoints也有對策——能夠透視執行檔所啟用的命令列參數,防止有心人士透過作業系統的合法應用程式來進行惡意用途。

上述這種防不勝防的惡意活動,有哪些典型的作法?例如,利用Windows內建的vssadmin,來刪除檔案的陰影複本或停用安全開機的選項;或是透過PowerShell指令碼來進行漏洞濫用攻擊、特權,此外,還有帳號存取權限的擴增,以及存取控制清單的修改。

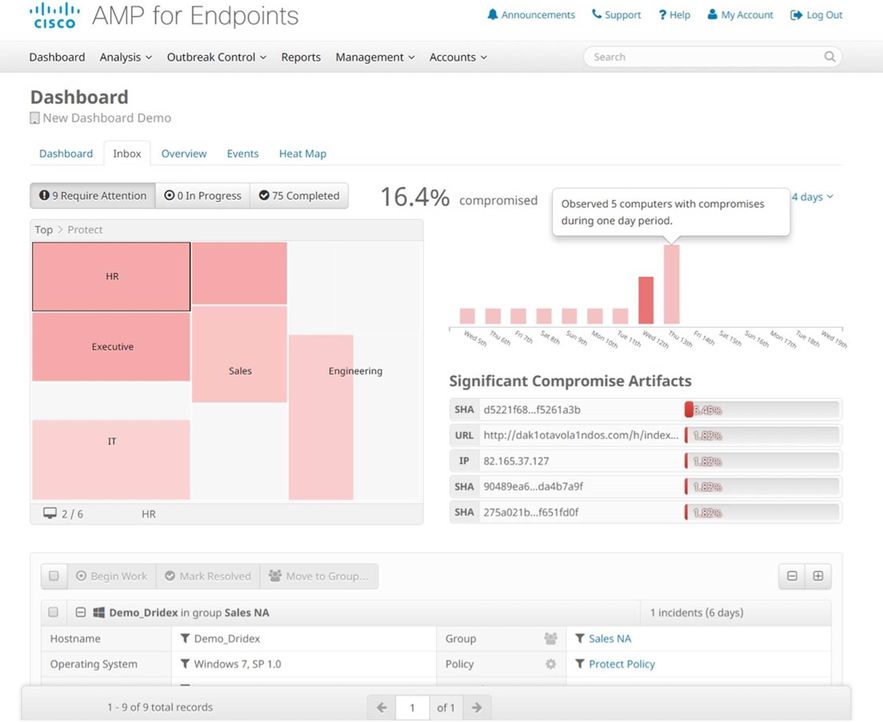

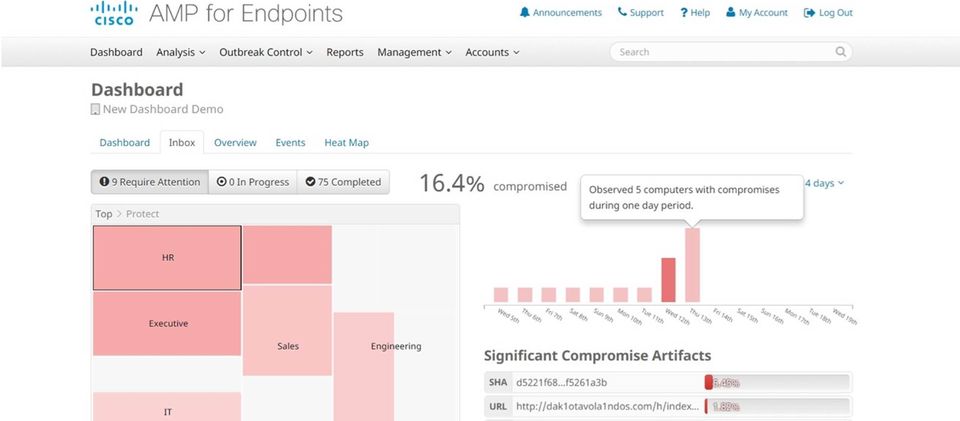

在反制威脅的方式上,企業藉由AMP for Endpoints雲端主控臺的簡易管理介面,能針對所有的列管端點裝置進行搜尋,確認這些設備是否具有入侵指標(Indicators of Compromise)的特徵,並察看檔案、網路遙測記錄,以及威脅情報資料,加快調查惡意活動來源與生態的速度。

接著,用戶僅需點選幾個項目,就能有系統地採取阻止攻擊的反應措施,並且能保護採用Windows、Mac、Linux等作業系統的個人電腦,以及智慧型手機與平板電腦等行動裝置,AMP for Endpoints可採取的行動,包含:攔截特定檔案、同一系列的變種惡意軟體,以及已遭到竄改、植入而能作為惡意軟體閘道的應用程式,藉此阻止感染週期的進行;同時,不論端點裝置是否在企業內部,還能終止惡意軟體連回攻擊根源的通訊活動。

同時,AMP for Endpoints能直接移除已經植入的惡意軟體,或是擋住僅在記憶體執行程式碼注入的惡意軟體;而對付應用程式漏洞攻擊,AMP for Endpoints會列出具有安全弱點的電腦與軟體清單,提醒你盡早修復。

產品資訊

Cisco AMP for Endpoints

●原廠:Cisco 0800-666-588

●建議售價:廠商未提供

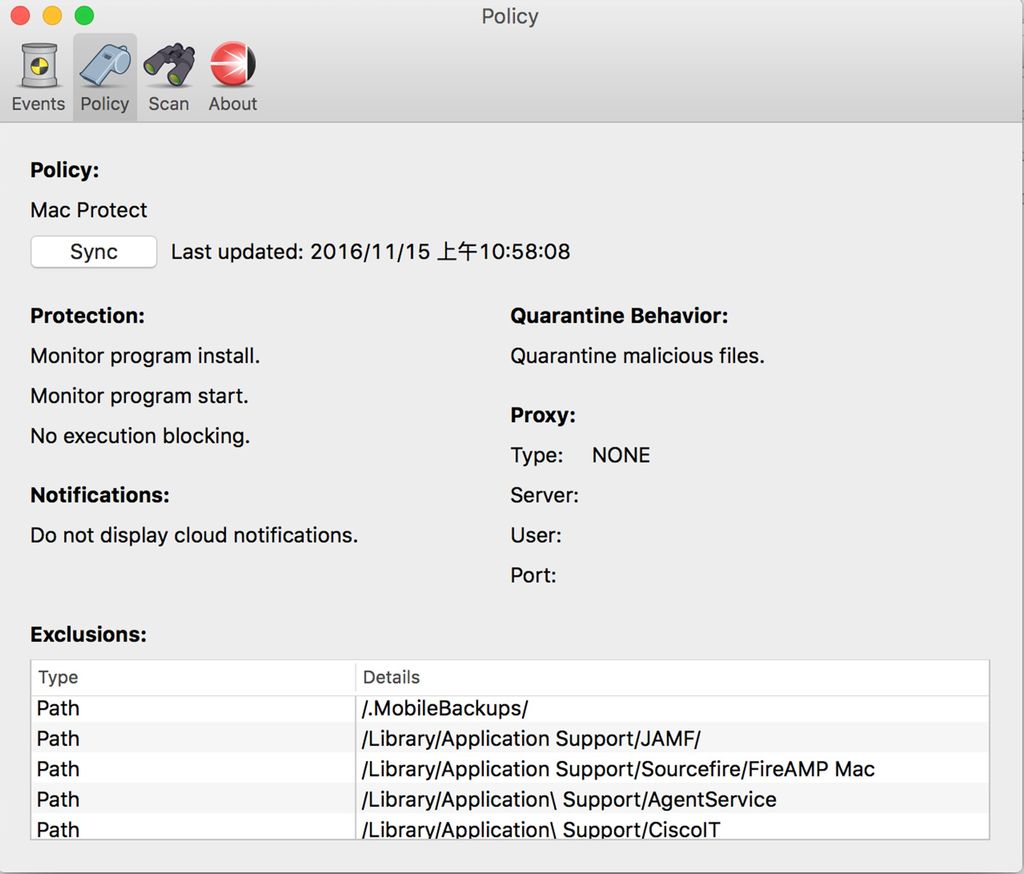

●系統部署方式:SaaS、內部環境建置(AMP Private Cloud Virtual Appliance 5)

●作業系統支援:Windows XP SP3 - 10, Server 2003 - 2012、Mac OS X 10.7+、Red Hat Enterprise Linux 6.5 -6.6、CenOS 6.4 - 6.6

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27