在1993年成立的資安軟體廠商Check Point,走過網際網路興起的世代,發展已長達23年,面對眾多後起之秀,如今仍然在市場屹立不搖,產品線囊括各種你想得到的各種資安產品,像是防火牆、安全管理、威脅預防、行動安全、端點安全、資料安全。

對Check Point而言,2016是相當特別的一年,因為在3月底、4月初,該公司終於針對Security Management Server資安管理平臺,正式推出了R80,這個新版本對Check Point意義相當重大,堪稱是有史以來變動幅度最大的產品。

至於與Security Management Server(SMS)相搭配的Security Gateway也將跟進,預計在今年第三季導入新版本,屆時的版號將是R80.10。在這之前的幾次改版,主要有2009到2011年推出的R70系列、2010到2012年的R71系列、2010年底到2012年的R75系列、2013年的R76和R77系列。

提供統一的政策管理方式

R80平臺新增的特色當中,最受矚目的是「單一主控臺、單一政策」,企業現在可以用單一介面來管理內部網路邊界、分支到外部網路的資料中心,以及雲端環境的部署。IT人員可以更快執行存取政策的管理,並且掌握政策的內容,甚至能支援多個系統管理者同時存取一條政策的作法。

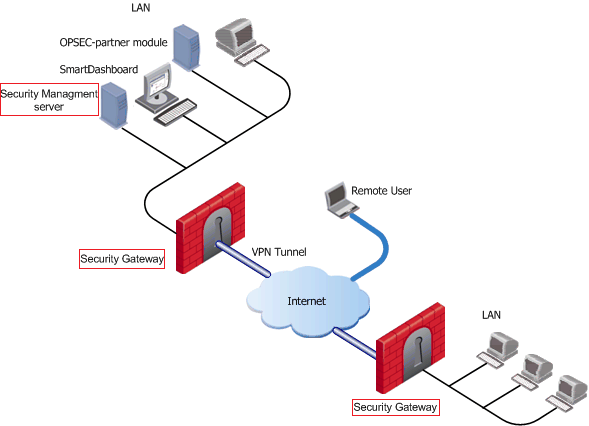

現在,R80能夠整合SmartConsole系列應用程式,管理者可藉此控管系統層級的設定,例如,對於列管Security Gateway的組態管理、狀態監控與維護作業,以及檢視所有的事件或記錄,並能同時從設定安全政策的主控臺上,執行處理動作。

而在單一政策的整合上,R80現在能針對存取控制、威脅預防這兩種類型的政策設定,予以統合,而且在一條政策上,就能同時控管多種安全面向。

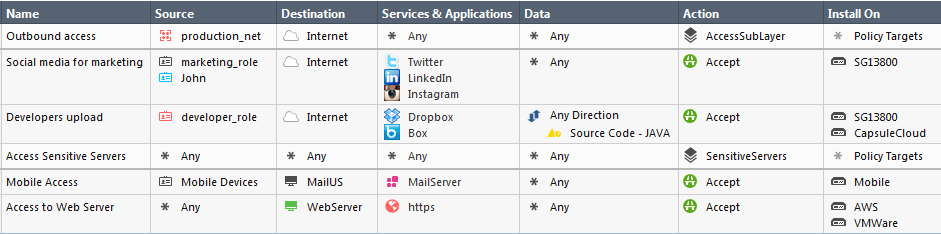

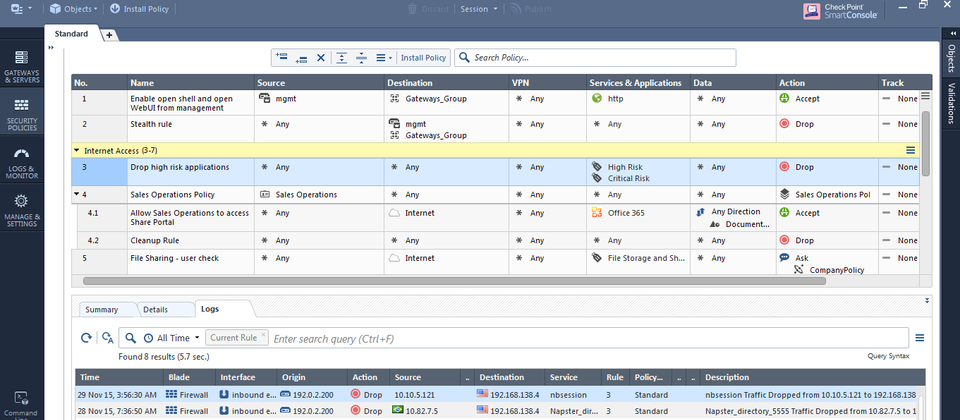

在R80 Security Management Server當中,一條安全政策可以涵蓋多種層面的控管,例如,來源與目的可設定不同的使用者、裝置,並且針對指定的應用程式、資料形式,以及該條政策安裝的所在,可以是Check Point的實體閘道、VMware NSX環境上執行的虛擬閘道,或是私有雲服務Capsule Cloud、AWS公有雲服務。

以圖中第3條政策來看,是允許開發人員能夠將Java的程式原始碼上傳到Dropbox與Box這兩套檔案雲服務。

以存取控制政策而言,這裡將統整防火牆、應用程式控管與網址過濾、資料感知,以及行動化存取等軟體刀鋒的政策。值得注意的是,Security Gateway也需要升級到R80.10,才能支援該項特色。

至於威脅預防政策的政策,R80則會統合入侵防禦系統、防毒、防殭屍網路(Anti-Bot),以及威脅模擬(Threat Emulation)的軟體刀鋒政策。相關的防護動作,將根據標籤來啟用。舉例來說,企業可針對特定應用系統元件或弱點類型,來訂定自動防禦措施。

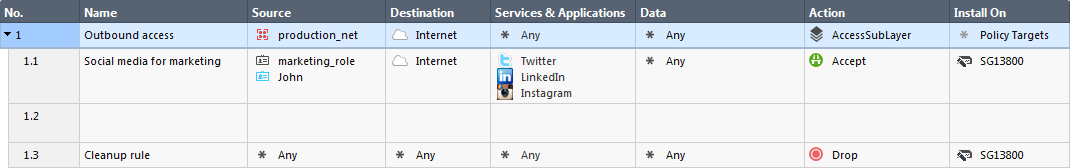

R80對於政策的整合還不僅止於此,這一版新增了分層式政策(Policy Layers),以及附屬政策(Sub Policy)。

這套分層式政策的機制,主要功用是在安全政策實施的行為之上,增加控制彈性,因為控管原則是建立在不同的層級上,換言之,每層都包含一組安全規則。而各層進行檢測的先後,則按照層級定義的順序而定。

在這種作法下,系統可在規則的基本進行流程之上,提供額外的控制,能讓安全功能的執行逐步實施。舉例來說,在其中一層完成批准的動作之後,可在下一層繼續執行網路或內容檢測。

而另一項名為附屬政策的特色,則是能讓管理者在同一條安全政策內,根據網段之別而區隔出不同的作法。建立這類型的控管政策時,可以附加在特定的規則下。如果出現符合這條規則施行的情況時,檢測動作將會繼續沿著這些附加的政策,而不是執行下一條規則。舉例來說,附屬政策可進一步針對特定網段或分支辦公室的網路環境,予以管控。

R80新支援的附屬式政策(Sub Policy),根據圖中的畫面,我們可以看到1條政策附掛了(Attach)3條政策。

此外,對於附屬政策的設定,還可根據許可權限的不同,而指定多位系統管理者來操作。這麼做,有助於在IT團隊實現簡易的分層授權委派。

若要運用這些特色,Security Gateway同樣需要升級到R80.10。

而在多網域(Multi-Domain)環境的安全管理上,R80也有所強化,例如,針對多組軟體刀鋒的使用,Check Point提供了全域政策與設定;而在單一網域的安全管理下,目前也能做到多網域架構與用戶端環境的統合;此外,在網域產生(Domain provisioning)與全域設定當中,R80也新增、改良了管理者的檢視方式。

提升安全維運作業的效率與自動化

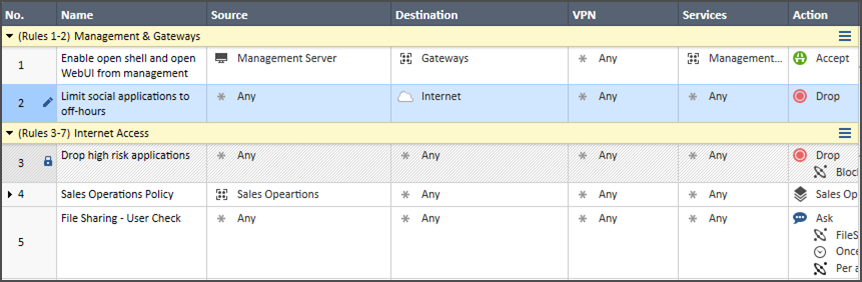

支援多人同時登入與存取Check Point安全管理平臺,也是R80強調的特點之一。系統允許多個系統管理者同時讀取一條安全政策(但只能允許一人具有寫入設定的權限,其他人會被鎖定而無法覆寫該條政策),而且可針對個別管理人員的工作任務差異,配置較為細緻而有彈性的設定權限。

Check Point R80現在支援多個管理者同時讀取系統設置的政策,不會彼此發生存取衝突的情況。

根據圖中的示範,我們看到政策2是允許1人修改的,但政策3旁邊有一個鎖頭圖示,這表示有人正在編修政策3。

在每一位系統管理員的設定上,企業還可以明確指定該擁有的權限,例如對於特定政策與網段的管理、特定類型的事件記錄,以及安全動作的產生(例如安裝政策)。

對於系統管理的自動化作業,R80開始提供命令列與API的操作介面,可供第三方系統整合之用,以及自動執行每天固定要完成的工作。而這裡的自動化與SmartConsole管理作業若確定要由系統進行,企業可透過同樣的權限設定來批准。

此外,在日常的系統操作上,R80的網頁介面增加了好幾種新的方式,有助於提升效率。

例如,事件記錄直接整合在政策設定頁面的底部,管理者可以在每條規則的操作畫面上,同時看到所有與此規則相關的事件記錄。

R80新提供了網頁管理介面,IT人員點選其中一條政策,下半部就會顯示相關的事件記錄與政策細部內容。

這樣的操作風格,可說是相當任務導向,有助於提升IT或資安維運人員的工作效率,因為如此一來,就不需要同時開啟好幾個頁面,經過一番比對之後,才能得知各個政策與相關事件記錄之間的關係。

每一條規則裡面儲存了細部資訊,能列出建立者、設置時間、點選次數,以及各種自定的資料,例如工單編號。

R80也強化了搜尋機制,管理者能夠在網頁介面上,快速查詢各種政策或系統物件。

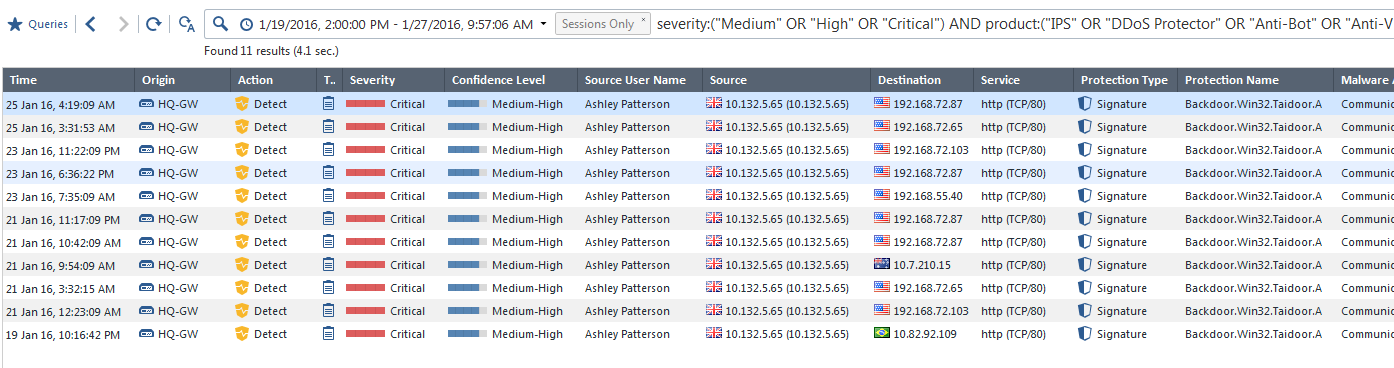

對於事件記錄的檢視,R80除了能與相關的安全政策在同一頁面上呈現,也提供查詢介面,可選擇期間與輸入條件式,即能產生結果。

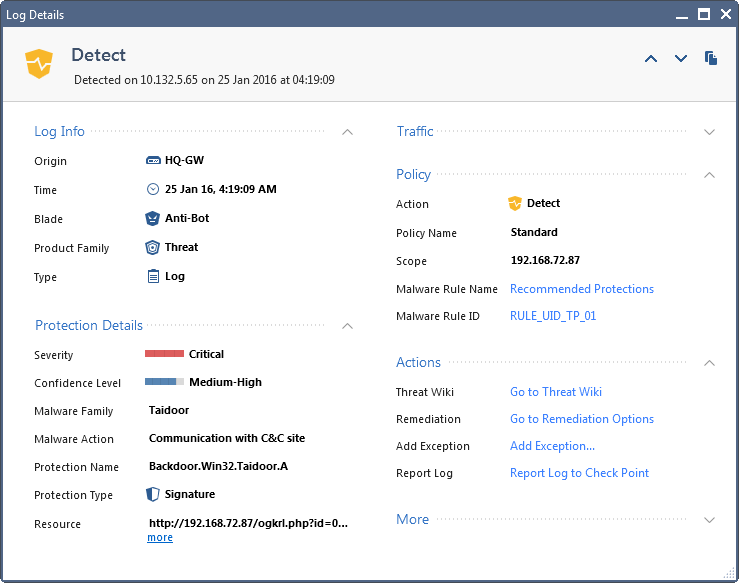

當管理者檢視事件記錄摘要列表時,R80還可以讓管理者進一步查看每筆資料的細部資訊,並且採取一些行動,以圖中為例,系統提供了4種動作選擇:查詢威脅百科、切換到矯正功能選項、設置例外政策,以及向Check Point回報。

透過這些輔助機制,企業能立即因應安全突發事件,並且加以預防。

此外,Check Point在安全管理伺服器上,可以建構高可用性(High Availability)的備援機制,此時在扮演主動角色與待命角色的安全管理伺服器之間,需要進行資料同步,R80可以只針對組態變更的部份,而不需要全部進行,可以改善效率。

強化事件、記錄與報表的呈現形式,提供整合多種圖表檢視的儀表板,增進威脅管理能力

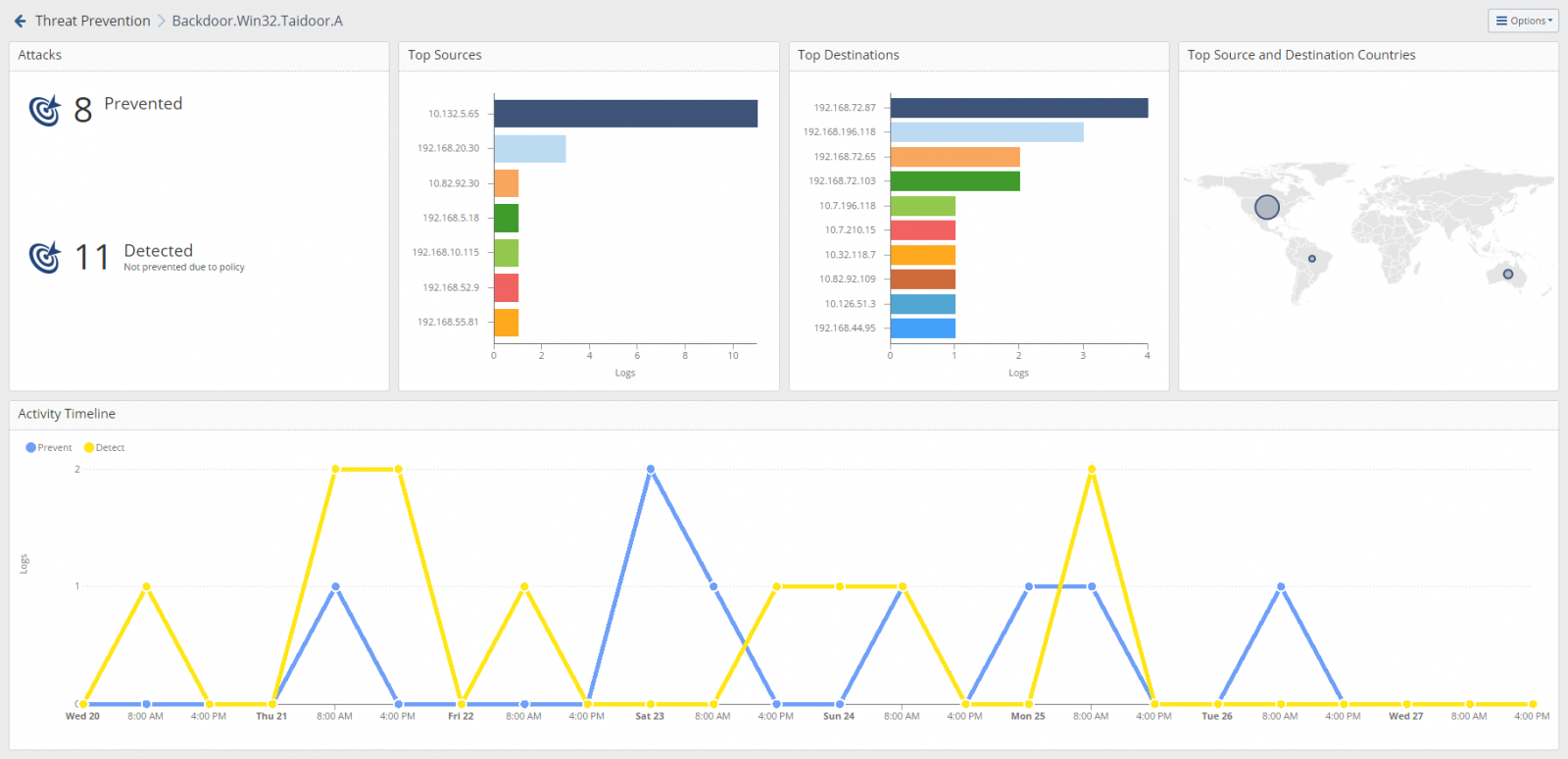

在R80的安全管理伺服器當中,IT人員可以掌握目前面臨資安威脅的狀態全貌,系統會將監控、事件記錄、報表,以及事件的交互關聯分析結果,全部顯示在單一的圖形儀表板頁面,而管理者只需點選幾下,就能進一步檢視事件細節,而且可縮短找出事件問題根源的時間,進而加快反應時間。

R80提供了集中檢視安全風險的儀表板,管理者可經由這裡的統計圖表,快速掌握自身環境目前Check Point安全閘道與管理伺服器的數量,以及與受到攻擊的類型與已經感染的主機。

中間列出目前採用的Check Point軟體刀鋒狀態、採取的保護動作,以及安全政策縱容的重大攻擊列表。

下方則是以時間軸呈現近期受到攻擊事件的數量,以及整體趨勢。

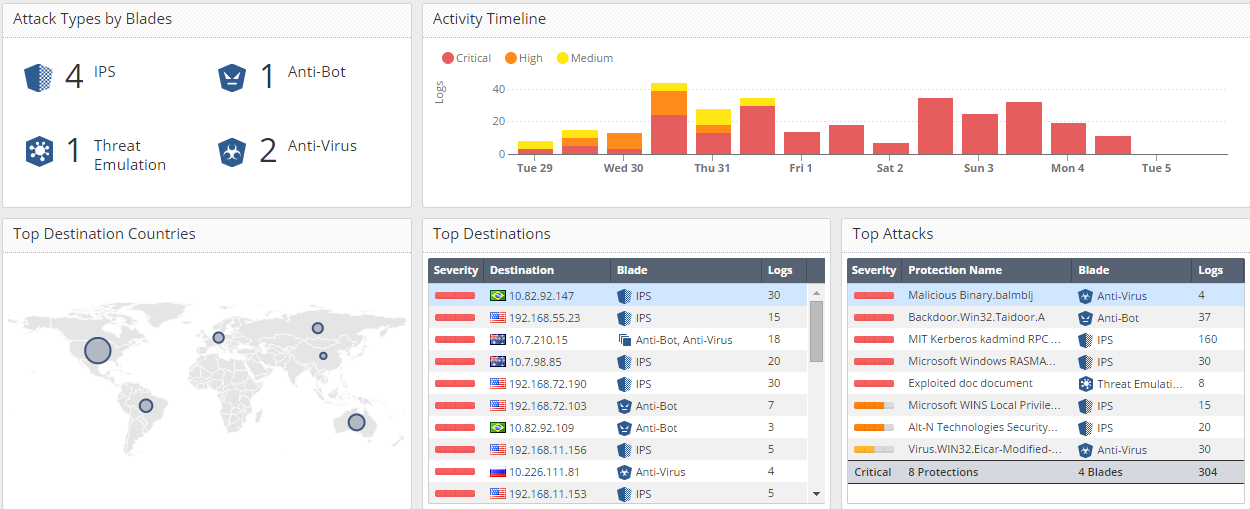

管理者可經由安全風險儀表板的統計圖表,快速掌握目前遭受的的攻擊類型與遇襲次數、活動時間,以及面臨攻擊的國家地區、目的地。

若要深入調查資安威脅的擴散趨勢,R80也在威脅預防的管理當中,列出受到特定惡意程式感染的來源與目的IP位址排行榜,並在下方頁面同時列出攻擊活動的發生時間,以及顯示系統偵測與先期預防的惡意行為走勢。

IT人員還能建立自行定義的報表,提供給負責關鍵業務的高層,或是技術合作的廠商,協助他們判斷,或是突顯特定防護需求。同時,在分析事件記錄的功能上,R80號稱能提供每天分析數百萬筆資料的能力。

而且,Check Point原本只在專司管理功能的SmartConsole應用程式上,才能運用事件記錄彙整、監控與報表統計的功能,到了R80,前述這些特色將會進一步延伸到網頁管理介面上。

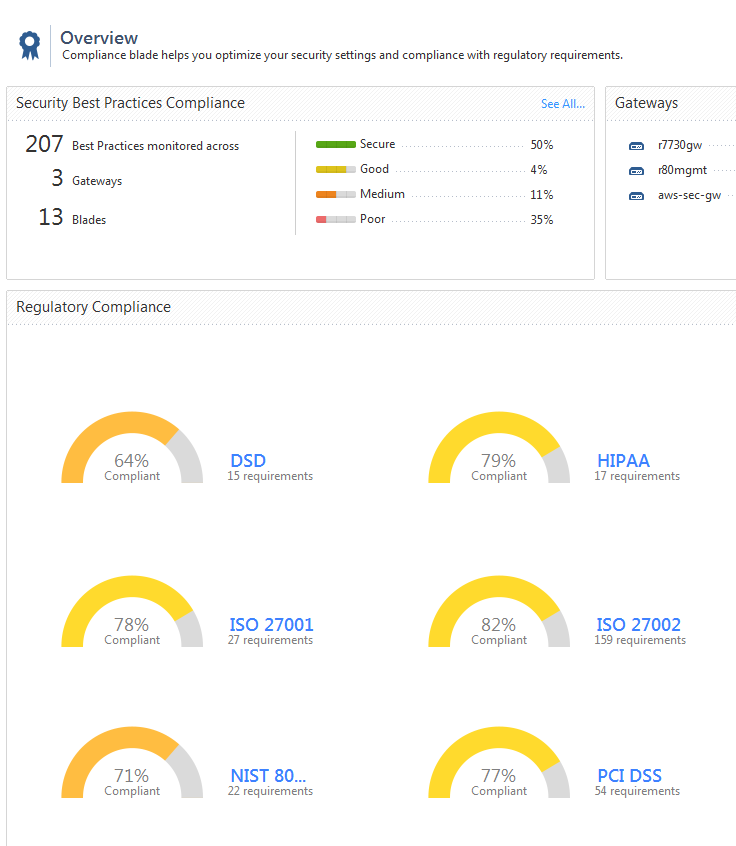

由於法規遵循對資安有所要求,Check Point R80對此也提供相關項目的呈現,讓企業知道目前符合國際安全規範的程度。

最後,是改良事件記錄的全文檢索方式。現在R80開始提供不需輸入關鍵字的操作方式,這主要是透過系統自動建議與個人偏好的幫忙,而且,在幾秒之內即可完成搜尋。

產品資訊

|

●原廠:Check Point(02)2703-2798 ●建議售價:廠商未提供 ●安全管理伺服器平臺可升級的版本:R75.47, R76, R77, R77.10, R77.20, R77.30 ●支援作業系統:Gaia ●搭配的管理者用戶端程式:SmartConsole |

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09