現今幾乎每個人家裡都有物聯網(IoT)設備,譬如路由器就是常見的一種,但你可曾想過,家中路由器也許早就淪為駭客的跳板?不只是家庭,擁有更多 IoT 設備的企業,恐怕更是駭客染指的目標。為防範駭客侵擾,不少企業投人安全測試,但往往做了卻未達到預期成效,為何?

為此,果核數位日前舉辦「防駭之心不可無–建立防護化解危險,勢在必行」研討會,先由Leukocyte-Lab 公司的H1dra Security 團隊成員 Lionbug 剖析近年常見的 IoT 攻擊模式,詳述其前因後果;再由果核資安部經理 Wayne Tseng 接棒,揭曉企業安全測試成效不彰的真相。

駭客利用 UPnP 漏洞,擄獲大量 DDoS 肉雞

Lionbug 指出,近年不時有駭客「跳」進你家,把你家的 IoT 設備當「肉雞」,害你成為惡意攻擊的發動者,陷入被執法機關查水表的悲慘命運。

當然不只你成為悲劇主角;近期某臺灣製的 DVR 主機遭駭,成為 DDoS 攻擊幫兇,牽連許多用戶淪為跳板。此外臺灣多家主機託管商遭到 DDoS 攻擊,導致不少租用他們主機的用戶網站服務受波及。讓人不禁感嘆,也許一個破口,就能搞得天下大亂。

問題是破口怎麼來的?Lionbug 提出一種極有可能的禍首,是一個被利用近 20 年的服務「通用隨插即用」(UPnP)!UPnP 運作原理很簡單,區域網路內裝置,利用 SSDP 廣播方式進行設備探索,接著由設備(例如路由器)回覆相關 UPnP 參數,之後原裝置向 UPnP 設備提出服務請求,再由設備回覆結果。

至於 UPnP 為何經常被駭客利用?係因三個致命傷,包括「默認不需要驗證」、「未明確規範資料正確性」及「設備一般不會記錄日誌」。截至 2020 年 10 月,全球有超過 450 萬台設備的 UPnP 服務對外,其中包含臺灣的 12 萬台。

歷來 UPnP CVE 可謂屢見不鮮,但 Lionbug 認為殺傷力較強的約有三次。最早是 CVE-2012-5958,因晶片廠的 SDK 包安全性不足、出現 RCE 漏洞,導致許多採用 SDK 的 UPnP 設備受連累。再來是 CVE-2013-0230,主要源自 MiniUPnPd 1.0 版本 ExecuteSoapAction 當中基於堆棧的緩衝區溢出漏洞,讓攻擊者能執行任意代碼。

至於第三次即是 CVE-2020-12695,也稱之為 CallStranger 漏洞。起因是 UPnP 當中訂閱功能的「回呼表頭值」(Callback Header)能夠被駭客操控,可能形成包括放大攻擊、透過 Router 回傳機敏資料,以及內網掃瞄等危害。

「單憑上述那些漏洞,不足以讓你被查水表,還有殺傷力更強的『UPnP Mapping』,或稱 UPnP IDG Hacking,」Lionbug 說,UPnP 允許正常請求 Mapping,先走完 SSDP 廣播、回覆相關參數等兩個步驟後,再請求 UPnP 開啟 Mapping,例如從 x.x.x.x:1111 Mapping 到 192.168.0.2:2222。

後來駭客發現,各家 UPnP 設備通常會使用固定 Port 和路徑,基本上它們只要對外開啟 UPnP 服務、本身提供 Control 功能,且接受來自外網的請求,駭客根本不必費時走前兩個程序,可直接跳到 Mapping 步驟,把內網 IP 改為外網,便可針對內網設備進行掃瞄探勘、攻擊內網服務,也可將設備當做跳板使用,甚至製作出多重跳板,展開超完美的攻擊行動。

談到如何預防這些 UPnP 漏洞,Lionbug 建議在官方還沒修補前,還是先暫時關閉 UPnP。

釐清各項誤區,提升安全測試成效

Wayne Tseng 以「攻擊知識面構築完整的安全測試流程」為題進行演說。他說不少客戶端 IT 人員都問道,能否在不關閉資安設備之下直接做弱點掃瞄、滲透測試?持平而論,安全測試這件事,其實比客戶想像得更加複雜。

一般來說,臺灣常見的安全測試型態,不外乎弱點掃瞄、滲透測試及紅隊演練三種,它們有執行順序,先以弱點掃瞄抓漏洞,再實施滲透測試、實作一年後(一年期間可做 1、2 或 4 次),最後評估是否執行更高強度的紅隊演練,找出可能入侵企業重要資產標的之路徑。

其中弱點掃瞄是最常見的測試項目,許多人認為只是打開工具掃一掃即可,但其實需要在事前做詳盡設定,如此才能正確定義企業資安的 Baseline,此外也可藉由自動化來簡化人工檢查的繁雜程序。至於滲透測試則以人工執行,可以看出工具難以檢視的邏輯、權限等問題,並挖掘出跨越機器、平台或頁面的複雜弱點,涵蓋面較弱點掃瞄更廣。紅隊演練部份,係根據企業列舉的資產,輔以企業設定的目標主機,從邊界發動攻勢測試。

基本上若將前述測試的每個層面都做到好,理應能收到不錯效果,那麼為何現實上往往並非如此?Wayne 提出箇中盲點,譬如多數企業僅為求合規而測試,涵蓋面有所不足,包括僅重視核心系統、輕忽邊際系統;不願將測試帳號提供給外部專業測試團隊,以致僅能做到黑箱測試,功效只有一半;以及事前未針對所有上線程式執行安全測試,針對自行開發的程式,也未確實於改版時再做測試;此外現今多數程式屬於前後端分離,其間以 API 串接,卻未詳加確認 API 是否都在白名單之列。

Wayne 建議,企業欲求理想的安全測試成效,除須導正上述盲點外,另應制定完善的漏洞修補計畫,確實追蹤執行;建立 SecDevOps 制度,讓風險左移、及早發掘弱點,避免總是在後面留下一堆難解的技術債;另可考慮實施賞金獵人計畫,增加一些管道,讓潛在風險現形。

果核期望藉由此次研討會,引導資安從業人員、或有志投入資安行列的年輕新秀,審慎留意可能發生疏漏的環節,建立更完備的防駭意識,讓網路犯罪者沒有可乘之機。

加入粉絲團獲取更多資安/活動資訊: https://www.digicentre.com.tw/news.php

.jpg)

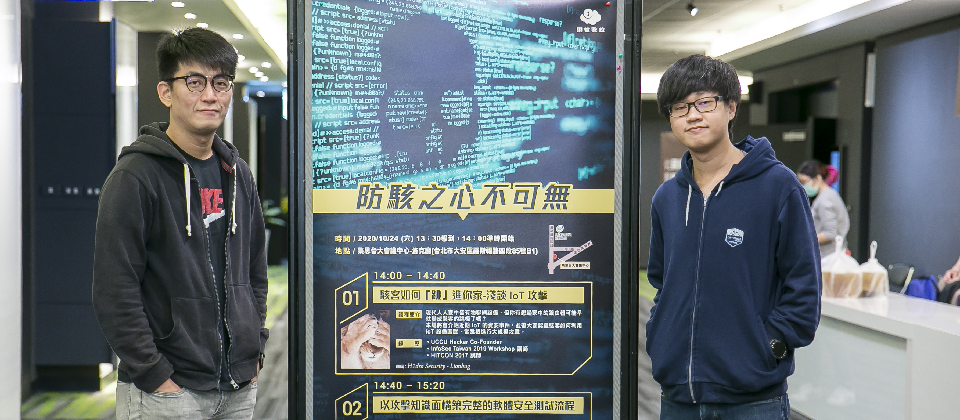

Leukocyte-Lab 公司H1dra Security 團隊成員 Lionbug(右)及果核資安部經理 Wayne Tseng

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10