社交工程郵件攻擊是APT駭客攻擊(Advanced Persistent Threat)常見的入侵方式,尤其,近年來有不少國際性的重大資安事件,駭客多半是藉由暗藏木馬附件的社交工程郵件,詐騙企業員工受駭,來突破企業的資安防護網。

過去這類社交工程郵件攻擊,大多只寄送一次電子郵件,駭客必須想辦法用各種方式包裝這封攻擊郵件,像韓國320事件,就是偽裝成民眾切身相關的信用卡交易明細郵件,或是另一種常見手法是偽裝成熟識朋友的口吻,來發送社交工程郵件,以吸引使用者打開惡意附件。因為電子郵件的複製成本幾乎是零,所以,駭客很容易大量發送這類社交工程郵件攻擊,只要有1、2封成功欺騙了使用者,駭客就有機會入侵企業。

最近,社交工程郵件攻擊手法又有了新的變形,不只是一次式的郵件攻擊,而是開始出現郵件往返的行為,讓使用者卸下心防,誤以為這是一封真實的郵件,甚至在日本還出現了連續往返8次的社交工程郵件。日本電腦網路危機處理暨協調中心JPCERT/CC的資安分析師林永熙,來臺首度揭露了這種多層次社交工程的非典型目標郵件攻擊。

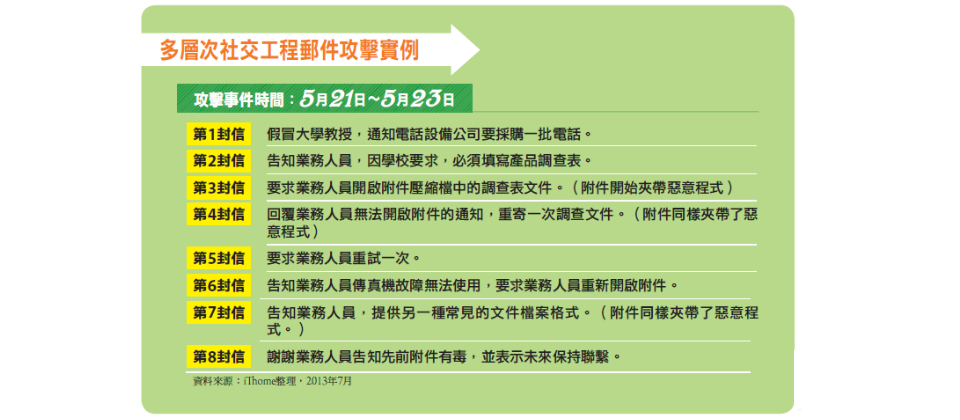

林永熙在今年臺灣駭客年會中揭露了他私人研究時,蒐集到的一個目標郵件攻擊案例,就是透過8次往返的電子郵件,來夾帶3次暗藏惡意程式的附件。

3天8封電子郵件往返,夾帶3次惡意附件

在這個案例中,有一家販售商用電話設備的業務人員,在今年5月21日,從公司網站上的業務聯絡電子郵件窗口,收到了一封稱是日本某國內大學教授的訂單郵件,隨後2天,該公司業務人員,和這位自稱是教授的人,信件往返了8次。事後分析時發現,8次郵件中,第3、4和7封信的附件暗藏了惡意程式。

在第一封信中,這名假冒的教授告知電話設備公司的業務人員,他想要採購一批電話。接著來了第二封提到,因為學校採購規定,需要電話公司業務人員填寫一份文件,於是在第三封信就夾帶了一個壓縮檔,信件中提供了解開壓縮檔的密碼,請業務人員用密碼解開壓縮檔後填寫調查表。不過,收到信的業務人員,信以為真地解開這個壓縮檔,卻無法開啟裡面的檔案,只能回信給這位冒牌教授說,附檔無法開啟。

這名冒牌教授再次寄來第四封信,告知業務人員,他重新附上了新的附檔,要求業務重試一次開檔。這封信件夾帶的附檔同樣暗藏木馬。第五封信則是要求業務人員再試一次,但沒有附檔。這5封電子郵件都是在5月21日這一天的往返郵件。

接著,可能是業務人員前一郵件要求改用傳真提供這份調查文件,所以,這名冒牌教授在第六封信中提到辦公室的傳真機故障,還是希望業務人員瀏覽附件。接著來了第七封信,說明改用另外一種日本慣用的文件檔案格式來提供附件,但其實這個附件仍舊是暗藏惡意程式的問題檔案。

業務人員發現了對方的郵件有木馬,也寫信告訴這名教授,表示這些附件有毒。在5月23日的最後一封信,則是這名冒牌教授來信表示,謝謝業務人員的通知,也表達雖然這次沒有做成交易,希望後續繼續保持聯繫之意。

這8封郵件的往返過程,看似一般的顧客下訂單過程,有可能只是顧客自己也沒有發現中毒,而誤將問題附件夾帶在電子郵件中。但林永熙發現了這批郵件中有5、6處疑點。

分辨問題郵件的關鍵可疑點

這些疑點包括如,寄件者使用免費電子郵件信箱,與大學教授慣用學校電子信箱不同,另外在日文編碼中混用了正體中文的「學」和日文字的「学」,這是一般日本人很少發生的用字錯誤,信件簽名檔中的學校地址也是假造的,另外部分文字用語明顯錯誤或不通順,甚至是古怪。這些都透露出,這樣的郵件不像是由大學教授寫出來的信件,而是一封偽造信件,再加上夾帶惡意程式的作法,因此,林永熙認為,這是一次社交工程郵件攻擊。

這個案例雖然是一個非典型的社交工程郵件攻擊,但日本已開始出現這種回覆性的社交工程郵件,大多是一次式的回覆。這也反映出,社交工程郵件的攻擊行為越來越精緻化,甚至出現了和過去截然不同的改變。

對企業而言,要分辨出這些郵件的真假,越來越困難,往來的顧客郵件,可能夾帶了捏造的假訂單。是顧客?還是駭客?成了企業的新挑戰。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05