JUNOS是Juniper以FreeBSD為基礎所發展的網路設備作業系統,今年初這套系統已經正式完成ScreenOS的整合,讓該公司的網路設備從作業系統的層級,就直接具備防火牆的機制,而非採用以往外掛功能模組或加裝板卡(Line Card)的方式。該公司認為,在這樣的變革下,網路設備將不只是具備路由和交換器功能,也同時是防火牆,更直接地賦予這些網路設備辨識安全威脅的能力。

這項整合計畫,也促成了SRX系列動態服務閘道器設備的誕生,號稱能提供高效能的防火牆SRX 5800,防火牆效能最高達120 Gbps、IPS為30 Gbps。

9.0後正式納入ScreenOS

併購NetScreen後,Juniper決心把NetScreen防火牆設備的作業系統ScreenOS和JUNOS融合在一起,這項花了2年的改造大工程,成果就是JUNOS Enhanced Services,(JUNOS ES)。這套系統一開始的版本稱為JUNOS ES 8.5,等到JUNOS推出9.0,在官方產品資訊上只提到將ScreenOS整合到JUNOS,不再那麼強調ES之分,但在技術文件中還是可以看到有些功能描述特別注明是在Enhanced Services環境下。

整合後,這套作業系統不只具備路由功能,又從ScreenOS移植出幾項特定的安全機制,形成「以連線為基礎的網路轉送架構(session-based forwarding infrastructure)」,目的是讓流經這個網路設備的網路流量,必須受到政策驗證和批准,才能跨多個路由器傳送,而不像以往的網路傳輸上都預設為許可、以通行為主。

此外,因為這項技術的融合,從8.5版開始,4款J系列路由器和SSG資安設備上,因為硬體架構上互通,所以都可以透過專屬套件的換裝和幾個登錄、設定步驟,以便遷移到新的整合環境上,甚至可以讓兩種類型的設備相互對應、轉換。

緊密結合路由與防火牆的處理流程

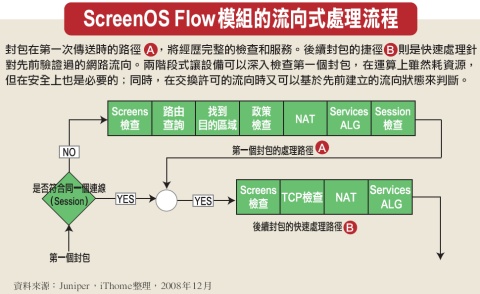

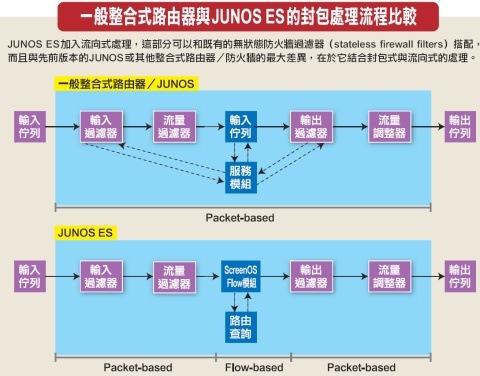

整合後,JUNOS在既有以封包為基礎的處理方式(packet-based processing),再結合以流向為基礎的處理方式(flow-based processing),也就是上述的session-based forwarding infrastructure。封包式處理是無狀態的(stateless),將每一個封包視為不連續的,而且在評估、判斷時都採個別處理;流向式處理則是會記錄與顯示狀態(stateful),將相關的封包或將同屬一個流向的封包,以相同的方式處理,而做法上,端賴封包流的第一個封包在建立時所顯示的特性而定。

因為狀態可以被記錄下來,所以JUNOS處理網路流量時,可以更緊密地與防火牆過濾器、頻寬與流量過濾器(policer)、流量調整器(shaper)、封包分類、佇列和服務類型(COS)互動,而且管理上和先前差異不大。

流量必須明確地批准才能跨多個路由器傳送的新做法,好處是當這種路由器一建置起來,網路就會獲得保護。然而,這畢竟不同於網路設備先前預設接受封包流量的方式,但這麼一來,可以增加運用上的彈性,例如你可以繼續沿用傳統路由器的方式,或作為整合式的防火牆路由器來使用。

突破整合式網路設備的處理瓶頸

相較之下,一般的網路傳輸對各種資安威脅的來襲是難以抵抗的,因為這些負責傳送網路流量的設備,都不具備辨識和阻擋的能力,而且除非明定阻擋特定的傳送行為,否則所有的網路傳輸都視為是許可的。

即使在路由器上外掛一張其他功能的板卡,實際上仍只是將流量轉送過去,封包的路由經過處理後(由路由器的作業系統負責封包的傳送、路徑的選擇等工作),先透過背板傳送到相關的服務功能模組,由另一套作業系統(例如防火牆)來判斷是否符合政策,以及回覆允許或拒絕哪些流量對TCP埠的存取。

這麼一來,同臺設備上存在著2個不同系統的核心,又必須同時處理封包、檢查安全性,整體處理效能上,很可能會因為這兩個「大腦」之間的溝通、協同運作時間而受影響,例如在封包輸入網路設備初期,就先將流量傳送至另一套獨立的安全管制措施上、建立Session,之後才套用QoS和路由,處理的速度將因此受影響,因為必須花時間執行不必要的傳輸、封包處理與等待回應的空窗期。

融入ScreenOS的JUNOS則是將路由功能和網路安全機制,放在同一個處理程序內,而不是額外傳送流量至其他外接的裝置、呼叫另一個完全不同的服務。因此當流量進來時,要先經過政策的檢查、QoS,然後再決定路由的方向。

例如當防火牆的政策不准封包通行時,路由器就立即禁止它們前往下一步驟,例如直接丟棄、後續就不需再耗費資源和時間去檢查;允許通行時,則讓封包照指定的路徑繼續傳送。換句話說,當封包進入內建JUNOS的網路設備後,系統可以更快速地確定本身的安全機制已驗證完畢。

將NetScreen防火牆核心整合到JUNOS裡面後,一樣由路由器執行QoS Shaping和Policer,但由於包含了防火牆的機制。因此系統會去檢查Flow是否符合再放行。檢查安全性的部分是在ScreenOS的Flow Module作,在整個封包轉送的路徑裡,所有流量一定要流經這個模組,封包才可以進出。

如果要過濾惡意的網路連線,也一樣是在ScreenOS的Flow Module上處理,除了防火牆之外,還包括防毒、IPS等處理。

而且這麼一來,即使是單一的網路設備,因為在作業系統層級納入防火牆的機制而改變網路流量的處理方式,運作上也能夠重新深入地整合資安功能。

整體而言,藉由JUNOS的改造,Juniper企圖打破「先考量網路、再注意安全」或「安全第一、網路次之」的分別,超越原先網路設備搭配資安設備的架構,或是整合為UTM或多功能路由器/防火牆等擴充形式,甚至是仰賴個人端電腦與網路、資安設備的協同防禦(NAC)。文⊙李宗翰

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09