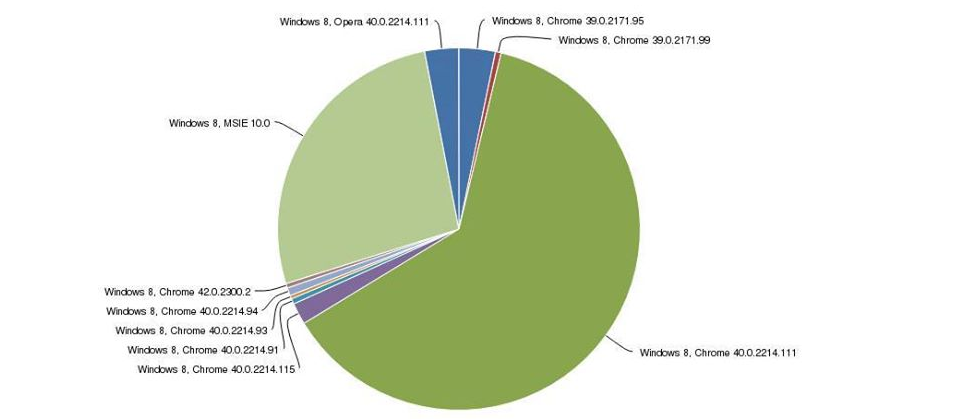

Facebook也發現受害者全都使用Windows平台,其中有7成使用Chrome瀏覽器,有27%使用IE,有3%使用Opera,只有極少數使用Firefox。

聯想(Lenovo)筆電預載Superfish廣告軟體事件浮上檯面之後,Facebook的安全團隊擴大分析Superfish的問題,發現類似Superfish使用偽造憑證的軟體還真不少,並列出9款軟體,包含安全軟體與遊戲。

預載於聯想多款消費型筆電上的Superfish表面上是一個視覺搜尋軟體,提供以圖片搜尋的能力。然而,安全研究人員Marc Rogers指出,Superfish早就是一個惡名昭彰的廣告軟體,使用者以該軟體進行搜尋時會跳出各種廣告,而且Superfish的作法是以自己的憑證置換了合法網站的憑證,以便嵌入廣告,由於Superfish到處使用這個假冒的憑證,有心人士同樣也可利用該憑證來挾持使用者的流量。

Facebook的資安研究人員Matt Richard表示,OEM業者在硬體中預裝各種軟體是很普遍的事,但Superfish會攔截使用者與網站間的SSL連結,還可檢查通訊內容。Superfish還使用了來自Komodia的函式庫,可竄改Windows的網路堆疊並安裝新的根憑證(root CA),以讓Superfish能夠偽裝成各種使用SSL加密通訊的合法網站。

Komodia主要提供各種轉介及攔截TCP/IP與SSL等流量的工具,還開發了避免這些檔案被發現、刪除或修改的產品。目前Komodia網站宣稱遭受阻斷式服務攻擊而停擺。

臉書的Richard即據此發現了十多款採用Komodia函式庫的軟體,並列出其中9款可疑產品,包括CartCrunch Israel LTD、WiredTools LTD、Say Media Group LTD、Over the Rainbow Tech、System Alerts、ArcadeGiant、Objectify Media Inc、Catalytix Web Services與OptimizerMonitor。Richard說,這些軟體都已被納入病毒資料庫中,雖不知這些軟體的企圖,但也沒有任何一家業者出面解釋他們攔截SSL流量的原因。

有趣的是,Superfish也以偽造的CA憑證假冒成Facebook網站,但該憑證只使用1024bit的加密金鑰保護,很容易就被竊取及利用。一旦駭客取得這些偽造的憑證,將可挾持SSL流量並造成更嚴重的傷害,像是攻擊公開網路或是執行網釣攻擊等。

在針對Superfish的分析中,Facebook也發現受害者全都使用Windows平台,其中有7成使用Chrome瀏覽器,有27%使用IE,有3%使用Opera,只有極少數使用Firefox。(編譯/陳曉莉)

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02