要認識現今駭客功力,每年7月陸續在美國舉辦的全球兩大駭客活動──黑帽大會(Black Hat)與Defcon,就是見識頂尖駭客大顯身手的好時刻。今年會議上,駭客們不僅試圖入侵現場ATM提款機、無線網路裝置,亦探討網路安全、NAC安全性、後門程式入侵及VoIP與行動裝置等安全議題。

鑑識工具不是萬能

企業被駭客入侵後,重要的是必須要能夠追蹤駭客的蹤跡,並做好數位證據的保留與鑑識工作,進一步做為法庭的呈堂證供。因此,常用的數位鑑識工具,多是以穩定著稱。這一次在黑帽大會上,便有研究單位iSec的研究員宣稱,已經針對目前政府部門和警政單位常用的EnCase鑑識工具,進行反鑑識工具的研究。

此次是第三次參加黑帽大會和DefCon的中華電信數據分公司資安辦公室技術研發組組長李倫銓,也對這一場技術論壇印象深刻。他進一步指出,iSec其實就是利用鑑識工具本身的軟體漏洞,將可能造成鑑識結果失效或錯誤。「雖然這項研究結果,已經遭到鑑識工具廠商的駁斥,但能夠做出這樣的心得分享,必須累積長時間的資安研究能量,」李倫詮說,這也是目前臺灣包括資安廠商和駭客組織在內,共同面臨資安研究人才斷層的問題。

找漏洞的套裝工具漸齊全

資安問題大致可分成兩類,一類是系統內部,例如Rootkit隱藏的問題;另外一種是新弱點、漏洞的發現,可透過逆向工程或Fuzzy手法,找出問題所在。此次黑帽大會上,行政院研考會技術服務中心(簡稱技服中心)工程師方家慶、陳鴻吉,兩人不約而同看到,以往找漏洞的工具,有逐漸變成套裝工具的趨勢。

專精Rootkit研究的方家慶觀察到,「不論是黑帽大會或是DefCon,利用Fuzzy手法找出軟體漏洞,在今年看來已經成熟,」已有廠商開發一套架構,將Fuzzy常用元件整合成產品,可針對不同軟體找漏洞。

擅長逆向工程的陳鴻吉,在黑帽大會上則觀察到,透過逆向工程手法找尋軟體漏洞,仍是破解軟體的方式,已有廠商開發出,同時整合逆向工程與Fuzzy手法、協助分析的軟體工具。這也意味著,這類型軟體工具有走向整合性的趨勢。

無線網路依然不安全

無線網路的便利造成普及,但相對的,其安全性,依然是最痛。不論是黑帽大會或是DefCon,現場其實都有提供無線網路的服務,由於參加兩大駭客會議的成員,多數具有相關技術底子,但對於會場提供無線網路的安全性,依舊充滿不信任感。

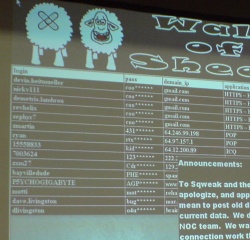

最明顯的例子就是,在DefCon現場展示的「綿羊牆(Wall of Sheep)」。數聯資安技術處經理楊伯瀚指出,綿羊牆就是在DefCon會場上,以部分馬賽克方式,將監聽到的帳號、密碼投射在這面綿羊牆上。「這也證明,無線網路的確仍有很高的風險性,」楊伯瀚說。

除了綿羊牆外,由駭客組織Chroot自行組隊參加DefCon的成員曾信田(NewBug)則指出,此次同行的團員中,便有一名無線網路的真實受駭者。他進一步表示,團員DM一到DefCon現場,剛把CHT 9100手機打開,就遭到現場駭客入侵,系統畫面被置換。曾信田笑說,「DefCon現場網路環境的險惡,由此可知。」

NAC可用P2P手法破解

今年DefCon仍很重視Web本身的漏洞,不論是新的SQL Injection(SQL注入攻擊)手法,或者是Web軟體的新弱點、新的網站檢測工具,甚至是利用社交工程手法,進一步做到XSS(跨站腳本)攻擊,都是很明顯的趨勢,其中在會場示範的MySpace攻擊,就是最好的例證。其他的,除了VoIP以及行動裝置的安全性,各種後門程式植入手法與Vista安全性,也都是關切議題。

不過,許多資安廠商推動相當熱烈的NAC(網路存取控管),向來被認為可以有效遏止企業資安環境的惡化,並落實企業資安政策。但楊伯瀚發現,此次有演講者透過P2P技巧(以TOR為主),躲過防火牆的偵測。他進一步指出,這樣的手法,以往常用於中國大陸網友,是一種可以躲避中國官方網路箝制的技巧,一山還有一山高,原本單純躲避政府偵察的技巧,也成為駭客可用來躲避NAC的新手法。

Google在黑帽大會現場徵才

型態較為嚴肅的黑帽大會,受邀對象或參展廠商,多數較為正式,而軟體廠商Google也首度在黑帽大會擺攤位參展。不過,Google參展不是為了推銷產品,「是為了在黑帽大會,網羅優秀的資安人才,」李倫銓說道。

Google傳單中人才招募需求,其中有一項需求頗耐人尋味,「CISSP not required。Relevant experience must be hands-on!」李倫銓指出,從Google徵才的條件發現,「Google要的不是會考試、有證書的人才,實務經驗才是王道。」李倫銓說,這也意味著,專業駭客的手法與攻擊變形,已經讓許多擅長「說明攻擊」而非「實作攻擊」的嘴砲型駭客,招架不住。

現場領略資訊戰的威力

DefCon是一個囊括資通安全、實體安全及電子學等泛安全的聚會,像是實體安全上的開鎖教學和比賽;或者是設計槍靶,看哪一把由電腦控制的玩具槍、BB彈,射擊率最精準等,則運用大量的電子學。

楊伯瀚在現場,第一次感受到「資訊戰」的威力。此次有一名協助愛沙尼亞共和國做數位鑑識的演講者,便還原該國遭到俄羅斯駭客攻擊的真實狀況。波羅的海三小國的愛沙尼亞,1991年從蘇聯獨立出來,是一個資訊化程度相當深的國家,網路銀行相當普遍,「連買菜,都可以在網路上進行,」楊伯瀚轉述說道。但愛沙尼亞與俄羅斯之間,有嚴重的政治衝突,先前有俄羅斯駭客號召俄國網友,針對愛沙尼亞重要的網路服務與網站等,發動DDoS(分散式阻斷式服務)攻擊。

愛沙尼亞雖然有國家級的防火牆,但從俄羅斯來的大量DoS攻擊,仍癱瘓了愛沙尼亞的國家運作。為了恢復國家運作,愛沙尼亞中斷所有從國外到該國的連線,啟動國家級第二線備援線路,慢慢恢復基本國家運作機制;同時向歐盟、俄羅斯與美國的CERT求援,並協助進行事後的數位鑑識。臺灣同樣面臨險惡的政治環境,楊伯瀚說,「如果臺灣遭遇到類似的網路攻擊,政府相關部門,是否有足夠能力可以應付呢?」

ATM岌岌可危,WarGame高手雲集

不論是黑帽大會或者是DefCon,此次臺灣參加的成員,也有觀察到一些有趣的場邊花絮。技服中心工程師陳鴻吉在黑帽大會上,剛好遇到有一小群駭客,企圖針對會場的自動櫃員機(ATM)進行攻擊,ATM甚至已經出現微軟的畫面,也出現一些命令列等,只不過,在現場警衛的干預下,這樣的攻擊手法沒有完成。隨著有越來越多銀行ATM為了提供更多元的服務但,從專屬系統陸續改成開放式的Windows-Based 的ATM,「這也讓人對於ATM的安全性,捏了一把冷汗。」陳鴻吉說。

DefCon另外的特色就是有WarGame以及各式各樣有趣的現場活動。臺灣駭客組織Chroot原本有意自行組隊參加DefCon,但在會前賽中只取前13名,整體成績名列第十四名Chroot與比賽機會擦身而過。但曾信田到DefCon現場發現,每一個入圍WarGam隊伍,所有的設備,包含伺服器、網路設備等,都帶得非常齊全,「如果Chroot有入圍,在缺乏好的工具情況下,可能會被其他參賽隊伍打著玩。」他說。文⊙黃彥棻

|

黑帽大會現場實況 |

|

|

|

|

(左上)Chroot駭客組織成員DM,一到DefCon現場,CHT 9100手機一開機,就被現場駭客入侵、畫面被置換。

(右上)這一面綿羊牆,就是DefCon會場所有被監聽到的帳號、密碼,都被投影在這面牆上。 (左下)在黑帽大會現場,有一群駭客試圖入侵自動櫃員機(ATM)。 |

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23