每月下載量達數十萬次、廣泛用於打造對話式與代理型AI服務的開源框架Chainlit,近日被資安研究人員揭露存在兩項高風險資安漏洞。在特定部署條件下,相關弱點可能遭攻擊者濫用,導致未經授權存取應用資料,甚至成為入侵雲端環境的切入點,已引發資安社群關注。

根據美國國家漏洞資料庫(NVD)公布的資訊,Chainlit相關漏洞分別被指派為CVE-2026-22218與CVE-2026-22219。其中,CVE-2026-22218為任意檔案讀取漏洞,源於存取控制機制不足,在特定情況下,已通過身分驗證的攻擊者,可能藉由框架的自定元素端點讀取伺服器的檔案內容,CVSS風險分數為7.1分。另一項CVE-2026-22219則屬於伺服器端請求偽造(Server-Side Request Forgery,SSRF)類型漏洞,可能被用來對內部或雲端服務發送未預期的請求,CVSS風險分數高達8.3分,兩者皆被評為高風險等級。

揭露這組漏洞的雲端資安公司Zafran將其命名為「Chainleak」,並指出當Chainlit被部署於多租戶或雲端原生環境時,相關風險將進一步放大。研究人員表示,在缺乏額外防護措施的情況下,攻擊者不僅可能存取AI應用處理的對話內容、API金鑰或模型輸出結果,還可能藉由漏洞進行橫向移動,進一步影響雲端環境的整體安全性。

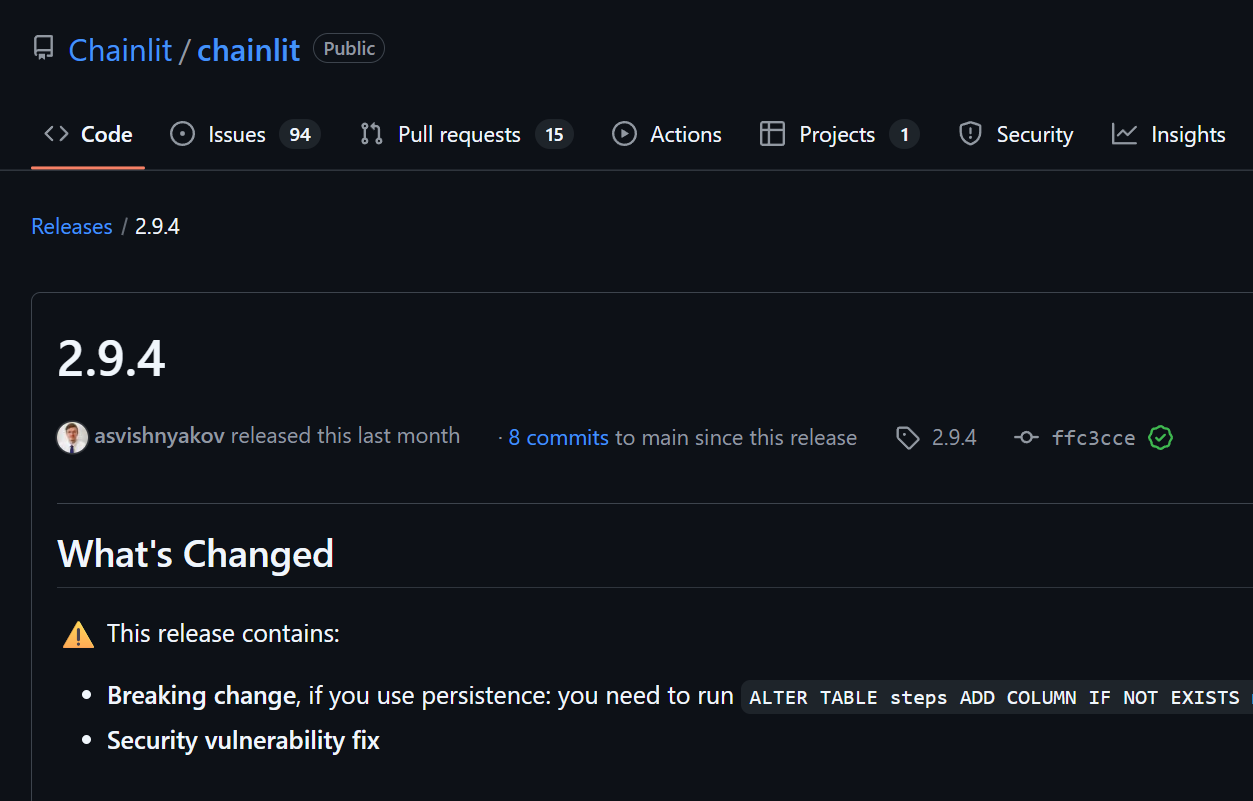

針對這些問題,Chainlit專案團隊已發布Chainlit 2.9.4版進行修補。官方說明指出,新版本已強化存取控制邏輯,並修正可能導致跨使用者資料暴露與不當請求轉送的安全風險。開發團隊呼籲所有使用者,特別是在雲端或對外公開環境中部署Chainlit的組織,應儘速升級至2.9.4或以上版本,以降低遭到攻擊的風險。

目前尚未有明確證據顯示上述漏洞已遭到大規模實際利用,但資安研究人員提醒,隨著漏洞細節與修補資訊已公開,未來不排除出現實際濫用案例。建議企業除更新套件版本外,也應重新檢視AI應用的雲端部署架構,避免將敏感金鑰或高權限設定直接暴露於應用層,並落實最小權限原則及額外的存取控管機制,以降低潛在風險。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02