過往鎖定開發人員的攻擊,多半針對NPM與PyPI套件用戶而來,然而最近鎖定IDE工具Visual Studio Code(VS Code)用戶的情況也越來越多,攻擊者上架惡意延伸套件對開發人員下手,現在有人以此散布勒索軟體。

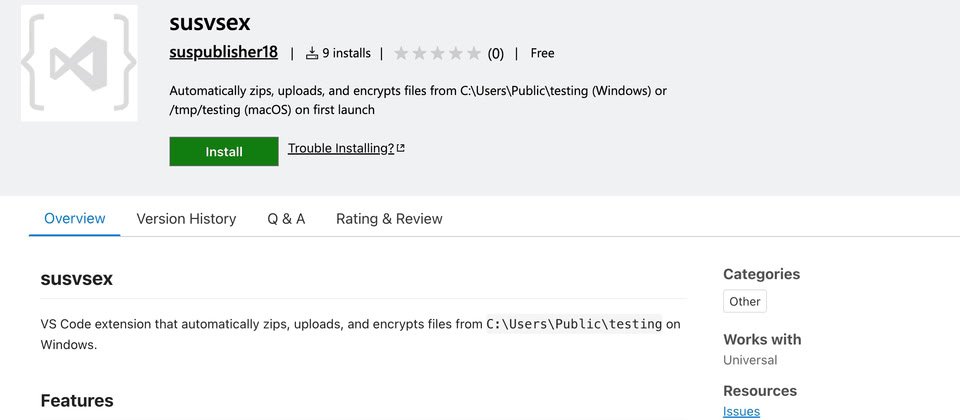

資安業者Secure Annex近日在VS Code延伸套件市集發現名為susvsex的惡意套件,此套件的作者在說明網頁,竟大言不慚地表示當中具備勒索軟體功能,一旦套件啟動,就會自動加密特定資料夾的檔案,然後用ZIP檔案打包及上傳,而且,該套件還能同時對Windows與macOS電腦下手。怪異的是,開發者如此公然表明套件具有勒索軟體的特性,竟然能夠通過微軟的審核流程,引起Secure Annex的注意。

基本上,VS Code的使用上,若需進行安裝這類改變軟體執行狀態的處理程序時,該套件就會啟動,利用寫死的(Hard-coded)IP位址、加密金鑰,以及C2目的地,並搭配執行週期的間隔時間組態,不斷執行連線。但Secure Annex提及,許多程式碼宣告與指派的數值都加入了註解,這在人工編寫的程式碼當中並不尋常,因此他們認為,這些程式碼顯然是透過AI生成。

接著,該套件會執行特定的函式,使用AES-256-CBC演算法執行加密檔案工作,後續亦將檔案上傳到攻擊者的伺服器。雖然攻擊者僅指定加密暫存資料夾的檔案,影響有限,但若透過版本更新或接收攻擊者的命令,就有可能造成嚴重危害。

當勒索軟體成功加密檔案,而攻擊者會利用私人GitHub儲存庫建立C2通道,而惡意套件也會定期檢查儲庫的內容,確認是否有新的命令。Secure Annex觀察C2運作方式後,也證實惡意軟體是運用AI打造。一旦命令成功執行,受害電腦就會運用延伸套件內含的GitHub私人存取權杖(PAT),將輸出結果寫入儲存庫。

值得留意的是,根據資安新聞網站Bleeping Computer的報導,Secure Annex最初向微軟安全回應中心(MSRC)通報此事,MSRC回應此案件超出處理範圍,並決定結案。在外電報導此事後,微軟已將此套件下架。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02