竊資軟體(Infostealer)橫行,其中自2023年開始,多家資安業者揭露越南駭客透過臉書企業帳號散布Ducktail、VietCredCare、SYS01 Stealer的攻擊行動,如今有資安業者指出,在兩年後,越南駭客的手法出現大幅變化,融合更為細致的反分析手法,並採用看起來沒有惡意內容的誘餌,以及建置強化的C2通訊管道,從而延後防守方察覺異狀。

資安業者SentinelOne與Beazley Security聯手,針對名為PXA Stealer的竊資軟體進行調查,此惡意程式以Python打造而成,兩家資安業者透過外流的事件記錄資料,確認駭客的攻擊範圍遍及至少62個國家,涉及超過4千個IP位址受害,外流逾20萬組帳密、數百筆信用卡記錄,以及逾400萬個瀏覽器Cookie,受害最嚴重的國家是韓國、美國、荷蘭、匈牙利、奧地利。

而對於攻擊者的身分,兩家資安業者指出與使用越南語的網路犯罪生態圈有關,這些駭客透過地下生態系統,以訂閱服務的形式兜售竊得資料換取經濟利益,此生態系統透過Telegram的API,進行自動化銷售及資料運用。

針對此竊資軟體的攻擊行動,兩家資安業者在去年下半察覺並著手調查、追蹤,並指出這波活動仍在持續進行,而且,駭客不停調整惡意程式的散布機制,現在已經演變成高度迴避偵測、多階段的攻擊流程。其中一種導入的攻擊手法,就是透過Microsoft Word 2013,以及以小巧著稱的Haihaisoft PDF Reader,藉由這種具有合法簽章的軟體,側載惡意DLL檔案。

這波活動突顯駭客將Telegram、Cloudflare Workers、Dropbox等合法服務武器化,用於竊取資料及變現,同時藉此降低攻擊成本。

PXA Stealer的活動大約從去年10月出現,但駭客不斷調整惡意程式的側載機制,並更新以Telegram架設的C2基礎設施。在其中一起發生在今年4月的攻擊當中,受害者被引誘下載壓縮檔,其內容是Haihaisoft PDF Reader主程式及惡意DLL檔案,此惡意檔案透過機碼讓駭客持續在受害電腦活動,並搜尋其他作案工具,其中包含Dropbox代管的有效酬載,最終部署LummaC2(Lumma Stealer)、Rhadamanthys Stealer等竊資軟體。

但後續兩家資安業者發現,駭客調整使用的竊資軟體有效酬載,不再使用Windows執行檔,而是以Python打造的有效酬載。這次駭客向受害者傳送大型壓縮檔,內容同樣包含Haihaisoft PDF Reader主程式,以及新的惡意DLL檔。一旦執行,DLL檔就會建立Evidence.cmd,利用公用程式certutil從有問題的PDF文件解出嵌入的RAR檔案,在此同時,Edge瀏覽器也會試圖開啟PDF檔案,但會出現錯誤訊息。

後續攻擊者以偽裝成images.png的WinRAR主程式,以命令列解壓縮RAR檔內容,從而於受害電腦植入PXA Stealer。

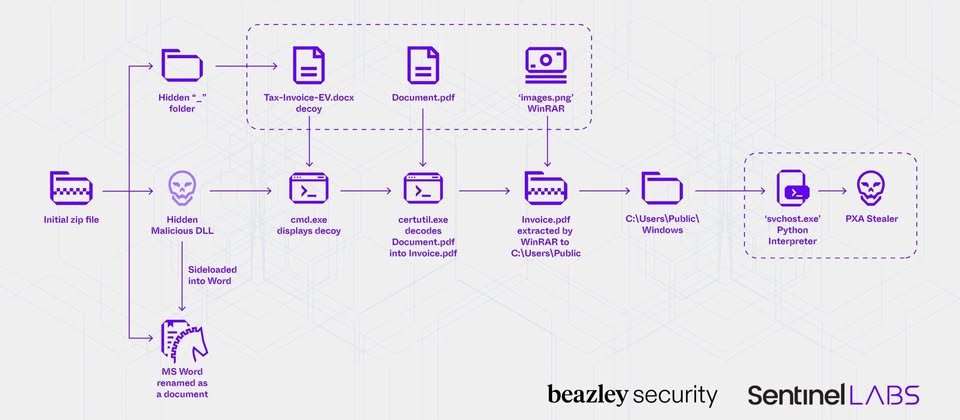

到了7月,這些駭客的手法又出現變化,Beazley Security偵測到類似的感染鏈,但這次駭客改用Word 2013主程式,用於側載惡意檔案msvcr100.dll。附帶一提的是,這次駭客將後續攻擊所需的工具放在名為「_」的資料夾。

駭客將Word主程式偽裝成Word文件,一旦執行,電腦就會顯示侵權通知文件Tax-Invoice-EV.docx,不過這個Word文件並未具備巨集或其他可執行指令碼的物件,因此資安業者認為,駭客主要的目的是混淆資安分析師的調查。

但在此同時,駭客也在背景執行certutil,將特定ZIP檔案的內容解壓縮到「_」資料夾,後續的攻擊流程,大致就於4月的事故雷同:透過images.png將RAR檔內容解開,從而導致受害電腦感染PXA Stealer。

熱門新聞

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-20