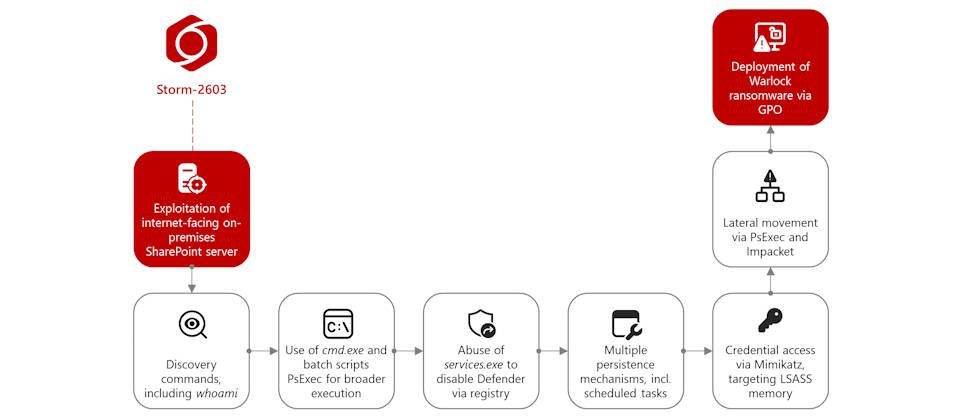

上週末爆發的SharePoint零時差漏洞攻擊事故,攻擊者利用被稱為ToolShell的資安漏洞CVE-2025-53770發動攻擊,時間最早可追溯到7月7日,微軟22日指出他們確認有3組中國駭客從事漏洞利用活動,這些組織分別是:Linen Typhoon、Violet Typhoon,以及Storm-2603,但當時僅有說明這些駭客如何利用ToolShell,以及他們偏好攻擊的目標,並未對相關攻擊事故透露有關細節,隔天表示在他們的積極追蹤下,確認Storm-2603將ToolShell漏洞用於從事勒索軟體攻擊活動。

這些駭客會尋找可透過網際網路存取的SharePoint伺服器,並透過spinstall0.aspx有效酬載(Web Shell)建立初期的存取管道,進而運用w3wp.exe處理程序執行命令。微軟看到駭客下達了一系列的命令,包含whoami來進行偵察,並找出所有使用者並確認權限層級。接著,他們運用CMD和批次指令碼,以及公用程式PsExec進行更廣泛的活動。為了能讓攻擊不受阻礙,駭客濫用services.exe竄改機碼,從而停用內建防毒Microsoft Defender。

為了能持續存取受害組織的網路環境,駭客還運用兩種方式建立存取管道,一種是前述的spinstall0.aspx,另一種則是建立工作排程並操弄IIS元件,目的是載入惡意.NET元件。這麼一來,即使受害組織已修補ToolShell,駭客還是能繼續存取內部網路環境。

接著,駭客利用名為Mimikatz的工具,從公用程式本機安全認證子系統服務(LSASS)的記憶體截取明文帳密資料,然後運用PsExec與Impacket橫向移動,透過WMI執行命令。最終Storm-2603竄改群組原則物件(GPO),在受害組織環境散布勒索軟體Warlock。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02