6月中旬Citrix針對NetScaler ADC、NetScaler Gateway修補重大層級的資安漏洞CVE-2025-5777,此漏洞4.0版CVSS風險達到9.3分,後續資安研究人員Kevin Beaumont提出警告,該漏洞本質上與2年前造成大規模災情的Citrix Bleed(CVE-2023–4966)雷同,非常危險,並命名為「CitrixBleed 2」,6月底資安業者ReliaQuest首度發現疑似遭到利用的跡象,但遭到Citrix否認,直到7月10日美國網路安全暨基礎設施安全局(CISA)將此漏洞列入已遭利用漏洞名單(KEV),並罕見地要求聯邦機構隔天就完成修補,該公司才更新部落格內容,承認該漏洞已遭到利用,但究竟受害範圍有多廣?最近有資安業者、研究人員相繼公布調查結果。

最早揭露威脅態勢的是資安業者Imperva,他們在7月11日指出,在Citrix公布CitrixBleed 2之後,相關攻擊活動便不斷增加,他們看到超過1,150萬次試圖攻擊的跡象,約有4成鎖定金融產業,但也有針對娛樂、醫療保健、IT、旅遊業等領域的情況。從國家及地區的部分來看,約有6成發生在美國,但有1成出現在西班牙、6%在日本,這3個國家災情占總數約四分之三。

Kevin Beaumont於14日發布部落格文章表示,他懷疑至少有一組中國駭客從事漏洞利用活動,根據駭客使用的方法與存取時間,在11日已有128個受害企業及組織,涵蓋科技、法律、教育、金融服務、政府、電信等領域。這些駭客約從6月20日試圖尋找下手目標,而且在挑選目標的時候相當謹慎,並未誤入Kevin Beaumont的蜜罐陷阱。由於相關活動非常隱密,Kevin Beaumont推測,大部分受害的企業組織不會察覺已遭到攻擊。

除了中國駭客,俄羅斯勒索軟體駭客也有試圖利用的情況,該組織自6月開始,藉由CitrixBleed 2取得受害組織的初始入侵管道,其中一個受害組織是醫療照護機構。

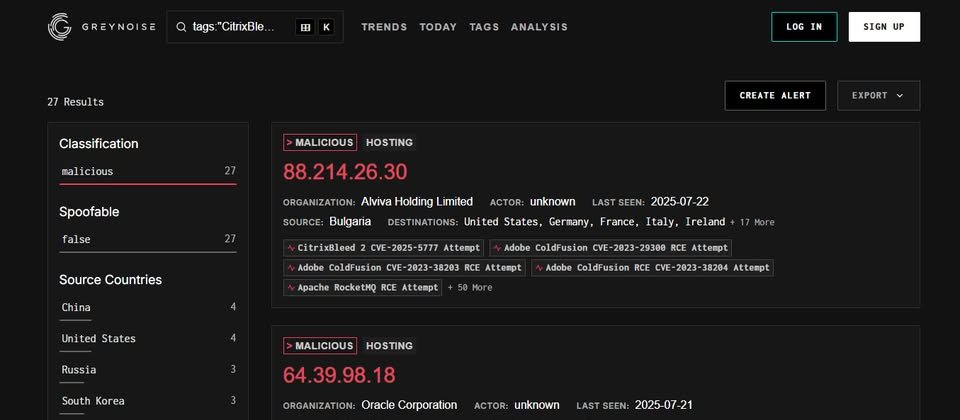

威脅情報業者GreyNoise也公布調查結果,指出他們在6月23日首度觀察到漏洞利用活動,截至7月16日,有24個IP位址從事相關攻擊。我們實際透過該公司的威脅情報平臺進行搜尋,目前IP位址增加到27個,它們分布在中國、美國、俄羅斯、韓國等10個國家,鎖定美國、德國、法國、義大利、澳洲等國發動攻擊。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02