駭客利用Docker的API來挖礦的情況不時傳出,如今有更為隱密的手法出現。

最近有一起挖礦攻擊事故引起研究人員的注意,原因就是駭客使用了不尋常的手法,其中一項就是搭配洋蔥網路(Tor Network),目的是掩蓋他們的活動。揭露此事的資安業者趨勢科技指出,這些駭客在部署挖礦軟體的過程裡使用了Tor,而且運用名為zstd的公用程式來解壓縮。研究人員提及駭客運用這項工具的原因,就是zstd採用名為ZStandard的演算法,而具備超高壓縮比與相當快速的解壓縮速度。

研究人員認為,任何使用容器化應用程式的組織都有可能面臨威脅,但他們看到駭客特別針對重度依賴雲端服務的行業下手,這些產業包含科技公司、金融服務、醫療照護組織。

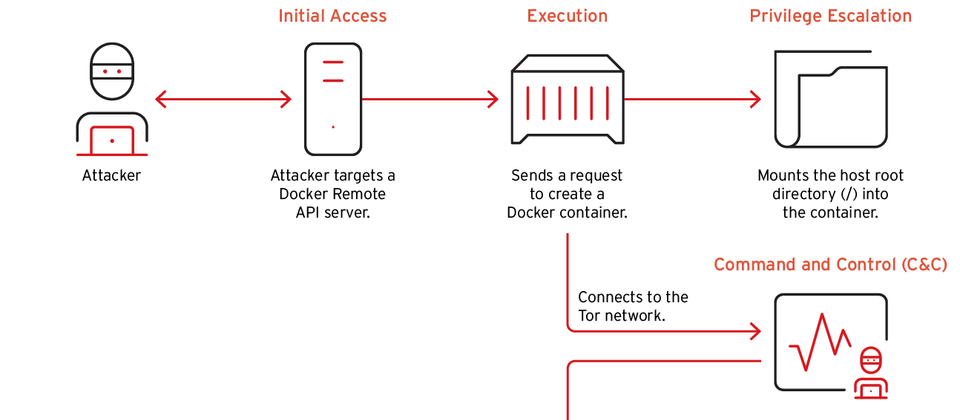

針對攻擊活動的流程,趨勢科技指出駭客透過IP位址198[.]199[.]72[.]27發動攻擊,鎖定曝露在網際網路的Docker遠端API伺服器,企圖取得容器名單,目的是確認是否有容器在執行。之後,攻擊者發出POST請求建立新容器,此容器以名為alpine的映像檔為基礎打造,並將主機的root資料夾(/hostroot)掛載到容器,上述均是操縱主機與容器逃逸常見的手法。

一旦攻擊者成功建立新的容器,他們就會部署名為docker-init.sh的Shell指令碼,然後檢查之前掛載的/hostroot資料夾,竄改系統的SSH配置,允許使用root存取,然後將攻擊者控制的SSH金鑰添加到~/.ssh/authorized_keys當中,以便後續遠端存取。

接著,攻擊者解密經Base64演算法處理的有效酬載,並透過Shell執行實際的惡意指令碼,內含的命令替容器設置Tor連線,並從特定.onion網域的隱藏伺服器抓取遠端指令碼,從而埋藏C2基礎設施的來源,並傳送惡意軟體及挖礦軟體。附帶一提的是,這些駭客還運用名為socks5h的工具,轉送所有的流量與DNS解析。

除了挖礦軟體之外,這些駭客部署多種工具以便活動流程進行,例如:使用masscan橫向移動、透過libpcap與libpcap截取封包、解壓縮工具zstd,以及將應用程式流量導向Tor的工具torsocks。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23