鎖定信用卡盜刷的網釣攻擊,已經橫行多年,雖然大家感受到事件越來越多,但可能不清楚的是:駭客攻擊技術與網路犯罪生態正在加速演進。因此這方面的威脅現況,已成為電商與支付業者不容忽視的嚴峻挑戰。

事實上,以OTP網釣攻擊而言,過去我們看到不少這類事故消息,但其攻擊目標其實有相當多種,例如,一種是「針對企業員工,竊取員工登入內部系統所需OTP碼」,像是Dropbox員工使用OTP式硬體金鑰來強化員工帳號登入防護,但2022年時,駭客在偽冒登入的釣魚網頁上不僅騙取帳密,也即時騙取OTP碼,進而得以入侵企業內部;一種是「針對客戶,竊取服務業發給客戶用於登入服務所需的OTP碼」,像是臺灣多家銀行有採用簡訊OTP來保護客戶網銀登入,但在2021年時,有犯罪組織偽冒多家銀行發送釣魚簡訊,並以假網銀登入頁面來騙取客戶帳密,也即時騙取OTP碼,進而使受害者的網銀帳戶資金被盜轉。

還有一種不容忽視的網釣攻擊手法,是「針對信用卡用戶,竊取刷卡交易認證時所需的OTP碼」,也就是針對信用卡號及3D驗證等環節進行網釣。不過這類攻擊的相關研究揭露相對較少,使得我們對其具體概況難以深入了解,特別的是,在今年3月臺灣資安業者戴夫寇爾舉行的資安攻擊型研討會上,有場演講恰巧說明最新OTP竊取手法,以及信用卡盜刷背後的網釣威脅。最近該場演說簡報於5月底正式公開。

該場講者是台灣駭客協會理事戴辰宇(GD),他以負責威脅情資與事件應變的企業藍隊角色,解析身為防守方的他們,如何因應盜刷與網路釣魚問題。而他所闡述的內容,主要包含身為詐欺偵測的資料科學家的Strawberry Donut的研究成果,探索了攻擊背後的技術發展。當中介紹的狀況,對於關心電商與支付業者安全的人相當有參考價值,因為可以藉此更認識這方面的網路犯罪技術演進,以瞭解所要防禦的威脅與面臨的挑戰。

攻擊技術與犯罪商業模式持續進化,實施網釣活動的門檻大幅降低

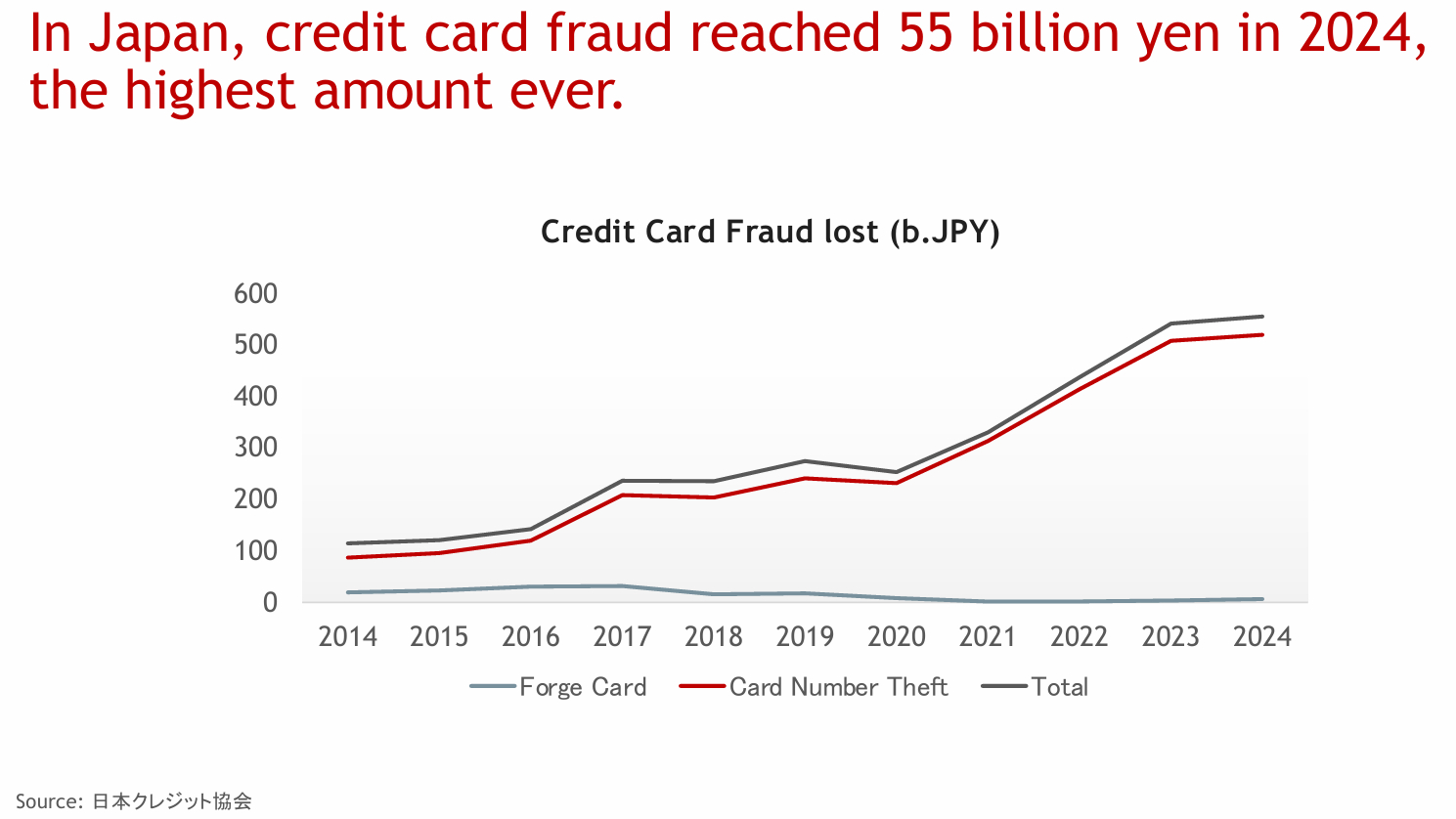

對於信用卡網釣攻擊態勢的演變,戴辰宇指出,這類威脅不只影響全球,亞太地區也經常被鎖定,戴辰宇指出,臺灣與日本的遭遇是同樣嚴重。以臺灣而言,聯合信用卡處理中心(聯卡中心)曾揭露,2023全年國內發卡機構詐欺通報金額破32億元,年增達47%;以日本而言,信用卡詐欺帶來的損失,從10年前的一年損失100億元日幣,之後持續有所增長,2024一整年損失已達550億元日幣。

根據strawberry donut對於相關網路犯罪活動的深入觀察,他們發現,中國信用卡黑市中的許多攻擊目標都是鎖定亞太地區而來。這些犯罪組織不僅透過微信與Telegram頻道來大肆廣告其盜刷服務與資料販售,甚至還有頻道是專門教學如何執行信用卡盜刷網釣。由此可見,這類犯罪活動的猖獗與成熟程度令人擔憂。

這類網路犯罪究竟是如何運作?他們深入剖析了網釣盜刷的完整流程,希望能讓大家對此有更清晰的概念。他指出,攻擊者主要可分為三大角色:釣魚者、盜刷者,以及收貨者。

以釣魚者而言,傳統上,攻擊者需建立網域名稱、架設釣魚網站,並要租用管控較寬鬆的VPS虛擬主機服務,才不容易讓釣魚網站被下架。接著,還要準備釣魚郵件,以誘導受害者點擊惡意連結。

以盜刷者而言,要模擬受害者的交易環境,以提高盜刷成功率。例如,依據受害者的信用卡帳單地址,從一些駭客組織控制的殭屍網路等,租用相同地區IP位址作為盜刷的跳板,以規避銀行的反詐欺偵測或AML反洗錢系統。

以收貨者而言,盜刷商品後需安排收貨與轉運。例如,有犯罪集團在日本針對海外留學生投放廣告,聲稱只要協助「代收包裹並轉寄」,即可賺取額外收入。這些商品最終被轉送至中國閒魚或淘寶的物流轉運站,轉售變現。

這樣的網路犯罪模式已經使用多年,如今,我們特別要關切的是,在「執行網釣」的環節有了新變化,攻擊技術與網路犯罪生態變得更進步與普及,使我們面臨更嚴峻的威脅。

網釣攻擊日益嚴峻有兩大原因:即時釣魚與PhaaS

首先,身為防守方的我們,需要搞清楚這些網釣、盜刷攻擊背後的情形,掌握攻擊面的最新發展,才能意識到需要重視的問題,尤其是對支付產業與電商而言,戴辰宇強調,有兩大重點觀察需要我們關注。

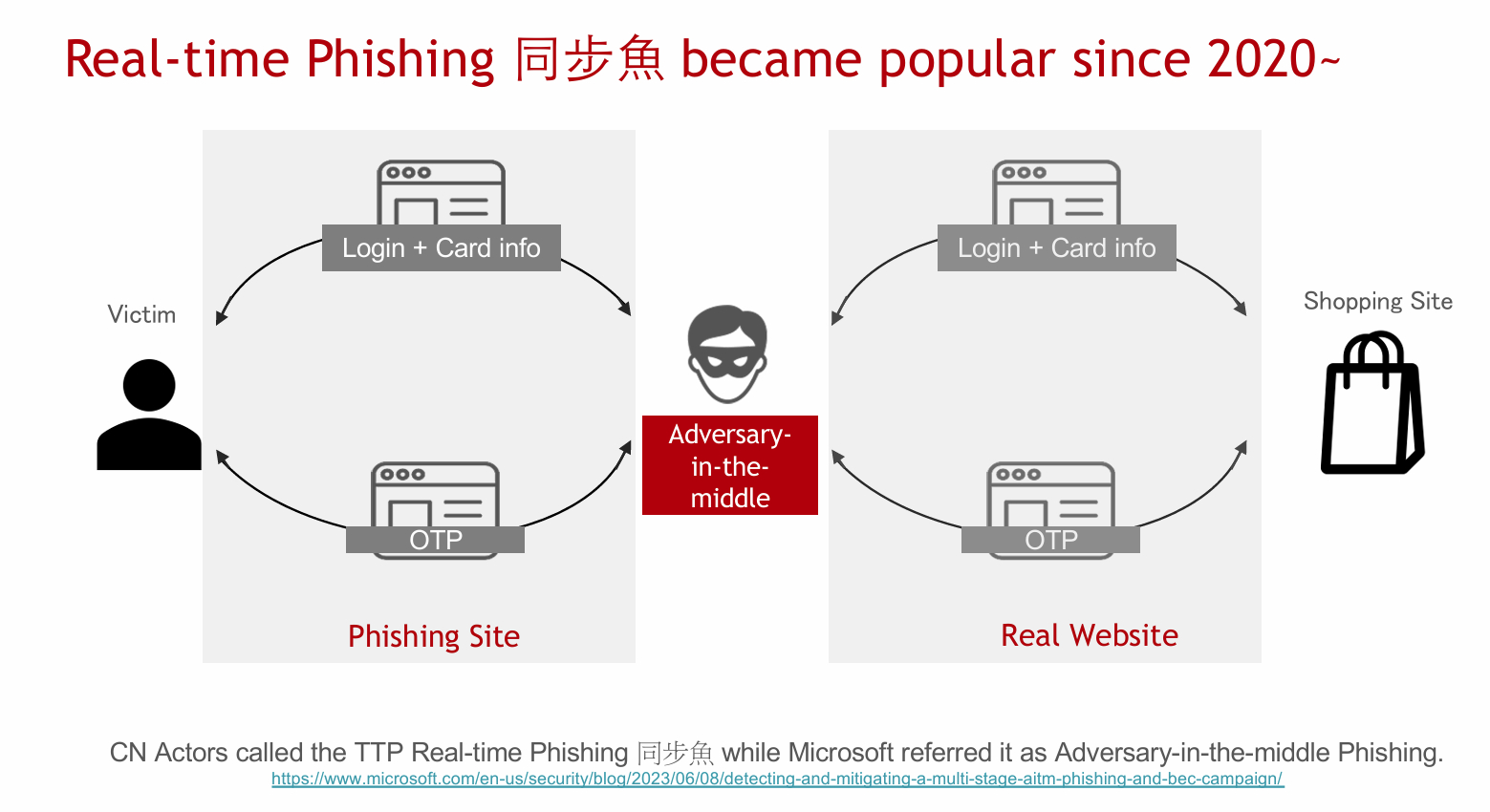

第一,早年網釣是No-OTP Phishing,也就是非竊取OTP碼的傳統網釣時代,2020年之後轉為Real-time Phishing時代,也就是可以同步竊取OTP。我們可以發現,這方面的相關技術,在中國網路犯罪圈稱同步魚,在資安界則常稱為AiTM(Adversary-in-The-Middle)中間人攻擊手法,像是微軟曾多次揭露這類攻擊活動。

第二,網釣即服務(PhaaS)數量大增,這不僅是助長網釣攻擊,也突顯這類犯罪服務的提供已是相當成熟。例如,2023年初,他們從中國的地下信用卡資料兜售黑市觀察到,已有50多個這樣的雲端代管訂閱制釣魚網站平臺,並且大多數都提供OTP竊取的功能,到了2025年初,這些PhaaS平臺更是增加到100個以上,而且其功能也在持續進化,像是提供半套或全套的租賃方式,還有內建多種資安偵測規避的功能。

AiTM攻擊手法興起,促使OTP網釣更容易

儘管資安界早就呼籲OTP不夠安全,只能視為過渡到強健MFA的臨時方案,因為仍是具有一定使用期效的文數字符號形式,還是存在被擷取、盜用的可能性,而容易遭遇網釣攻擊,不過至今許多場景仍仰賴OTP來保護帳號安全。

對此狀況,戴辰宇指出,自2020年起,Real-time Phishing(即時網釣)技術已成熱門的網路犯罪手法,這意味,攻擊者要突破OTP驗證機制已變得普遍。

這類即時網釣攻擊經常運用AiTM這類中間人攻擊技術,也就是說,駭客在受害者與合法網站之間建立一個代理伺服器(Proxy)攔截流量,並在受害者輸入帳號密碼與OTP後,即時將竊取資訊轉發至合法網站,進而完成盜刷交易。

雖然國內近年有在加強OTP網釣的防範,但他也提醒,像是聯卡中心去年推出網頁識別碼的機制,讓使用者在輸入OTP碼時,還要從4個選項來勾選收到的識別碼,能多一道程序來緩解。但是,攻擊者只要在網釣OTP碼過程中,增加識別碼的輸入框,其實還是可以獲取識別碼並繞過防護,讓不熟悉機制的使用者上當。

事實上,關於上述提及的AiTM網釣手法,我們過去經常看到這方面的威脅揭露。

例如,2022年微軟指出,發現一起大規模網釣活動是使用AiTM手法,接著利用竊取到的帳密與Session Cookie,去存取使用者的郵件,進而發動BEC詐騙。微軟觀察到,自2021年9月至2022年7月間,有1萬個企業組織遭此攻擊活動鎖定。

換言之,透過AiTM網釣手法經常作為攻擊的開端,值得我們特別重視,有的攻擊者主要鎖定消費者信用卡交易的OTP竊取,有的則是鎖定企業登入憑證的竊取,以此發動不同類型的攻擊活動。

防守方別以為有了OTP驗證,卻忽略用戶端環境風險檢查

從上述威脅態勢來看,戴辰宇強調:近年網路犯罪領域PhaaS平臺的流行,代表網釣產業的專業分工更加細緻,而Real-time Phishing這類中間人攻擊的盛行,則顯示攻擊者要突破OTP驗證機制已變得普遍。

而且我們還要注意的是,根據目前研究顯示,利用生成式AI產生社交工程釣魚郵件與 Phishing Kit,速度比傳統方法快20倍。這也代表,網釣攻擊的成本不斷下降,即便不懂繁體中文、日文或其他語言的駭客,也能產出符合當地語法的釣魚信件。

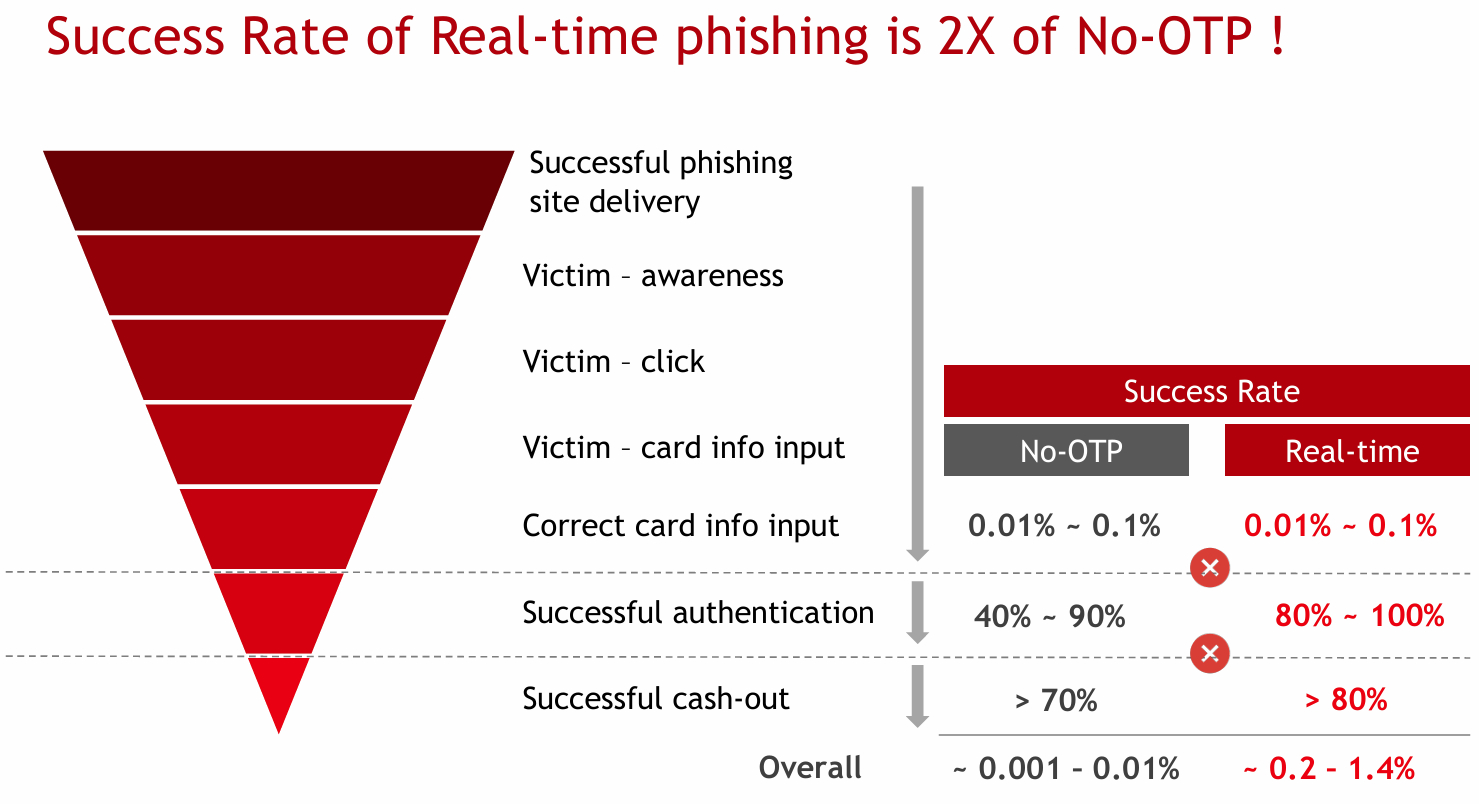

此外,在他們的研究中,現在Real-time Phishing技術的攻擊,攻擊成功率可達0.2%至1.4%,高於傳統No-OTP Phishing(0.01%至0.1%),

對此,他特別點出一個值得關注的問題:在沒有OTP驗證的時代,防守方會更重視用戶端環境風險的檢查,例如:確認刷卡IP地址與帳單地址是否相符,以判斷交易真實性。然而,隨著OTP驗證機制的普及,部分防守端可能因過度相信OTP,而忽略了原本的環境風險檢查,這一點是他認為防守方需加強的面向。

竊取OTP碼方法很多,網釣只是其中一種伎倆

除了常見的OTP網釣攻擊之外,我們也必須警惕駭客其他竊取OTP的手法。例如,臺灣大哥大A32手機,曾發生設備出廠時已被植入惡意程式,因此犯罪組織後續可攔截發送到手機的簡訊OTP,而其目的是以用戶門號來冒名申請遊戲帳號,以做為人頭帳號;國際間則不時傳出駭客利用SIM卡劫持(SIM Swap)攻擊手法,獲得手機號碼控制權,進而能夠竊取簡訊OTP,並用於不同攻擊活動;又或是電子郵件遭入侵導致以Email傳送的OTP碼被竊取。這些手法等於是直接入侵竊取資訊,而不是用釣魚方式誘騙受害者自己將資訊提供給駭客。

繼續閱讀:【OTP盜刷網釣現況大公開2】盜刷網釣即服務PhaaS數量破百,犯罪組織還在微信與Telegram頻道打廣告與教盜刷

繼續閱讀:【面對OTP盜刷網釣威脅,支付與電商產業應對策略】強化交易身分驗證與裝置指紋機制,並建立AI/ML詐欺模型

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23