華碩於周末針對DriverHub釋出安全更新,解決主機板驅動程式管理軟體DriverHub二個漏洞。

編號CVE-2025-3462及CVE-2025-3463的漏洞。兩項漏洞是由代號Bruh的安全研究人員發現並通報,可讓攻擊者遠端濫用執行程式碼。

DriverHub為華碩驅動程式管理工具,它在主機板上以背景程式執行,連接華碩網站(在此為driverhub.asus.com)以持續安裝驅動程式更新。DriverHub使用RPC,外部網站可以藉此發送API呼叫,和本地端服務互動。但是往往使用者並未意會到該程式的執行。

CVE-2025-3462指涉DriverHub欠缺嚴謹安全檢查,讓未授權攻擊者發送惡意HTTP呼叫和本地端軟體功能互動。CVE-2025-3463則是DriverHub對外部發送的呼叫請求檢查不周全,而透過惡意HTTP呼叫影響系統。CVE-2025-3462及CVE-2025-3463風險值分別為CVSS 8.4及9.4。

研究人員說明,DriverHub只檢查呼叫請求的origin header是否包含driverhub.asus.com而不是精確比對。寬鬆的檢查讓攻擊者可以透過子網域名或類似名稱(如driverhub.asus.com.mrbruh.com)繞過驗證,發送惡意RPC請求。

MrBrush展示了概念驗證攻擊,他在driver.asus.com.*子網域上的惡意網站上傳包含AsusSetup.exe、AsusSetup.ini設定檔及SilentInstall.cmd指令檔,以及PoC惡意執行檔calc.exe等壓縮檔。驅使用戶造訪惡意網站。這方法是利用靜默安裝(silent install)指令,從AsusSetup.ini設定檔以管理員權限執行雖然驗證不成功,但未刪除的calc.exe,達成程式碼執行的目的。

不過研究人員說並未看到有人註冊driverhub.asus.com*,意味著在釋出安全更新之前,應該沒有被濫用發動攻擊。

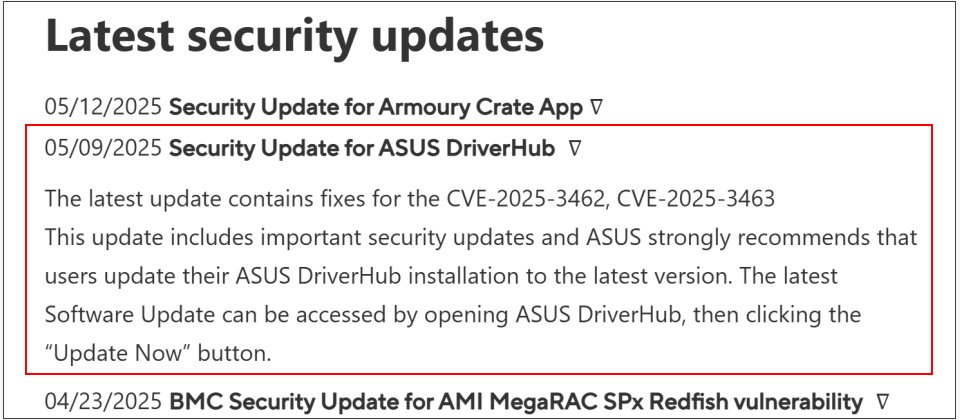

華碩除了發布更新軟體修補兩項漏洞,也說明漏洞只影響主機板,並不影響筆電、桌機和其他端點裝置。要接受更新軟體,開啟華碩DriverHub點擊Update Now即可。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02

2026-03-02