資安公司Socket揭露一項針對Telegram機器人開發者的供應鏈攻擊事件,攻擊者透過在NPM平臺發布與熱門函式庫名稱相近的惡意套件,誘導開發者誤用,進而在Linux系統中植入具持久性存取能力的SSH後門,並將系統資訊回傳至攻擊者伺服器。

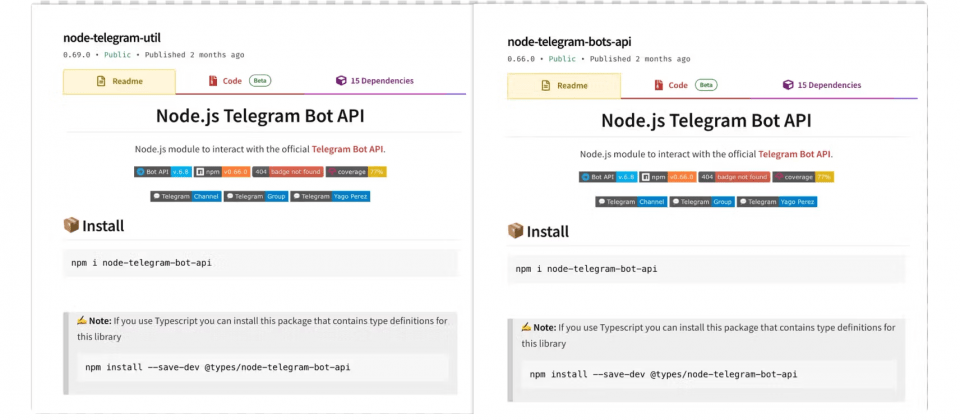

攻擊者鎖定使用node-telegram-bot-api函式庫進行開發的社群,推出三個偽冒套件,名稱分別為 node-telegram-utils、node-telegram-bots-api與node-telegram-util。這些惡意套件複製原函式庫的說明文件與GitHub頁面連結,甚至以Starjacking手法借用原專案超過19,000星數背書,在NPM頁面側欄混淆視聽,讓開發者在瀏覽與安裝時難以察覺異常。

一旦安裝這些惡意套件,系統便會自動執行一段隱藏在函式庫初始化過程中的addBotId()非同步函式。該函式會在偵測到執行平臺為Linux時進行多項操作,包括寫入兩組預設的攻擊者SSH公鑰至~/.ssh/authorized_keys,形成無需密碼的遠端登入後門,即使其中一組金鑰遭到移除,攻擊者仍可透過備援金鑰重新取得存取權限。此外,惡意程式也會回傳系統使用者帳號名稱與外部IP至遠端伺服器,作為確認感染成功的指標。

根據研究人員的分析,該後門程式碼共約40行,嵌入於正常函式庫的架構,具高度隱蔽性。開發者在匯入套件時,如果沒有進行程式碼審查或相依性檢測,就可能忽略隱藏的惡意邏輯。更嚴重的是,單純移除套件並不會清除被植入的SSH金鑰,系統仍存在風險。

目前三個惡意套件的總下載量僅約300次,但由於其鎖定對象為開發者本機與伺服器環境,當遭滲透就可能成為進一步攻擊其他內部系統的跳板,風險大於一般用戶端感染事件。研究人員建議開發團隊落實相依套件來源的稽核流程,善用掃描工具等多層防護措施,在專案建置與套件匯入階段攔截可疑元件,將安全性檢查前移至開發初期階段,可以更好地確保軟體供應鏈完整性。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-03-02

2026-02-27

2026-02-27