過往駭客濫用防守方滲透測試工具的情況相當頻繁,最常見的是Cobalt Strike,利用Brute Ratel C4(BRC4)的情況不時傳出,但今年,出現駭客鎖定紅隊演練工具的現象。

繼上個月思科揭露有人使用名為MacroPack的紅隊演練框架打造惡意檔案,本週資安業者趨勢科技針對另一款工具EDRSilencer遭到濫用的情況提出警告,並指出已有駭客將其當作重要武器。

【攻擊與威脅】

紅隊演練工具EDRSilencer傳出遭濫用,駭客可藉此阻斷EDR連外而無法通報異常

防守方用來進行滲透測試及紅隊演練的工具,被駭客拿來從事網路攻擊的現象,可說是越來越氾濫,其中最常見的是Cobalt Strike,利用Brute Ratel C4(BRC4)也有不少,但今年出現駭客採用其他工具的情況。

防守方用來進行滲透測試及紅隊演練的工具,被駭客拿來從事網路攻擊的現象,可說是越來越氾濫,其中最常見的是Cobalt Strike,利用Brute Ratel C4(BRC4)也有不少,但今年出現駭客採用其他工具的情況。

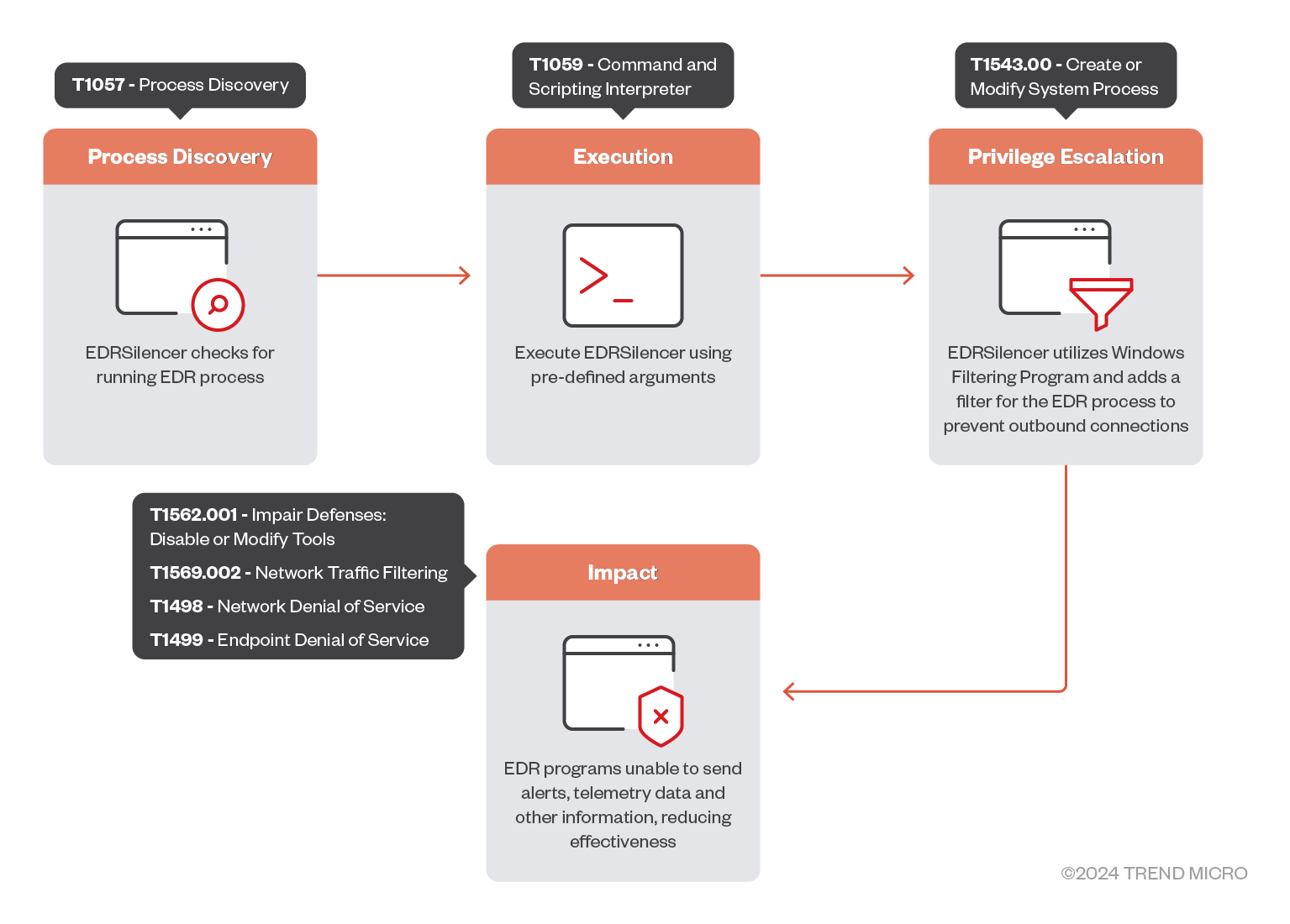

根據資安業者趨勢科技的監控,有人利用名為EDRSilencer的紅隊演練工具從事攻擊行動,此工具利用視窗作業系統內建的Windows篩選平臺(Windows Filtering Platform,WFP),號稱能干擾市面上16款常見的端點偵測與回應(EDR)系統運作。

究竟該紅隊演練工具如何運作?主要是藉由動態識別的方式,找出正在執行的EDR處理程序,接著,攻擊者建立WFP過濾器,以此封鎖EDR系統的IPv4、IPv6對外流量,使得端點代理程式無法對主控臺傳送遙測資料及警示訊息。

Google麾下的資安業者Mandiant本周公布了2023年的漏洞分析報告,指出去年遭到利用的138個安全漏洞中,有97個屬於零日漏洞(Zero-day),41個為N日漏洞(N-day),儘管先前即曾預測駭客對零日漏洞的利用會愈來愈多,但現況比他們原本評估要嚴重許多。

研究人員評估N日漏洞威脅態勢,通常會統計漏洞公開到利用的時間(Time-to-exploit,TTE)作為評估的依據,結果發現,駭客利用漏洞的時間逐年縮短,例如2018至2019年的TTE為63天,2020到2021年是44天,2021到2022再減少至32天,然而,去年的TTE降幅是史上最大,平均只有5天。

根據Mandiant的統計,過去幾年零日漏洞的比例大致占6成,但去年一舉增加至7成,研究人員不排除這可能是威脅態勢重要的轉折點。

其他攻擊與威脅

◆惡意程式HORUS Protector號稱無法被資安系統偵測,吸引打手用於攻擊行動

【漏洞與修補】

Spring框架存在路徑穿越漏洞,恐對網頁應用程式造成資安風險

10月17日Spring開發團隊發布資安公告,指出Spring Framework存在路徑穿越漏洞CVE-2024-38819,該漏洞影響6.1.13、6.0.24、5.3.40及以下版本,他們推出6.1.14、6.0.25、5.3.41版進行修補。

針對這項漏洞出現的原因,該公司表示,應用程式藉由網頁框架WebMvc.fn或WebFlux.fn提供靜態資源的過程中,容易受到路徑穿越攻擊,攻擊者只要發送惡意HTTP請求,就有機會藉由正在運作的Spring應用程式處理程序,取得檔案系統的任意檔案。

SolarWinds的IT服務臺系統存在重大漏洞,疑似已出現未經授權的攻擊行動

本週SolarWinds針對旗下的IT服務臺系統Web Help Desk發布資安公告,指出該系統存在重大層級的CVE-2024-28988,這項漏洞涉及Java的去序列化處理,攻擊者有機會遠端執行程式碼(RCE),影響12.8.3 HF2版以前的系統,CVSS風險評為9.8分,該公司推出12.8.3 HF3修補,並呼籲用戶儘速套用。

SolarWind之所以發現這項漏洞,是因為接獲趨勢科技漏洞懸賞專案Zero Day Initiative(ZDI)的通報,值得留意的是,ZDI在調查漏洞的過程,觀察到未經授權的攻擊行動,這代表該漏洞可能已被駭客掌握,並實際嘗試利用的現象。

10月15日趨勢科技針對旗下的資安防護設備Cloud Edge發布資安公告,指出該設備存在重大層級的命令注入漏洞CVE-2024-48904,影響執行5.6SP2、7.0版韌體的設備,CVSS風險評為9.8分,該公司已發布更新修補。

而對於該漏洞帶來的影響,趨勢科技表示,攻擊者能夠遠端於設備上執行任意程式碼(RCE),但除此之外並未對於漏洞形成的原因進一步說明。

其他漏洞與修補

【資安產業動態】

經過長期的研擬,美國國防部於今年8月15日公布專注政府採購程序和合約要求的48 CFR草案;到10月15日這天,則將32 CFR最終版(Final Rule)公布在聯邦公報(Federal Register)上,並於60天後(12月14日)正式生效實施。

美國國防部(DoD)將國防工業產業(Defense Industrial Base,DIB)的業者,區分為一線供應商(承包商)和二線以下的供應商(分包商),這些國防供應鏈的業者若面臨需要處理、傳輸和儲存與聯邦合約資訊(Federal Contract Information,FCI),以及受控未分類資訊(Controlled unclassified information,CUI)時,都需要依據保護相關資料所面臨的網路安全風險,取得「網路安全成熟度模型認證(Cybersecurity Maturity Model Certification)」,簡稱CMMC認證。

目前推動美國國防供應鏈業者取得的CMMC規則(CMMC Rule)的認證,其主要目的就是,要評估美國國防部相關承包商與供應鏈業者的網路安全防護能力,而CMMC規則的修訂,不只是希望確保承包商能夠遵循最佳實務做法,以保護網路上的敏感資訊,同時也使中小型業者更容易遵守這些規範。

本週二(10月15日)Google宣布,已開始向Pixel裝置部署Android 15。新一代作業系統強化防盜保護,並允許使用者建立私人應用程式區域(Private Space),存放具有敏感資料的應用程式。

本週二(10月15日)Google宣布,已開始向Pixel裝置部署Android 15。新一代作業系統強化防盜保護,並允許使用者建立私人應用程式區域(Private Space),存放具有敏感資料的應用程式。

該公司平均每年發布一次安卓大改版,並根據技術的演進添增新功能,例如近來即開始利用AI來強化防盜功能,包括Theft Detection Lock及Remote Lock等,並適用於大多數Android 10以上的裝置。

至於Android 15提供了額外的防盜功能,會針對某些設定添增身分驗證要求,例如要移除SIM卡或是關閉Find My Device功能時,也會在偵測到多次變更程式與設定的失敗後直接鎖定裝置。

其他資安產業動態

◆微軟宣布棄用Windows Server的PPTP、L2TP VPN通訊協定

近期資安日報

【10月17日】Kubernetes映像檔製作工具存在重大漏洞

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02