雲端環境的配置不設防情況,不時有事故傳出,但過往公布曝露危險的多半是國外的企業組織,而在最近一起資安事故裡,有研究人員發現臺灣區塊鏈業者所有的資料庫。

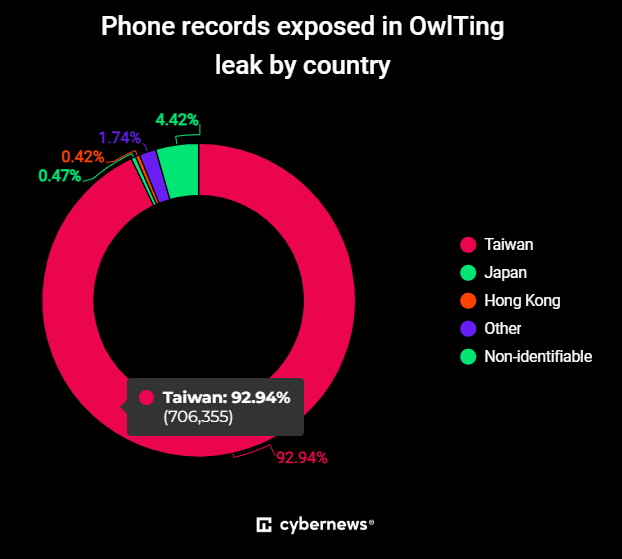

值得留意的是,在此儲存桶曝露的個資當中,超過9成電話號碼都是臺灣用戶所有,實際影響情況有待後續觀察。

【攻擊與威脅】

臺灣區塊鏈業者奧丁丁雲端儲存桶配置不當,76萬臺灣旅客訂房資料曝險

根據資安新聞網站Cybernews報導,臺灣區塊鏈旅宿平臺業者奧丁丁(OwlTing)雲端儲存桶配置不當,且未做好防護,導致約76萬旅客訂房資料,包含姓名、電子郵件信箱,曝露在公開網際網路上。

研究人員指出,公開的儲存桶中內有超過16.8萬份CSV及XLSX格式文件,內容則是76.5萬名客戶的個資,包括全名、電話號碼、約3,000名消費者的電子郵件,以及飯店訂房資訊如訂房日期、房號、房型、入住和退房、支付金額、幣別及預約服務等。外洩的個資如電子郵件或電話號碼可能被用於垃圾郵件、詐騙郵件、詐騙電話或釣魚簡訊等攻擊。

我們向奧丁丁集團詢問是否真有此事,他們表示,經初步調查,發現暫存於AWS雲端服務的部分資料可能遭到未經授權的訪問,其中包含大量重複的訂房資訊,已立即展開清查並採取必要措施,並強調對此事件高度重視。

根據資安新聞網站Bleeping Computer報導,惡名昭彰的初始入侵管道掮客IntelBroker本周二在駭客論壇聲稱,他們今年10月6日夥同分別代號為EnergyWeaponUser和zjj的2名駭客駭入思科網路,竊走大量資料。思科表示,他們啟動調查確認此事真偽。

IntelBroker聲稱手中握有思科的資料類型包括GitHub與GitLab專案、程式原始碼、思科機密檔案、產品檔案、憑證、API token、公私鑰、客服資料,以及在Azure、AWS等雲端服務帳號資訊,似乎大部分與開發專案相關。此駭客提供部分檔案擷圖作為證明,但並未說明盜走的資料量。

一名研究人員從IntelBroker公布的資訊發現,受這批資料外洩影響的企業包括AT&T、Verizon、T-Mobile US、Vodafone、微軟、SAP,以及能源巨擘雪佛龍(Chevron)等。

10月9日美國網路安全暨基礎設施安全局(CISA)提出警告,今年2月Fortinet修補的重大漏洞CVE-2024-23113已出現實際攻擊行動,要求聯邦機構限期修補,這樣的情況Fortinet也在11日證實,他們得知有外部調查發現漏洞遭到利用的情況。然而,如今有資安研究機構提出警告,仍有不少設備尚未套用更新而曝險。

Shadowserver基金會指出,他們在10月12日發現有87,390個IP位址的Fortinet設備疑似曝露於該漏洞風險,其中數量最多的是美國,約有1.4萬臺,日本、印度居次,分別約有5,100、4,800臺。我們查詢該基金會14日偵測到的資料,臺灣有3,823臺設備曝險。

資安公司Checkmarx揭露新一波針對Python開源軟體生態系的攻擊,攻擊者可利用軟體套件中的進入點(Entry Point)木馬化命令列工具。透過該手法,攻擊者能夠將惡意程式偽裝成常見的第三方工具或是系統命令,讓受害者無意間執行惡意程式碼,以達成攻擊開發環境和企業基礎設施的目的。

這項新的開源供應鏈攻擊之所以值得注意,研究人員指出,其具有極高的隱蔽性和靈活性,能夠在不被察覺的情況下木馬化命令列工具,並執行惡意程式碼。由於該攻擊主要針對開發工具以及開源生態系中常見的進入點功能,讓攻擊者可以劫持開發過程中常用的指令,對開發者或是企業造成嚴重安全威脅,不僅影響日常開發工作,還可能導致敏感資料洩漏,或是危及基礎設施安全。

10月15日網路設備製造商友訊於股市公開觀測站發布重大訊息,表明有外網伺服器遭到攻擊,他們在第一時間察覺便透過切斷網路的方式避免影響範圍擴大,全面啟動防禦機制因應。

該公司也邀集外部資料業者與技術專家協同處理,並進行全面盤點。而對於這起事故可能會造成的影響,他們強調公司營運一切正常,評估對財務及業務無影響。

其他攻擊與威脅

◆木馬程式PipeMagic透過冒牌ChatGPT散布,攻擊沙烏地阿拉伯組織

◆紅隊演練工具EDRSilencer遭濫用,駭客藉此繞過資安防護機制

◆駭客利用偷到的憑證為惡意程式Hijack Loader簽章

【攻擊與威脅】

10月14日臺灣工控設備製造商四零四科技(Moxa)發布資安公告,指出旗下部分行動通訊路由器、安全路由器、網路設備存在高風險漏洞CVE-2024-9137、CVE-2024-9139,並指出這些漏洞有可能導致未經授權存取或是系統損壞的情況,呼籲用戶應儘速套用新版韌體因應。

根據CVSS風險評分的高低,較為嚴重的是評為重大層級的CVE-2024-9137,該公司特別提及,這項漏洞攻擊者能在未經身分驗證的情況下,遠端觸發。此弱點發生的原因在於,設備在透過Moxa服務向伺服器發送命令的過程中,未實施身分驗證程序,而能允許攻擊者執行特定命令,並進行未經授權的上傳、下載組態檔案,或是造成系統受損,3.1版CVSS風險評為9.4分(4.0版為8.8分)。

另一個漏洞CVE-2024-9139也相當危險,攻擊者利用未適當限制執行方式的指令,藉由作業系統命令注入手法發動攻擊,而有機會執行任意程式碼,3.1版CVSS對此漏洞的風險評為7.2分(4.0版為8.6分)。

企業協作平臺Team+修補重大漏洞,若未更新,攻擊者可能趁機非法存取與操縱檔案

本週臺灣電腦網路危機處理暨協調中心(TWCERT/CC)發布資安公告,指出互動資通旗下的企業協作平臺Team+存在3項漏洞CVE-2024-9921、CVE-2024-9922、CVE-2024-9923,影響13.5.x版Team+,呼籲使用者要升級至14.0.0版緩解相關資安風險。

根據CVSS風險評分,最嚴重的是SQL注入漏洞CVE-2024-9921,起因是此協作平臺尚未妥善驗證特定網頁參數,導致未經身分驗證的攻擊者有機會遠端注入任意SQL指令,從而讀取、修改、刪除資料庫內容,CVSS風險評為9.8分。

我們也向互動資通進行確認,該公司表示在發現後已儘速完成修復,並於2個月前提供新版程式給客戶使用。

其他漏洞與修補

◆Kubernetes映像檔製作工具存在重大漏洞,恐曝露虛擬機器root權限

◆Ubuntu存在高風險漏洞,攻擊者有機會發動使用者ID欺騙攻擊

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09