微軟今年6月修補高風險權限提升漏洞CVE-2024-30088,該漏洞存在於Windows作業系統核心,CVSS風險評為7.0分,當時該公司就表示很有可能已經被利用,如今有研究人員證實,駭客確實將其用於攻擊行動。

資安業者趨勢科技揭露匿稱為APT34、Europium、Helix Kitten的伊朗駭客組織OilRig近期的攻擊行動,這些駭客主要的攻擊目標是能源產業,尤其是與石油及天然氣相關的關鍵基礎設施,研究人員發現,最近幾個月以來,該組織針對阿拉伯聯合大公國(UAE)及周邊海灣地區政府部門的攻擊行動,出現顯著增加的現象,過程裡駭客運用架構複雜的後門程式,企圖挖掘受害Exchange伺服器的帳密資料,並在作案工具加入CVE-2024-30088,以便於受害環境當中提升權限。

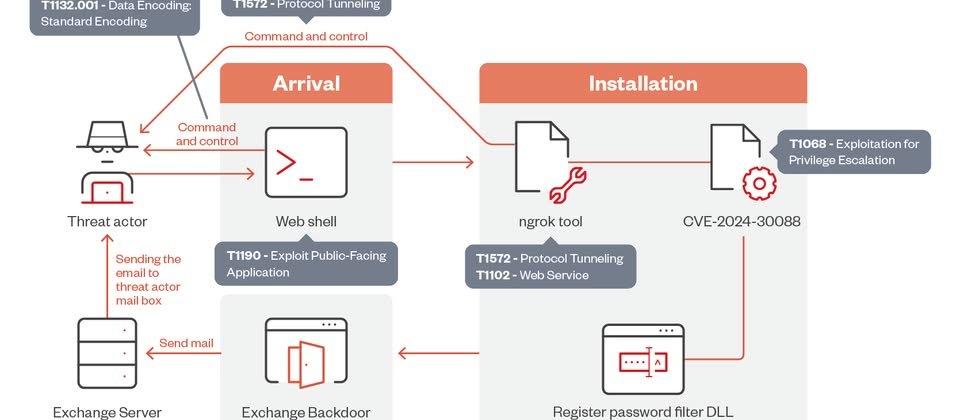

針對駭客的攻擊行動,最初是針對存在弱點的網頁伺服器植入Web Shell,駭客藉此於受害主機執行PowerShell程式碼,並且下載、上傳檔案。

一旦他們成功進入受害組織的網路環境,就會下載遠端管理工具ngrok進行橫向移動,從而存取網域控制器(DC)。過程中駭客使用公開工具RunPE-In-Memory將二進位程式載入記憶體內運作,從而觸發CVE-2024-30088提升權限。

接著,駭客植入能攔截密碼的DLL程式庫,並於Exchange伺服器部署能洩露敏感資料的後門程式,而收集到的資料則會轉送到駭客的電子郵件信箱。研究人員指出,這些駭客還會藉由受害組織向其他政府機關下手,進行供應鏈攻擊。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-26