針對地理位置資訊伺服器GeoServer的重大層級漏洞CVE-2024-36401,自6月得到修補後,隔月便出現相關攻擊行動,並引起美國政府注意,將其列為已被利用的漏洞。

半個月前資安業者Fortinet揭露相關漏洞利用攻擊的情況,推測駭客很有可能來自中國,本週另一家業者趨勢科技也公布調查結果印證這項推測,值得留意的是,他們看到的攻擊行動,發生在臺灣公部門。

【攻擊與威脅】

中國駭客Earth Baxia針對臺灣政府機關下手,藉由GeoServer已知漏洞發動攻擊

今年6月下旬地理位置資訊伺服器GeoServer修補重大層級漏洞CVE-2024-36401(CVSS風險評分為9.8),時隔不到一個月,美國網路安全暨基礎設施安全局(CISA)證實已出現攻擊行動。先前通報漏洞的資安業者Fortinet,透露相關資安事故,並指出從事活動的攻擊者,同時運用中國駭客慣用的惡意程式SideWalk,本週有其他資安公司公布新的攻擊行動。

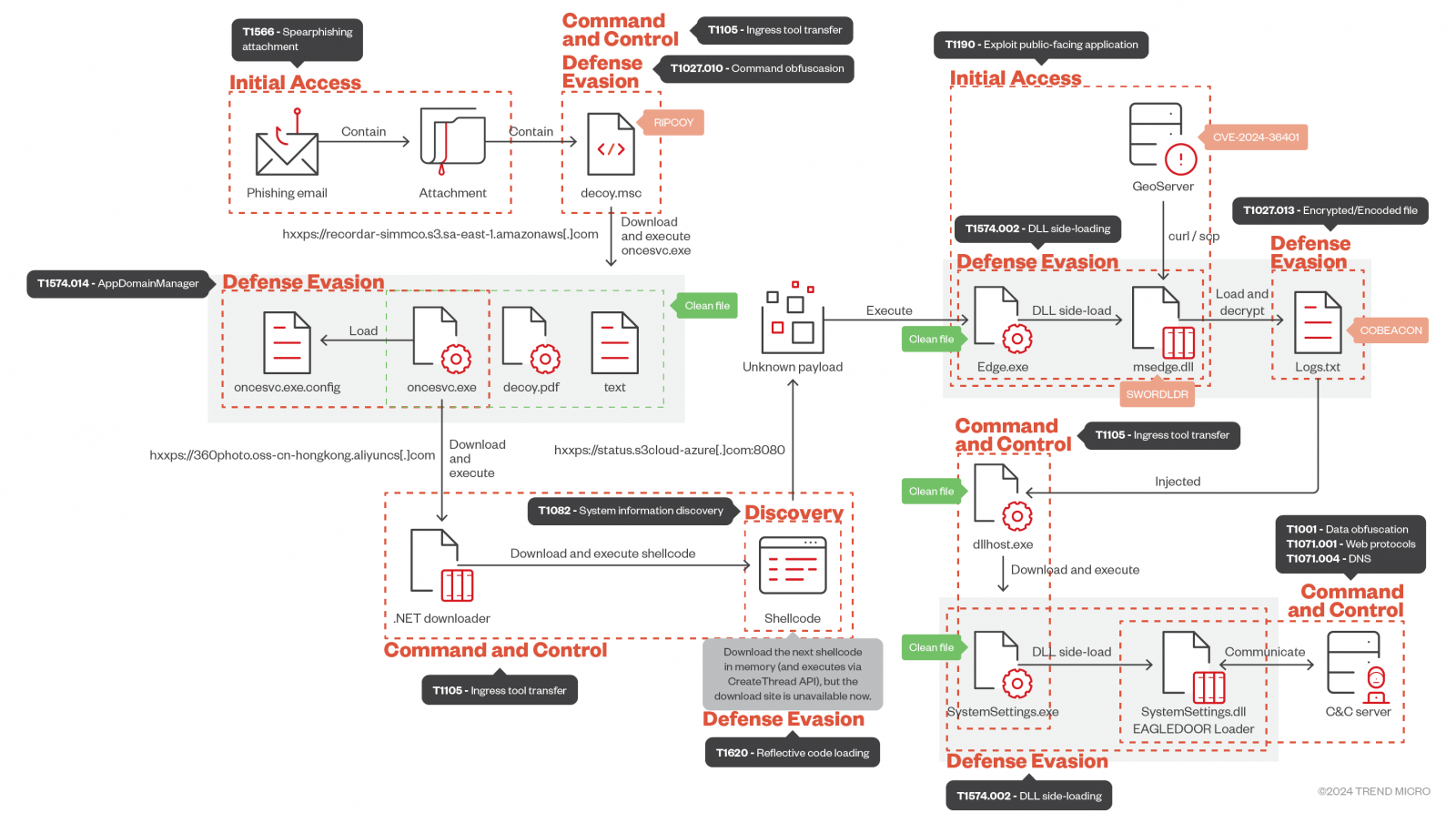

根據趨勢科技昨天揭露的調查報告指出,名為Earth Baxia的駭客組織今年7月針對臺灣某個政府機關發動攻擊,駭客利用釣魚郵件及CVE-2024-36401取得初始入侵管道,而能在受害主機植入Cobalt Strike相關元件,當中使用後門程式EagleDoor。研究人員根據駭客使用的伺服器進行調查,發現大部分架設在阿里雲,或是位於香港,而且,駭客使用的部分惡意程式樣本先前曾從中國上傳至VirusTotal,再加上Cobalt Strike伺服器多數位於中國,因此他們推測這些APT駭客來自中國。

究竟這些駭客的攻擊目標為何?研究人員根據他們取得的釣魚郵件、誘餌檔案等資料,認為主要目標似乎是臺灣、菲律賓、韓國、越南、泰國的政府機關、電信業者、能源產業。但後來他們發現,中國也是這些駭客下手的範圍,不過,研究人員無法確認當地有那些產業受害。

勒索軟體劫持資料無處放,竟把歪腦筋動到Azure儲存桶與資料複製工具

為了脅迫受害組織支付贖金,勒索軟體駭客往往會先竊取內部資料再進行檔案加密,但現在駭客更換外流資料的管道,引起研究人員的注意。

一般來說,勒索軟體駭客原本用來外流受害組織資料的管道,最常見的是利用雲端檔案共享服務Mega提供的公用程式MEGASync,或是能公開取得的Rclone,但資安業者ModePUSH發現,變臉(BianLian)、Rhysida等多個勒索軟體駭客組織,越來越頻繁地利用Azure Storage Explorer、AzCopy,將竊得的資料送到Azure Blob儲存桶。

為何這些駭客選擇濫用Azure Blob儲存桶?研究人員指出,主要原因在於Azure是許多企業採用的服務,因此相關流量不太可能會遭到防火牆或是資安系統攔截;再者,駭客在短時間內外流竊得資料的過程,藉由Azure的延展性,他們可以因應這些非結構化的大量資料。

駭客組織Vice Society鎖定美醫療產業,散布勒索軟體INC Ransom

從今年初開始勒索軟體INC Ransom攻擊事故接連傳出,先是今年1月全錄企業解決方案(XBS)美國分公司受害,接著3月底駭客聲稱從蘇格蘭國家健康服務(NHS)竊得3 TB資料,8月初有一起資安事故針對美國密西根州醫療照護體系McLaren而來,到了這個月,有研究人員提出警告,表明這群駭客的主要目標就是美國的醫療體系。

本週微軟威脅情報團隊指出,利用此勒索軟體犯案的駭客組織,是被稱為Vanilla Tempest、DEV-0832的駭客組織Vice Society,他們看到美國醫療產業成為他們的攻擊目標。一旦Vice Society成功入侵受害組織的網路環境,就會部署後門程式Supper、遠端監控及管理工具AnyDesk,以及雲端檔案共享服務的Mega資料同步工具。接著,駭客就會透過遠端桌面連線(RDP)進行橫向移動,並運用WMI部署勒索軟體的有效酬載。

其他攻擊與威脅

◆駭客組織TeamTNT鎖定CentOS主機植入Rootkit

◆義大利使用者遭巴西駭客鎖定,藉由釣魚郵件散布惡意程式SambaSpy

◆重機製造商Kawasaki歐洲分公司傳出遭駭,勒索軟體RansomHub聲稱竊得487 GB資料

◆營造業者採用的會計軟體遭到鎖定,駭客利用SQL Server漏洞取得管理員權限

【漏洞與修補】

GitLab揭露CVSS滿分漏洞,若不盡快修補,恐被繞過SAML身分驗證

9月17日GitLab發布社群版(CE)及企業版(EE)的17.3.3、17.2.7、17.1.8、17.0.8、16.11.10版更新,當中修補CVSS風險程度達到滿分(10分)的漏洞CVE-2024-45409,這項漏洞能用於繞過SAML身分驗證機制,存在於Ruby SAML程式庫元件Ruby-SAML,攻擊者可在未經身分驗證的情況下,利用漏洞存取已由身分驗證提供者(IdP)簽署的SAML檔案,進而偽造SAML的回應。

這項漏洞發生的原因,在於Ruby-SAML無法正確驗證SAML回應的簽章,影響1.13.0至1.16.0版,以及12.2版以下的Ruby-SAML。對此,GitLab在公告中指出,IT人員應套用上述新版,或是手動將相依元件進行更新:omniauth-saml升級為2.2.1版、ruby-saml升級為1.17.0版,就能緩解漏洞帶來的危險。

究竟這項漏洞是否遭到利用?GitLab並未說明,但他們特別提及如何檢測漏洞遭到利用,以及GitLab系統是否遭到入侵的方法,這意味著可能有駭客著手嘗試利用。

其他漏洞與修補

◆Atlassian發布9月例行更新,修補會引發阻斷服務攻擊的漏洞

【資安產業動態】

Google強化瀏覽器密碼管理功能,讓使用者能跨平臺運用Passkey

Google周四(9月19日)宣布,即日起使用者將可透過安卓作業系統與Chrome中的Google Password Manager存放通行密鑰(Passkey),並同步到不同的平臺上使用,同時也新增了PIN碼保護通行密鑰。

在此之前,使用者僅能將Passkey存放於安卓裝置內建的Google Password Manager,若要在其他裝置使用Passkey,必須透過安卓裝置掃描條碼取得相關授權。這次則是開放將Passkey存放於瀏覽器,目前相關功能已支援電腦版Chrome,ChromeOS則是在測試版階段。

近期資安日報

【9月19日】FBI接管中國駭客架設的大型殭屍網路Raptor Train

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02